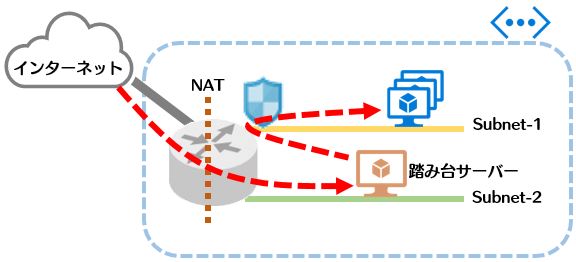

基本的には、Azureの仮想マシンは、RDP接続やインターネット通信が必要となるため、仮想マシン1台に対して、1つのパブリックIP(グローバルIP)を持つ事になります。そうなると、常に外部に「さらされている状態」となりセキュリティ上、危惧する場合もあると思います。

そんな時には、Azure上に踏み台サーバーを構築し、保護対象サーバーへのRDP接続を踏み台サーバー経由でのみ行えるよう構成する事ができます。

[踏み台サーバー構成図]

それでは、踏み台サーバー環境を構築して行きましょう!!

全体の流れ

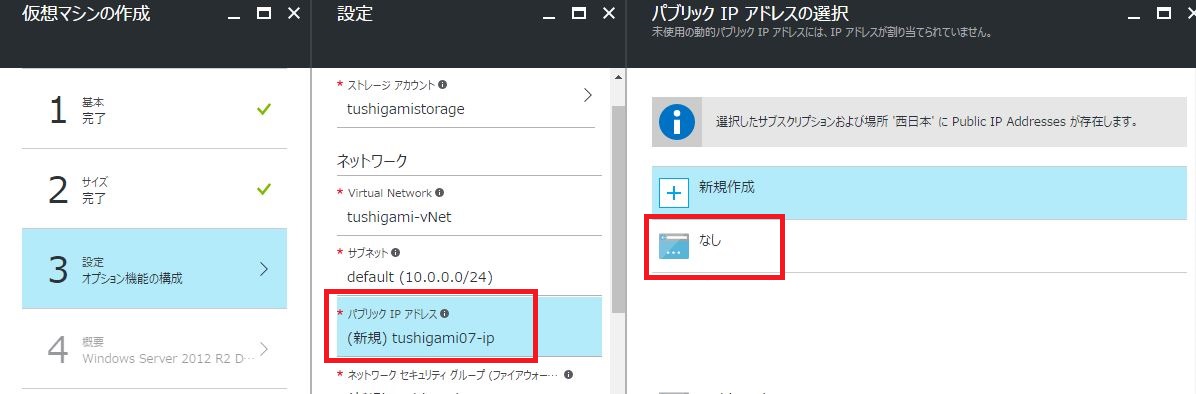

Step1:Subnet-1をサーバー設置エリアとし、PIP無しの仮想マシンを作成します。

Step2:Subnet-2に、踏み台サーバーとなる仮想マシンを作成します。

Step3:Subnet-1に、受信ルールを限定したNSGを作成します。

Step1:Subnet-1をサーバー設置エリアとし、PIP無しの仮想マシンを作成します。

※保護対象となる仮想マシンを作成します。

Step2:Subnet-2に、踏み台サーバーとなる仮想マシンを作成します。

※踏み台サーバーの「PIP」を「静的」にします。

※プライベートIPを「静的」にします。

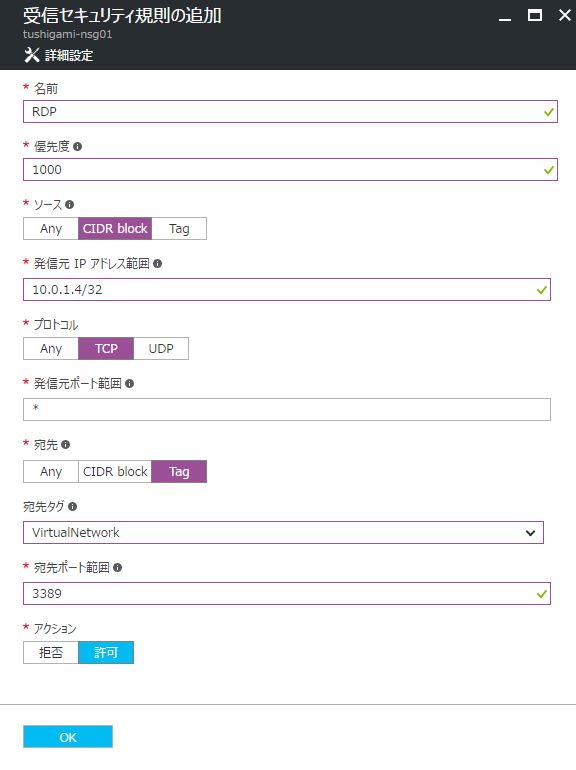

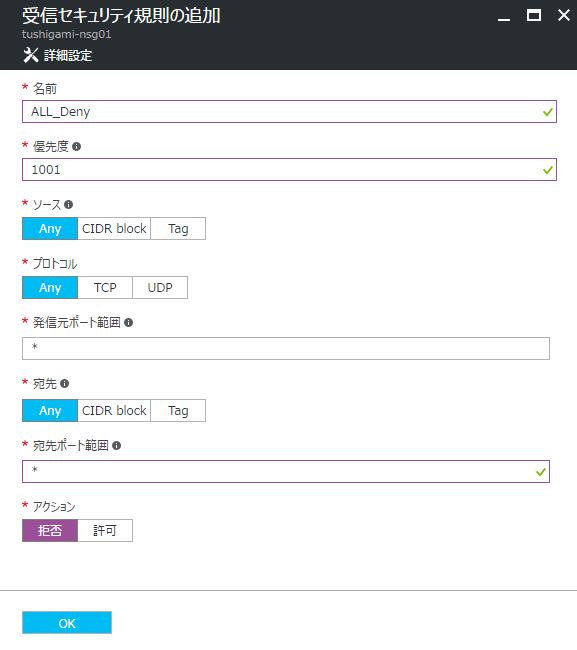

Step3:Subnet-1に、受信ルールを限定したNSGを作成します。

※ 10.0.1.4 が踏み台サーバーのIP

以上、完了!!

外部の端末から踏み台サーバーにRDPを行ない、踏み台サーバーから保護対象のサーバーへはプライベートIPでRDPして下さい。

※ただし、この方法だと同時接続ができません。同時接続を行うには、踏み台サーバーをRDS環境に構築して下さい。

「Azure上でプロキシ環境を構成する!!」と組み合わせると、より安全な環境が作れると思いますよ。