Azureでの仮想マシンの利用において、先ず「ネットワーク設計」が気になるポイントかと思います。

今まで、仮想ネットワークに関係する Azureサービスの記事を書いて来ましたが、ここで一度「仮想ネットワーク」周りを整理したいと思います。

※ちなみに、Azure Gateway とは、仮想ネットワークを作成した際に、自動作成されるゲートウェイを指しています。システムゲートウェイとも呼ばれます。

先ず最初に仮想ネットワークを構成するAzureサービスを整理します。

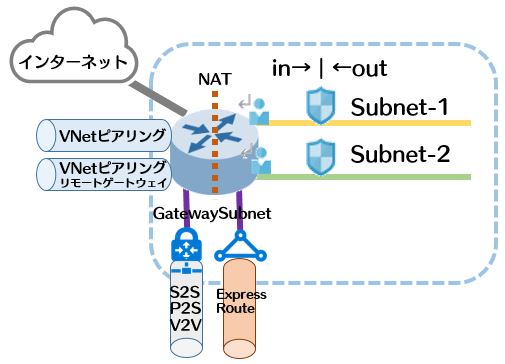

・接続先を追加する機能:VPNGateway(S2S,P2S,V2V)、ExpressRoute、VNetピアリング

・ルーティングを制御する機能:UDR

・フィルタリング機能:NSG

※図にするとこんな感じのイメージ

【ちょこっと解説】

VNetピアリング,P2S,V2V,ExpressRoute の経由での接続は、「Azure Gateway」が属している仮想ネットワークセグメントのみ、対向先に通知します。

これは、トランジット通信が出来ないと言う事を意味します。

※S2Sはオンプレルータによりルーティングが追加できるのでトランジット通信が可能

※VNetピアリング(リモートゲートウェイ)は、指定したゲートウェイが学習したルート

(ソースルートが仮想ネットワークゲートウェイ)を得るもので、デフォルトルートを指定するものではない。

[VPNGatewayについて]

ルーティングテーブルは、仮想ネットワークに接続されたアドレス帯+ローカルゲートウェイで指定したアドレス帯となる。ポリシーベース、ルートベースでの違いは無い。

※IPフォワードが有効となった仮想マシンのようなもの。

※オンプレ→Azure→インターネットのような構成は不可。

また、GatewaySubnetは、通常のサブネットと同様の扱いを受ける。

※VPNGatewayを作成すると、GatewaySubnet側に[x.x.x.4]、見えないゲートウェイ側に[x.x.x.5]が割り当てられます。

S2S(IPsec)構築後に、ExpressRouteを接続する可能性がある場合、GatewaySubne[/27]、VPNGateway[ルートベース]で作成しておくと、再作成の必要が無いので切断無しでExpressRouteを追加できる。

・UDRは「Subnet」から出ていく通信のルーティングに影響します。

・NSGは「Subnet」を出入りするパケットを対象にフィルタリングができます。

・「Azure Gateway」では、デフォルトでNATが有効になっている。

【設計順序】

Step1:おおよその仮想マシン数、ネットワーク構成、リージョンを決める。

Step2:サブスクリプションの制限に抵触するか確認する。

サブスクリプションを分ける必要があるのは、

・サブスクリプションの制限に抵触する場合

・グループ会社や部署単位で支払い金額を明確にしたい場合

Step3:VNet & VPN & UDR設計

インターネットへの経路、ADDCへの経路、RDP接続経路

Step4:NSG設計

接続先に対して、どのような通信を通すのかを決める。

参考までに、こちらもどうぞ!

「Azure VPN Gateway デザインパターン」