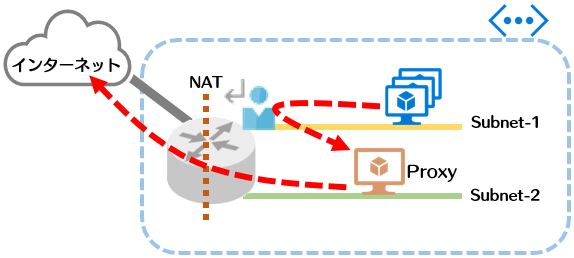

基本的には、Azureの仮想マシンは、RDP接続やインターネット通信が必要となるため、仮想マシン1台に対して、1つのパブリックIP(グローバルIP)を持つ事になります。そうなると、常に外部に「さらされている状態」となりセキュリティ上、危惧する場合もあると思います。

そんな時には、Azure上にプロキシサーバーを構築し、[保護対象サーバー]はプロキシサーバー経由でインターネット通信を許可する構成がオススメです。この構成の場合、[保護対象サーバー]には、パブリックIPが不要となるので「さらされている状態」を回避できます。

ただし、この構成だと、RDP接続ができなくなるので、合わせてこちら「RDP接続を踏み台サーバーに限定する!!」を御覧ください。

※「プロキシサーバー登場! Azure Firewallを試す!」

[プロキシサーバー構成図]

それでは、プロキシサーバー環境を構築して行きましょう!!

全体の流れ

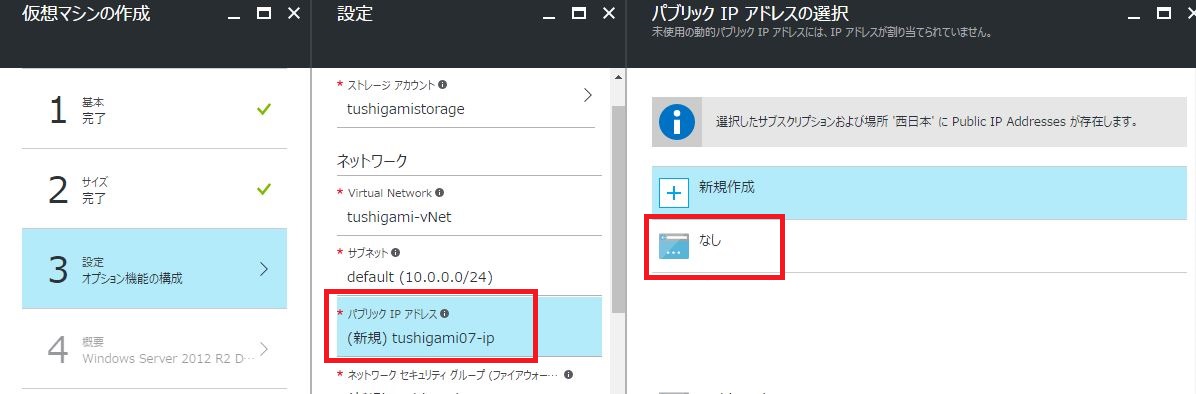

Step1:Subnet-1をサーバー設置エリアとし、PIP無しの仮想マシンを作成します。

Step2:Subnet-2に、プロキシサーバー(Squid)を作成します。

Step3:Subnet-1に、デフォルトルートをプロキシサーバーに向けたUDRを作成します。

Step4:保護対象となるサーバーにてプロキシ接続設定を実施。

Step1:Subnet-1をサーバー設置エリアとし、PIP無しの仮想マシンを作成します。

※保護対象となる仮想マシンを作成します。

Step2:Subnet-2に、プロキシサーバー(Squid)を作成します。

※プロキシサーバーの「PIP」を「静的」にします。

[Squidのインストール]

# yum -y install squid

# vi /etc/squid/squid.conf ※下記を追記

forwarded_for off

request_header_access Referer deny all

request_header_access X-Forwarded-For deny all

request_header_access Via deny all

request_header_access Cache-Control deny all

visible_hostname unknown

# systemctl enable squid ←自動起動

# systemctl start squid ←Squid起動

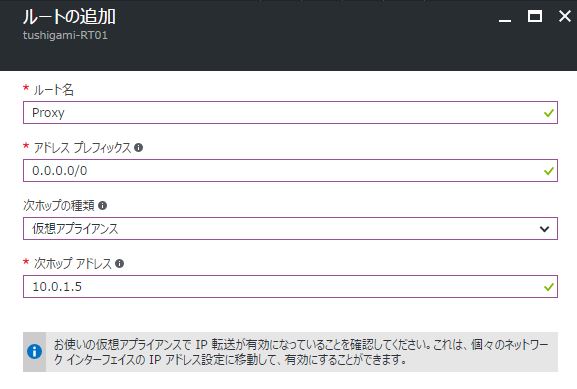

Step3:Subnet-1に、デフォルトルートをプロキシサーバーに向けたUDRを作成します。

※ 10.0.1.5 がプロキシサーバーのIP

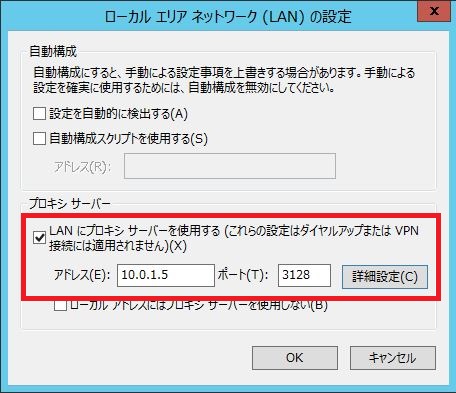

Step4:保護対象となるサーバーにてプロキシ接続設定を実施。

IE→[インターネットオプション]ー[接続タブ]ー[LANの設定]ー[LANにプロキシサーバーを使用する~]

以上、完了!!

あら、不思議?! PIPを持たない、仮想マシンからインターネット通信ができました!