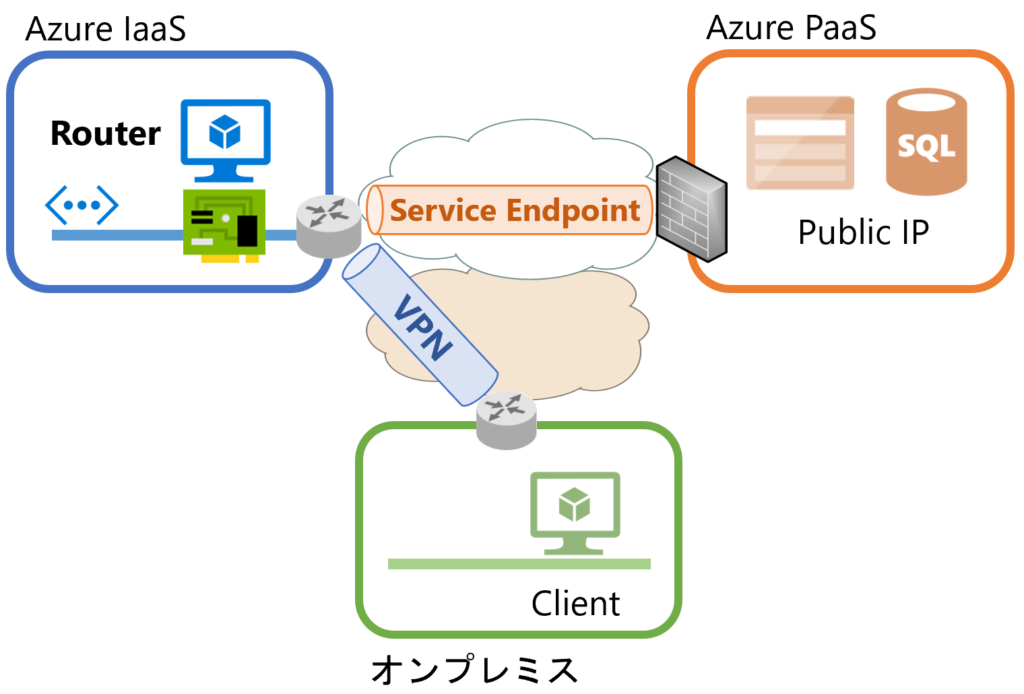

オンプレミス環境からPaaSへ接続するには、ExpressRoute かつ Microsoft Peer が必要となり、なかなか容易に導入できないかと思います。

そこで、今回は、簡単に導入できる「VPN」を経由してPaaSに接続してみたいと思います。

これを利用する事で、オンプレミスからSQL Databaseにプライベートな接続ができます!

さっそく、構成を確認してみましょう!

オンプレミスに設置したClientから、VPNトンネルを通過し、Azure上に構築した[Router]にて”Port Forward”を実施し、サービスエンドポイントを通過し[PaaS]に接続してみます。

全体の流れ

Step1:仮想ネットワーク(VNet)の作成

ー手順「仮想ネットワークの作成」

Step2:VPN Gatewayの作成

ー手順「VPNゲートウェイの作成」

Step3:Router(VM)の作成

Step4:サービスエンドポイントの設定

ー手順「PaaSにプライベート接続を提供する サービスエンドポイント とは?」

接続したいPaaS(Blob,SQL)の接続先を[host/DNS]にて”Router”に向けてください。

xxx.database.windows.net → RouteVM

xxx.blob.core.windows.net → RouteVM

Step3:Router (VM)の作成

Public IP[無し]。IP転送[無効]。ワンアーム構成。にてVMを作成

作成したVMにて、[IP Forward][PAT][Port Forward]を設定します。

[IP Forwardを有効] ※これをしないと、OSレベルでドロップされます。

# vi /etc/sysctl.conf

net.ipv4.ip_forward = 1 ←この一行を追記

# service network restart

[firewalldを有効] ※これをしないと、RouterのPrivate IPにNATされません。

# systemctl enable firewalld ←自動起動

# systemctl start firewalld ←FWを起動

# systemctl status firewalld ←FWの状態確認

# firewall-cmd –list-all ←NICへの設定確認

[PATを有効]

# firewall-cmd –set-default-zone=trusted ←NICへの設定を[trusted]に変更

# firewall-cmd –zone=trusted –add-masquerade ←trustedの[PAT]設定を有効化

[Port Forwardを有効]

# firewall-cmd –zone=trusted –add-forward-port=port=1433:proto=tcp:toport=1433:toaddr=13.38.116.68 ←PortForward

# firewall-cmd –runtime-to-permanent ←設定を保存

接続してみましょう!

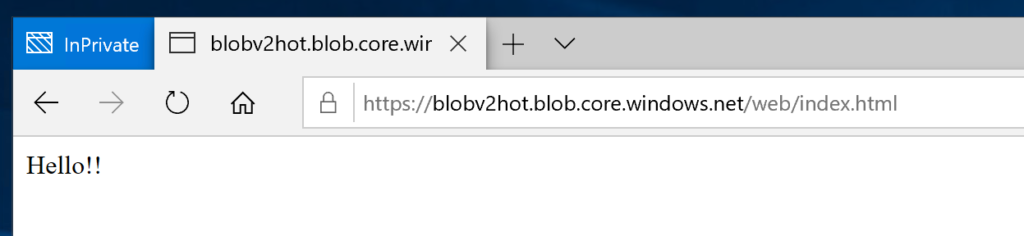

Clientから[Blob]に置いたファイルにアクセスしてみます。無事、表示されました!

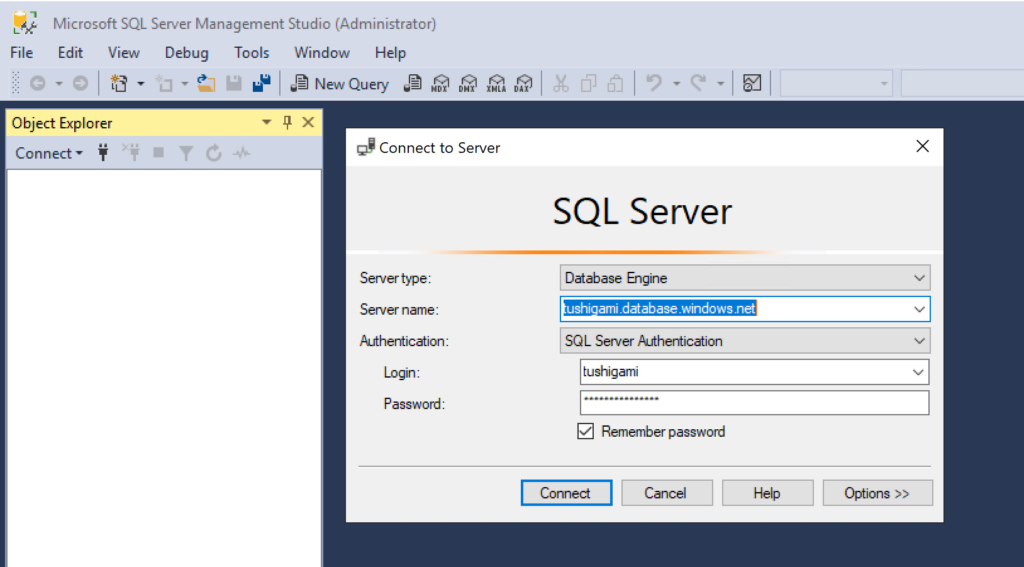

Clientから[SQL Database]への接続も可能!