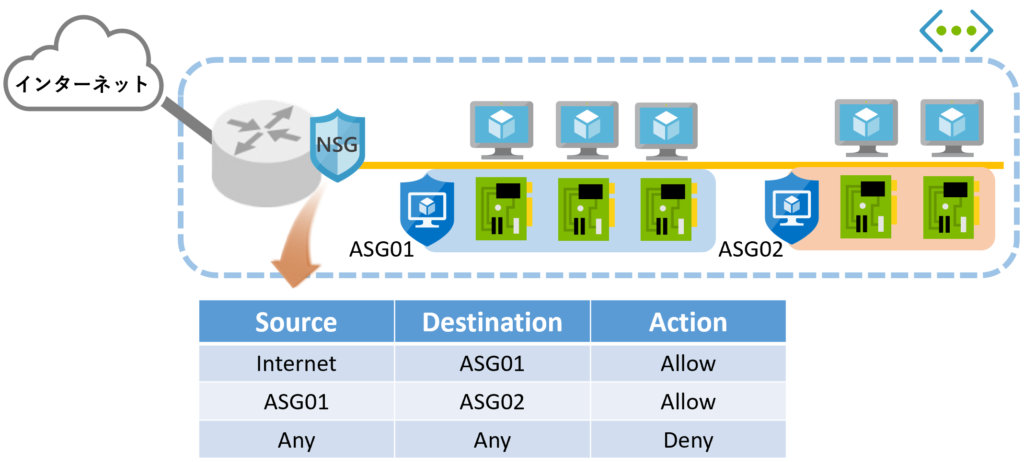

NSG(ネットワーク セキュリティ グループ)の拡張機能として、ASG(アプリケーション セキュリティ グループ)が登場しました。仮想マシン(NIC)をグループ化する事ができ、NSGの送信元/宛先として適用できます。同じ役割のサーバー同士をグルーピングする事で、アプリケーションの通信パターンに適応したNSG設定が容易になります。

※ASGは、同一リージョン内のNICを登録できます。

ASGのメリット

・NSGルールの行数を削減できる

・保護対象サーバーが追加された際にも、NSGルールを変更する必要がない

・保護対象サーバーのIPアドレスを意識する必要がない

・マイクロセグメンテーション

ASGを有効にするための、3つの条件

①保護対象サーバーのNICにASGが適用されている事

②適用したASGが、NSGのルールに適用されている事

③NSGが保護対象サーバー上のサブネットに適用されている事

※NICに対し、ASGを複数適用する事が可能

※3つの条件を全て満たした場合のみ、ASGが適用されます。

全体の流れ

Step1:仮想ネットワーク(VNet)の作成 ※省略します。

Step2:ASGの作成

Step3:ASGのNICへの割り当て

Step4:NSGでのセキュリティルールの作成

今回は、特定のサーバーのみ「RDP(3389)」の受信許可を設定します。

Step1:仮想ネットワーク(VNet)の作成

事前に下記環境を作成しておきます。

・リソースグループ

・仮想ネットワーク

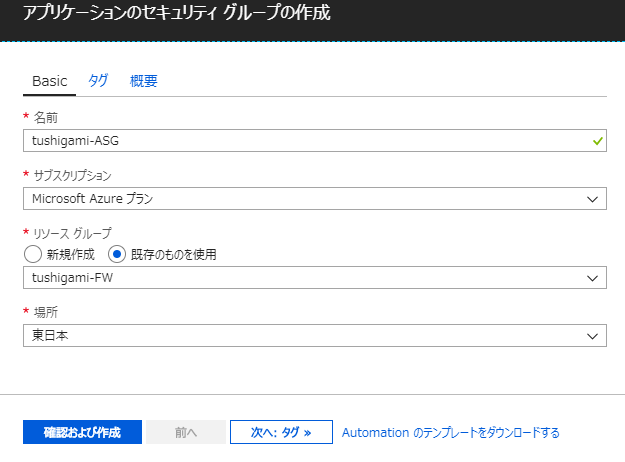

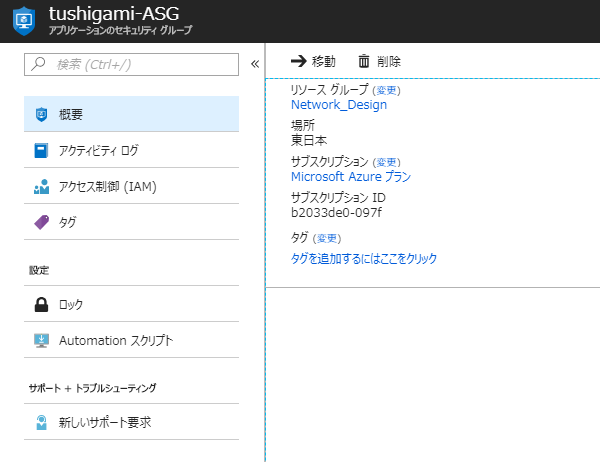

Step2:ASGの作成

[+新規]ー[検索:Application Security Group]ー[Application Security Group]を選択

名前:表示名

サブスクリプション:Azureサービスの提供範囲

リソースグループ:グループ名(複数のリソースを1つにグループ化する機能)

リソースの場所:デプロイするAzureのリージョン

ここで設定する事はなにもない。

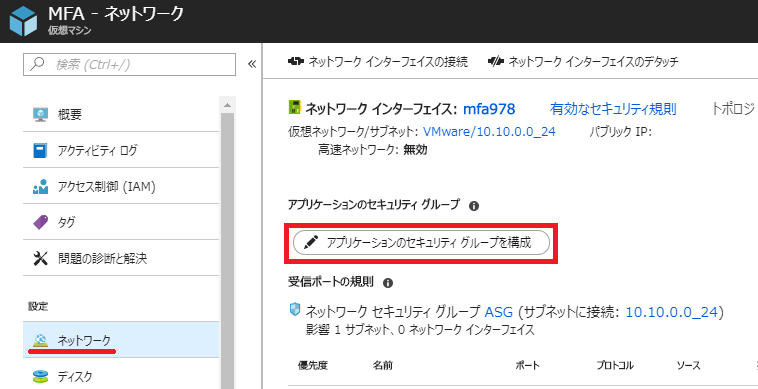

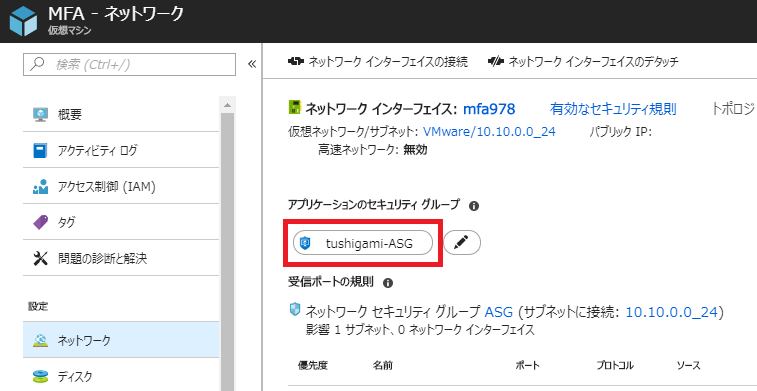

Step3:ASGのNICへの割り当て

作成したASGに、仮想マシン(NIC)を登録していきます。

同じ役割や通信パターンを持つサーバーを登録しグループ化します。

保護対象となる仮想マシンのNICを選択

作成したASGを選択

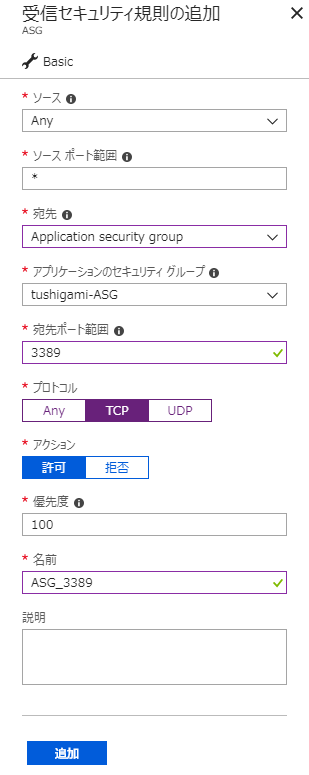

Step4:NSGでのセキュリティルールの作成

ソース:Anyを選択

アプリケーションのセキュリティグループ:作成したASGを選択

宛先:Application security groupを選択

宛先ポート範囲:3389

作成したルールが登録されている事が確認できます。

※保護対象となる、サブネットに適用する

以上で完了です!!

ASG(アプリケーション セキュリティ グループ)を適用した仮想マシンのみ、RDP接続が許可されます。