職人が、一つ一つ丹精を込めて構築していた、あの”Active Directory”がPaaSとなって登場!! だれでも簡単にポチッと構築できるようになりました。

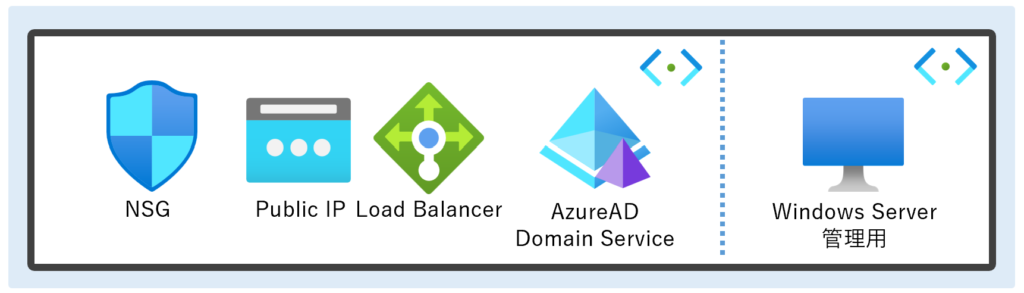

必要な構成は、下記になります。とてもシンプル

専用のサブネット(名前は自由)にAzure AD Domain Servicesをデプロイするだけ!!

Availability Zone対応リージョンでは、自動で分散デプロイされます。

※デプロイする仮想ネットワークは、プライベートIPである必要があります。

VPNなどで、接続された環境からもドメイン参加ができます。

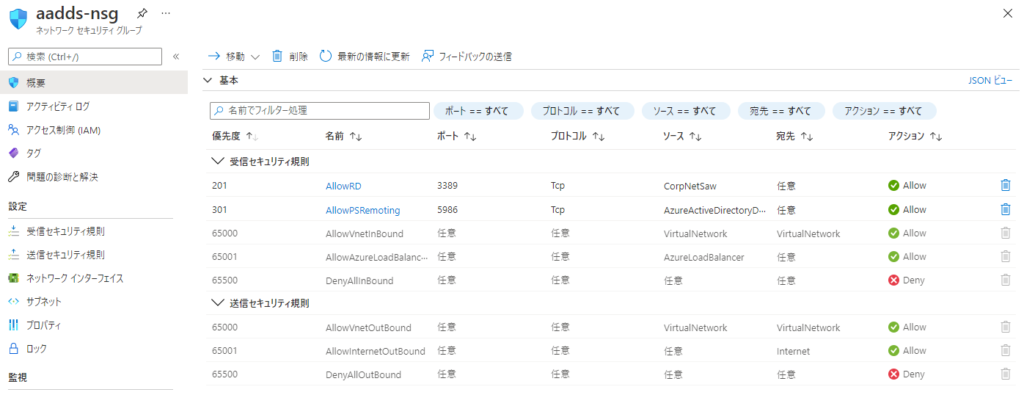

NSG:受信規則にAzureADDSに必要な通信が許可されている。自動作成

Public IP:静的IP。ロードバランサーに紐付いている。自動作成

ロードバランサー:アウトバウンドNAT/インバウンドNAT設定のみ。負荷分散なし。自動作成

▷アウトバウンドNAT:AAD向けの通信に静的PublicIPを利用するために必要

▷インバウンドNAT:個々のAzureADDSに接続するために必要

Azure AD Domain Services:冗長のため、2台展開される。

Windows Server 管理用:AzureADDSを設定する際に利用する。個別作成

※AzureADDSに対してRDP接続はできません。

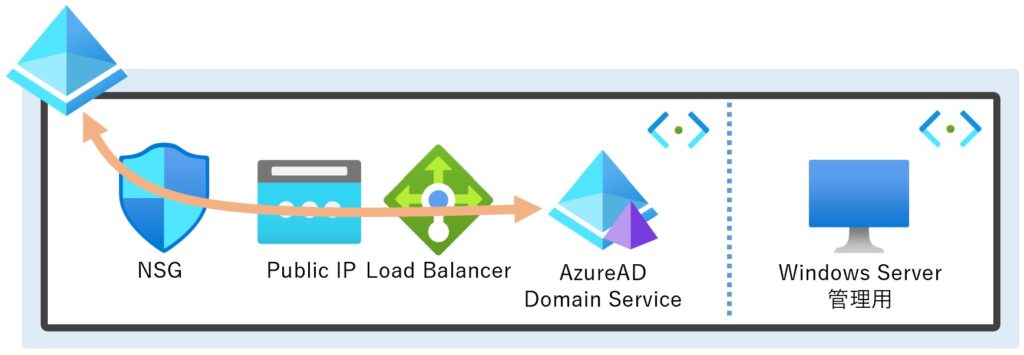

展開したAzureADDSはAzureADとの双方向通信が必要となります。

強制トンネリングやUDR[0.0.0.0/0]はやめましょう。

※ロードバランサー/NSGの設定変更やUDR設置などは、非推奨

※Load Balancer+Public IPは、削除しても数時間後に自動で再作成される。

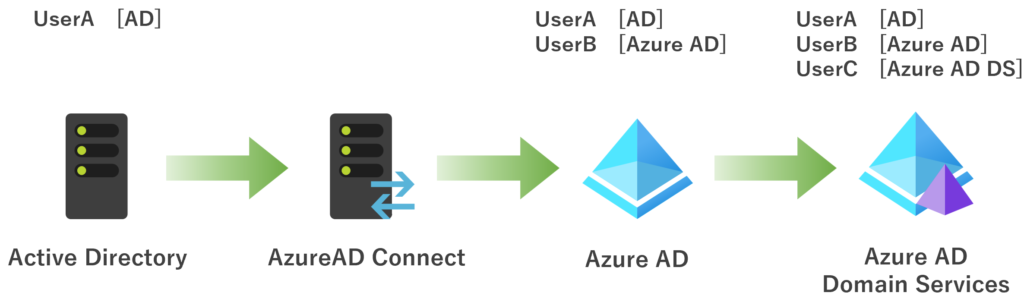

【ユーザー同期の流れ】

Active Directory ~ Azure AD Domain Servicesまで、ユーザーを同期させる事が可能。

※逆向きの同期はできません。

※Azure ADとの同期は必須ですが、Active Directory との同期は必須ではありません。

※すべて同じドメイン名にする事ができます。

【SKU】

[Standard]

・認証処理 3,000/時間

・オブジェクト数 25,000

・バックアップの頻度5日

※フォレスト信頼/レプリカセット 未対応

[Enterprise]

・認証処理 10,000/時間

・オブジェクト数 100,000

・バックアップの頻度3日

・フォレスト信頼の数 5

・レプリカセット (本体含め5つまで)

[Premium]

・認証処理 70,000/時間

・オブジェクト数 500,000

・バックアップの頻度 毎日

・フォレスト信頼の数 10

・レプリカセット (本体含め5つまで)

【注意事項】

・ディレクトリ(テナント)ごとに、1つの Azure AD Domain Servicesが作成可能

・Azure AD Domain Services を作成するには”グローバル管理者”権限が必要

・1つの Azure AD Domain Services で作成できるドメインは1つだけ

・Azure AD Domain Services 設置用の専用サブネット(名前は自由)が必要

・O365認証用に利用できません。

・IaaSで構築したADをセカンダリーとして追加する事はできません。

・ADのセカンダリーとしてAzure AD Domain Services を追加する事はできません。

・ドメイン管理者/エンタープライズ管理者権限は利用できません。

・スキーマ拡張に未対応

・Azure AD DS 作成前に存在していたクラウドユーザーは、パスワードの変更が必要

・Azure AD Connect Cloud Sync には未対応

・バックアップからのリストアは、サポートにより実施

全体の流れ

Step1:Azure AD Domain Services の作成

Step2:DNSの設定

Step3:管理者アカウントの作成

Step4:管理用サーバーの作成

Step1:Azure AD Domain Services の作成

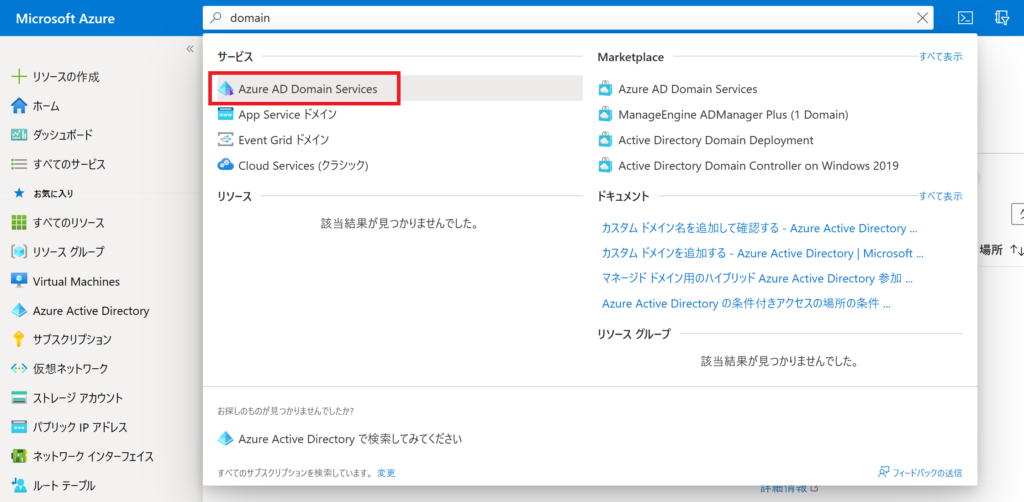

[検索:Azure AD Domain Services]を選択

サブスクリプション:Azureサービスの提供範囲

リソースグループ:グループ名(複数のリソースを1つにグループ化する機能)

DNSドメイン名:いわゆるドメイン名

地域:デプロイするAzureのリージョン

SKU:[Standard/Enterprise/Premium] ※変更可

フォレストの種類:※変更不可

▶ユーザー:AzureADとのユーザーアカウント同期による認証

▶リソース:オンプレADとのフォレスト信頼による認証

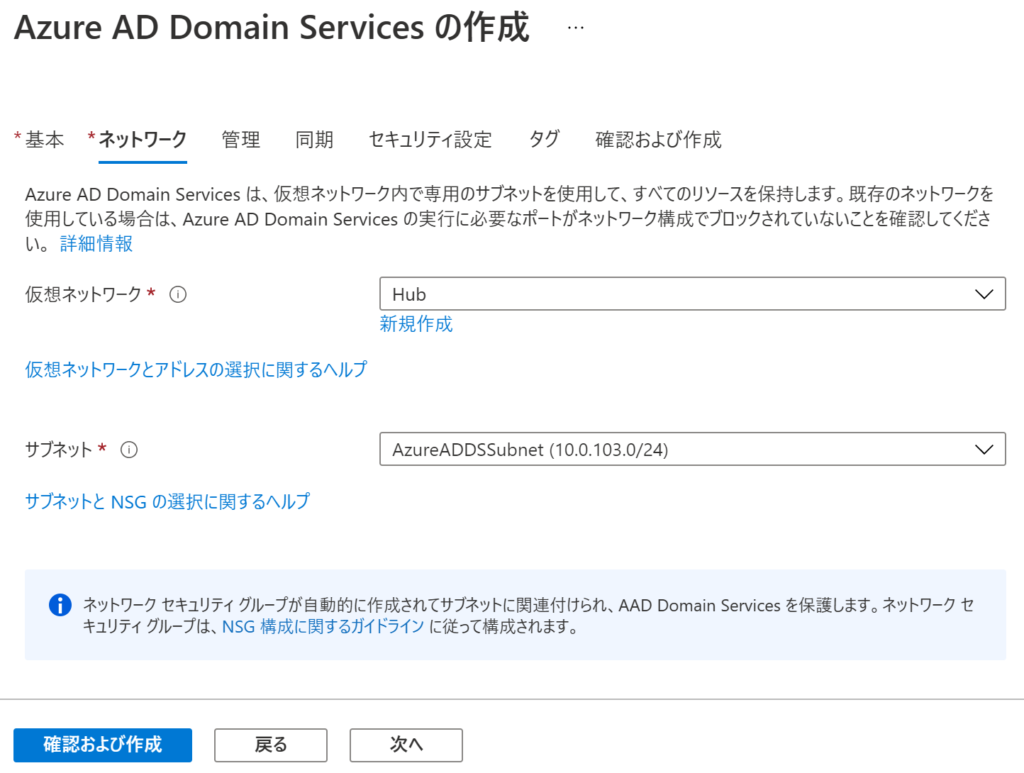

仮想ネットワーク:Azure AD Domain Servicesを配置する仮想ネットワークを指定

サブネット:Azure AD Domain Services 専用のサブネットを指定

Azure AD に[AAD DC Administrators]グループが作成されます。

このグループメンバーには、AADDSドメイン参加VMへのRDP接続権限とAADDS内のDNS変更権限が付与されます。(管理者権限)

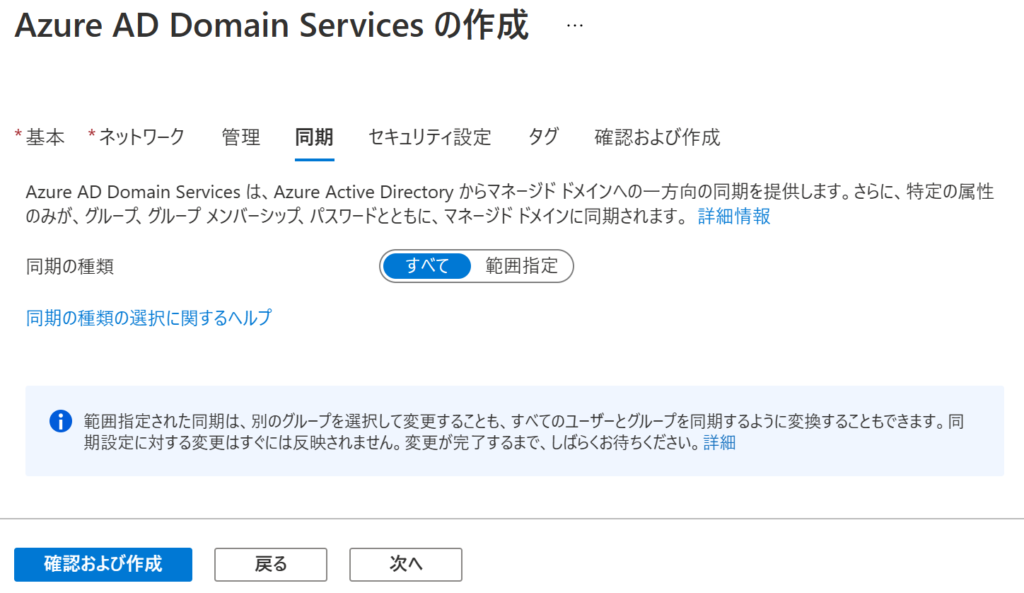

AzureADDSに同期するAzureADのグループを指定します。 ※変更可能

セキュリティ設定 ※変更可能

下記リソースが作成されます。 ※作成には、1時間ほどかかります。

Step2:DNSの設定

仮想ネットワークに対して、DNSの設定を行います。

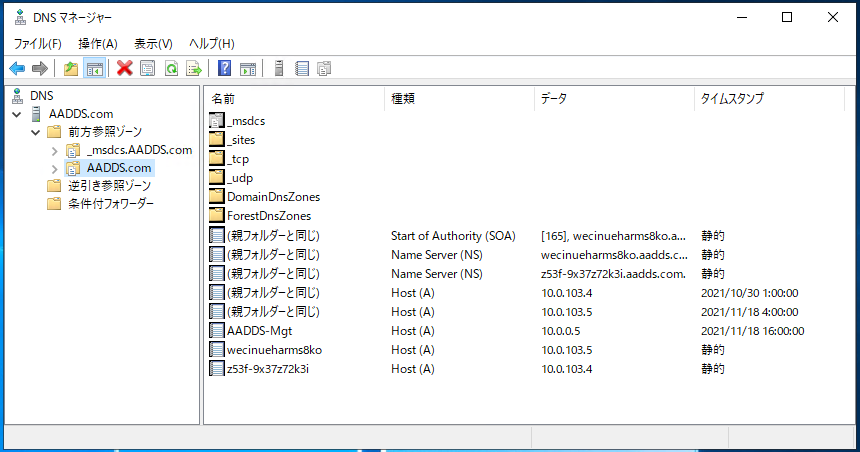

赤枠のIPアドレスが”Azure AD Domain Services”のIPアドレスになりますので、

仮想ネットワークのDNSサーバーに設定します。

Step3:管理者アカウントの作成

AzureADDSの管理者用サーバーを利用するための管理者アカウントを作成します。

AzureADにグループ「AAD DC Administrators」が作成されているので、新規ユーザーを追加するか、既存ユーザーをグループに追加して下さい。

※AzureADDS作成前に存在していたアカウントはパスワードを変更する必要があります。

Step4:管理用サーバーの作成

AzureでWindows Serverを作成し、AzureADDSの管理用サーバーとして利用します。

先ずは、ローカルアカウントにて管理用サーバーにサインインし、Step3で作成したユーザーアカウントにてAzureADDSドメインに参加します。

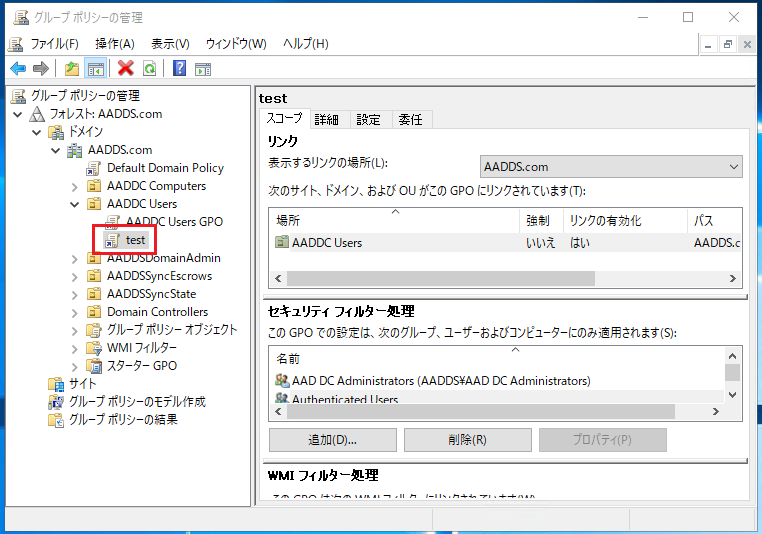

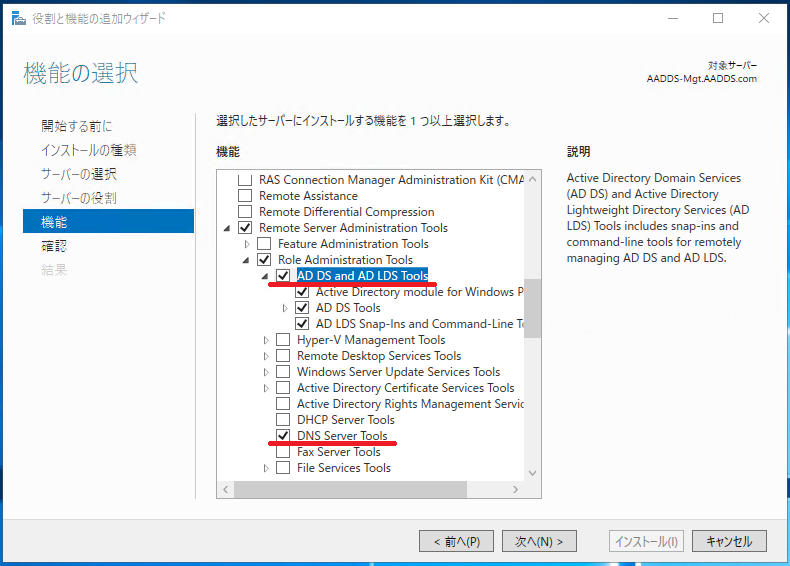

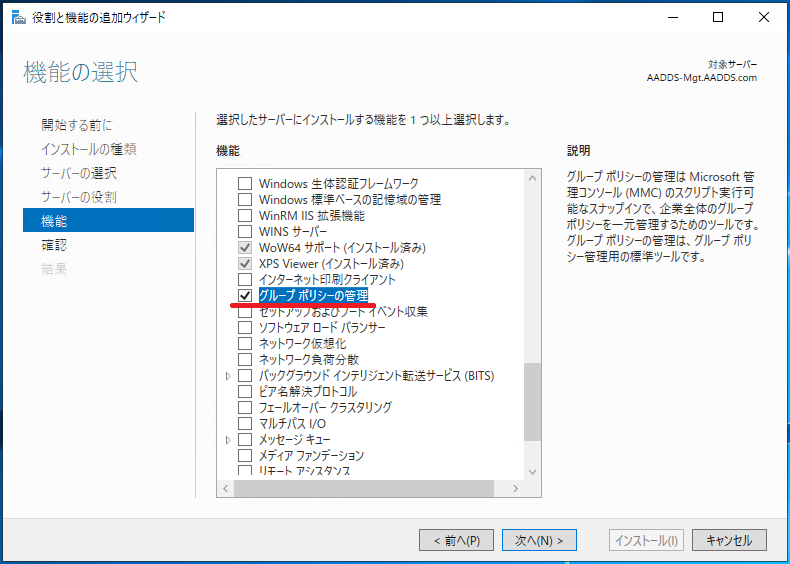

管理するためのツールを「役割と機能の追加」からインストールします。

[AD DS および AD LDS ツール]

[DNSサーバーツール]

[グループポリシーの管理]

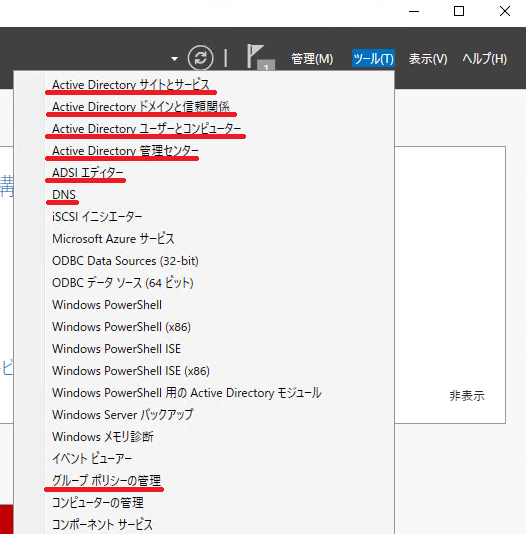

いつものツール群が確認できます。

それでは、確認してみましょ~

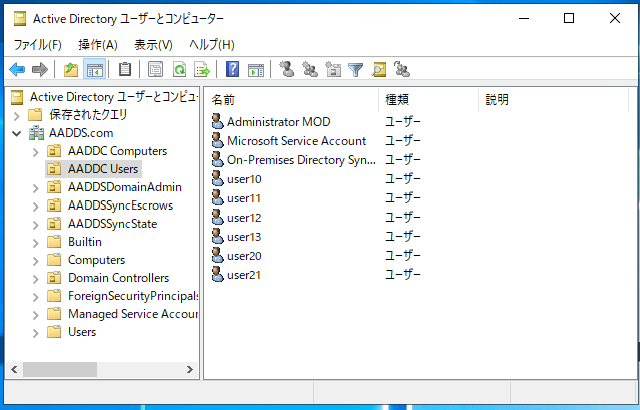

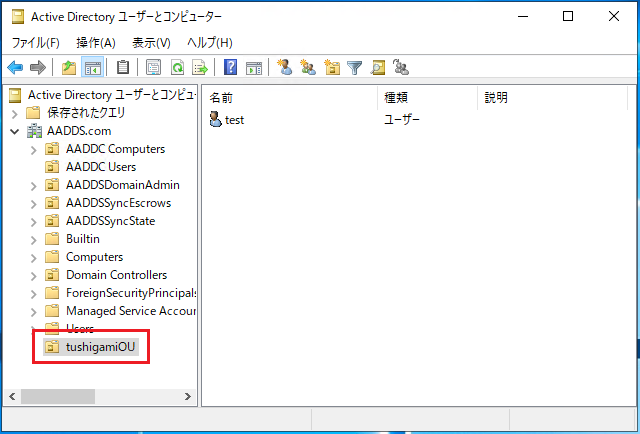

Azure ADに登録されているユーザーが確認できます。[AADDC User]への追加/削除は不可

カスタムOUを作成すると、ユーザーの追加/削除が可能 ※AzureADDSと連携されません

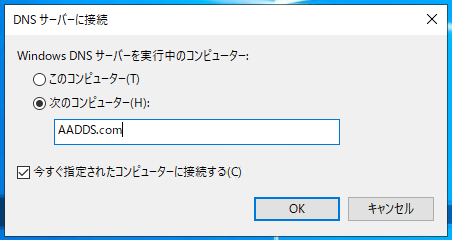

DNS ※接続先にドメインを指定

DNSは追加・削除が可能 ※フォワーダー[168.63.129.16]設定済み

グループポリシー ※編集可能