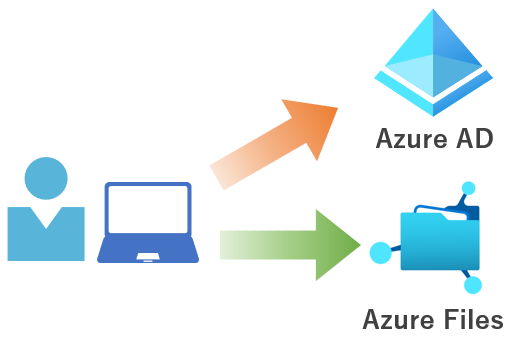

Azure Files に対して、AzureAD DS に登録されたユーザーを利用してNTFSアクセス権が設定できるようになりましたので、試してみたいと思います。

Azure Virtual Desktop のファイルサーバー&プロファイル置き場として利用できます。

【管理者が行う設定】

①ユーザーアカウントに対してAzure Files マウントを許可するためのRBAC設定

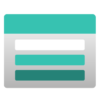

②管理者用端末から、Azure Filesを[key]を利用してマウント

③Azure Files内のファイルに対してWindows ACL (NTFS)設定を実施

【ユーザーからの接続の流れ】

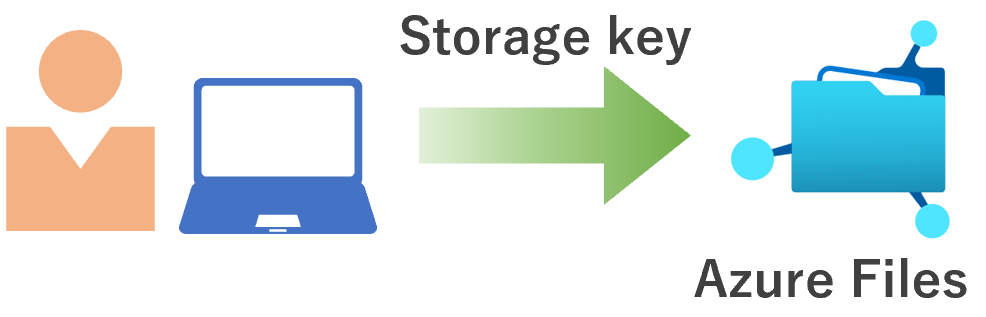

①ユーザーデバイスからAzure Filesをマウントするには、Azure Files に対してユーザーアカウントのRBAC設定が許可されている必要があります。

AzureAD に対して確認を行うので AzureAD に存在しているユーザーである必要があります。

なので、AzureAD DSで作成したユーザーは利用できません。

以下いずれかのロールが割り当てられたユーザーが対象となります。

・Storage File Data SMB Share Reader:読み取り

・Storage File Data SMB Share Contributor:読み取り/書き込み/削除

・Storage File Data SMB Share Elevated Contributor:読み取り/書き込み/削除/変更

※複数設定した場合、上位の権限が優先される。

※Readerを選択すると、NTFSで書き込みを許可しても読み取りとなる。

※ユーザー&グループ単位で登録可。2000登録が上限となる。

②ユーザーアカウントが Azure Files 内のファイルにアクセスするには、ファイル/フォルダに対してNTFSの許可設定が必要となります。

全体の流れ

Step1:Windows ACL (NTFS)アクセス権の設定 (管理者用設定)

Step2:ストレージアカウント(Azure Files)での認証&RBAC設定 (ユーザー用設定)

事前に[AzureAD DS][Azure Files]を作成しておいてください。

・Active Directory 構築不要!! Azure AD Domain Services とは?

・Azure ファイルストレージ の作成

Step1:Windows ACL (NTFS)アクセス権の設定

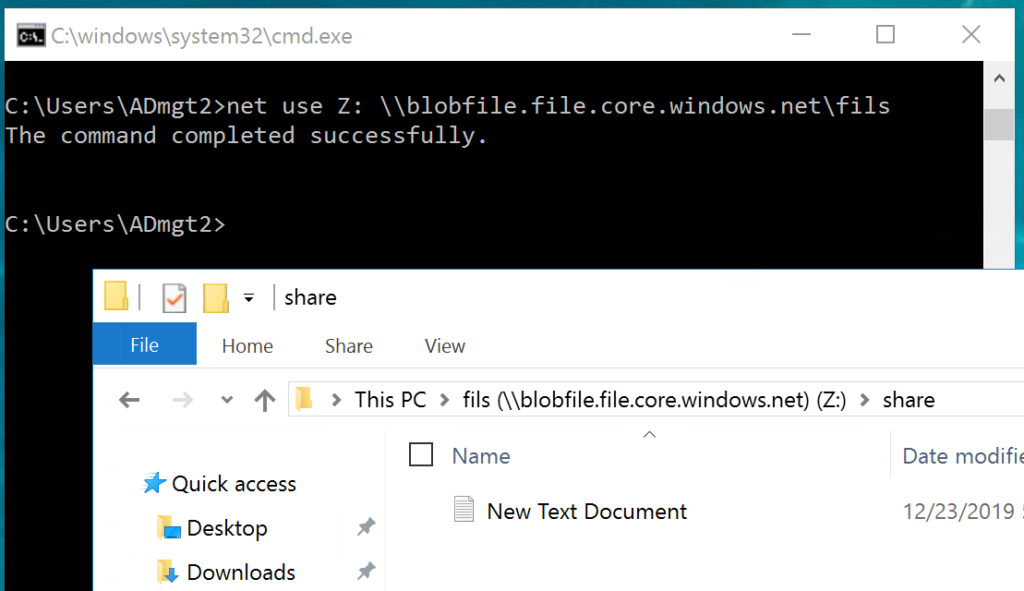

作業用端末にAzure Filesをマウントし、Windows ACL(NTFS)設定を実施します。

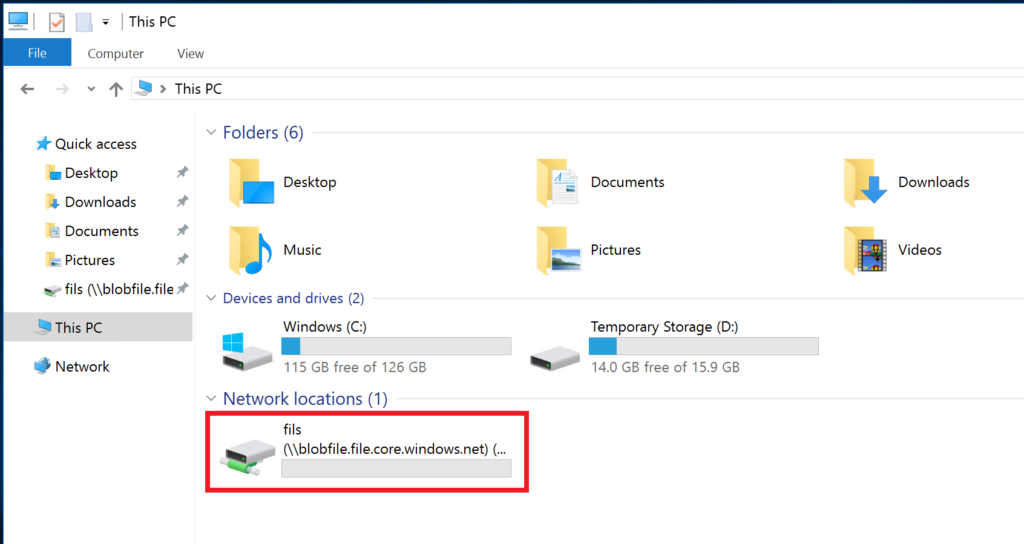

net use Z: \\blobfile.file.core.windows.net\fils d95Xxf8Whpg== /user:azure\blobfile

※ストレージキーを利用してマウントすると、フルコントロール権限が付与される。

※管理者アカウントのRBAC設定は不要

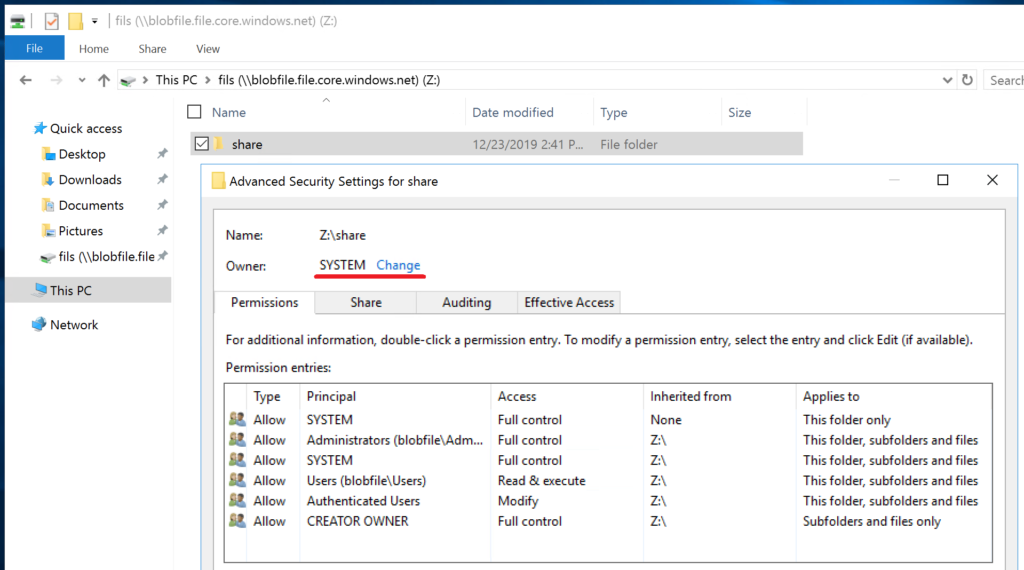

[Owner]を変更すると、自由に編集が可能

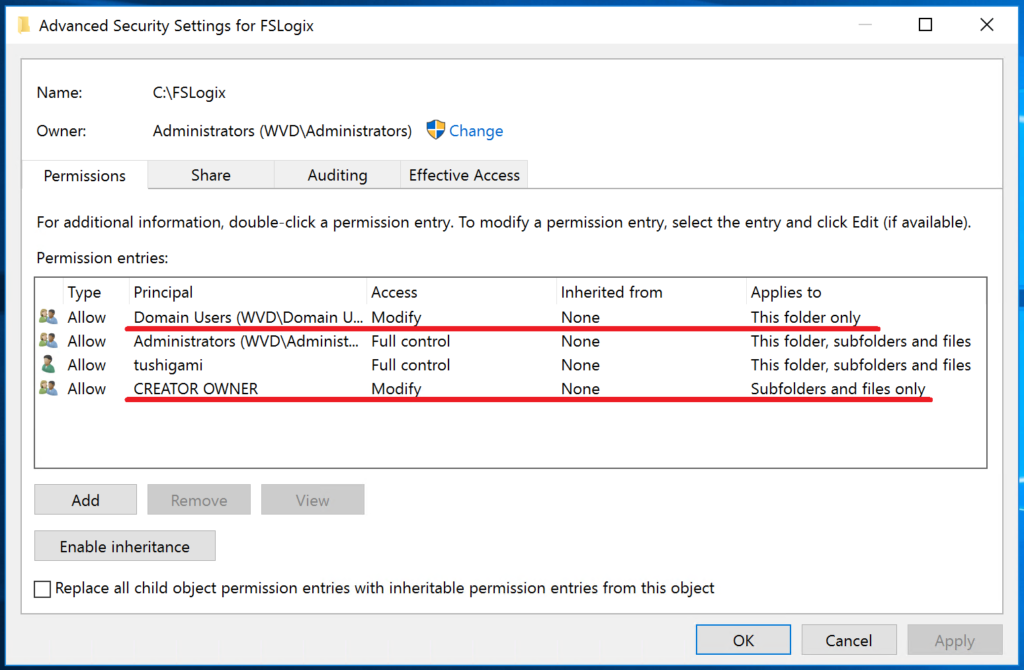

ちなみに、下記のように共有フォルダを設定すると、FSlogix用のユーザープロファイル置き場として利用できます。

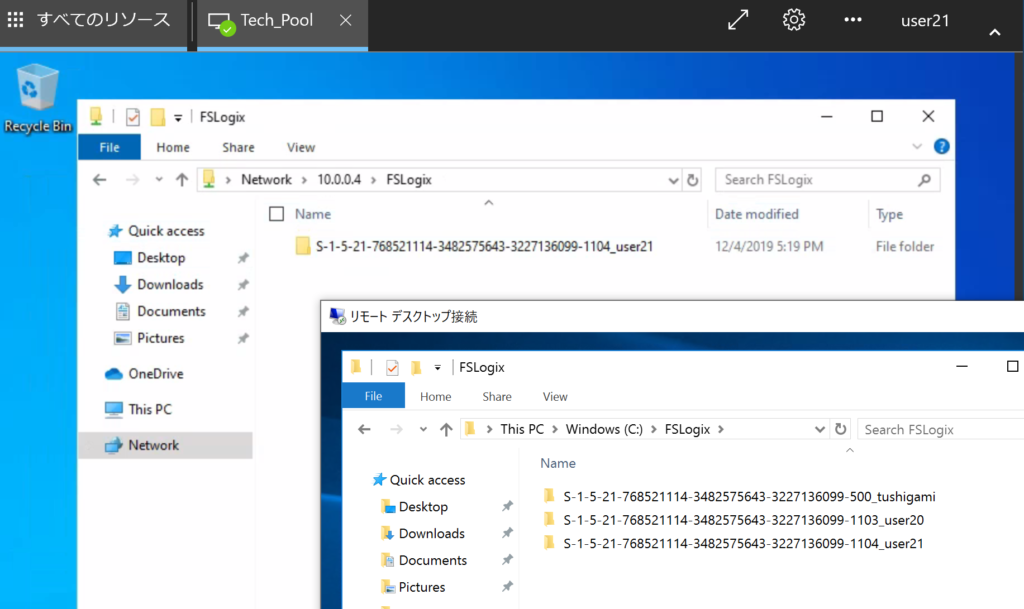

表示されるのは、自身のユーザープロファイルだけ

Step2:ストレージアカウントでの認証&RBAC設定

Azure Files用のストレージアカウントでの認証設定を実施

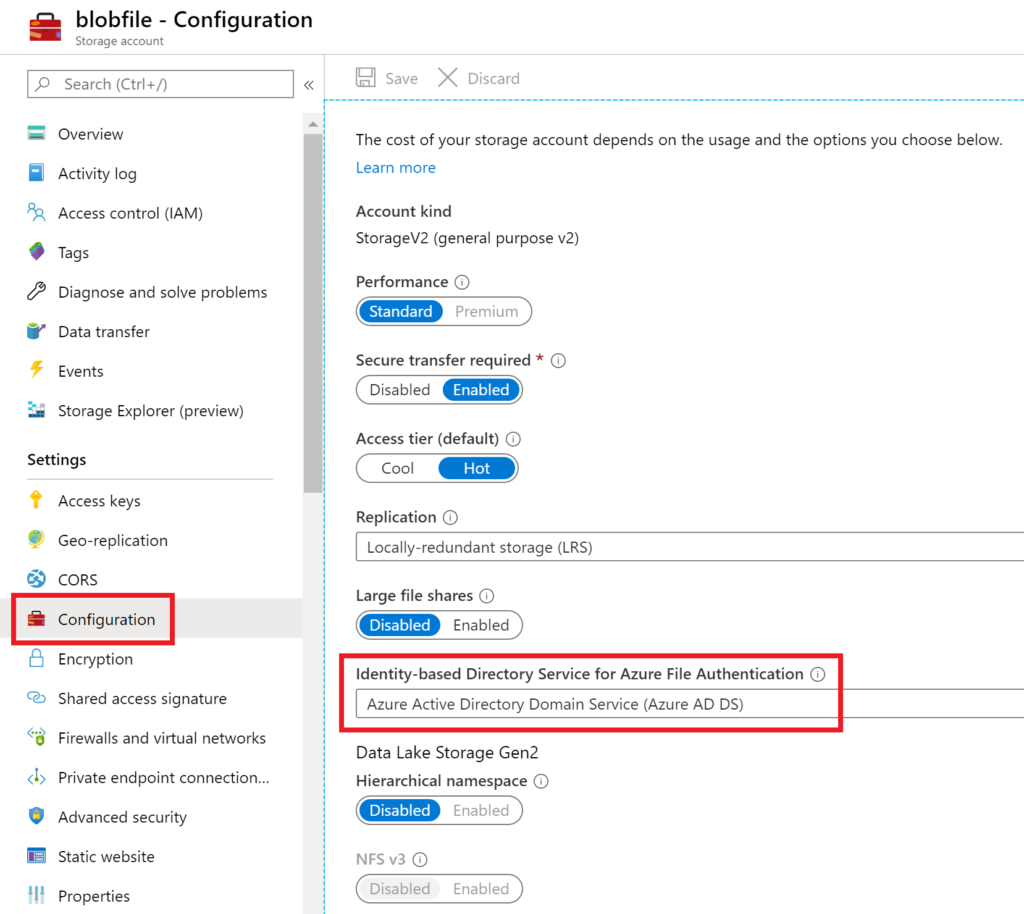

[Configuration]ー[Identity-based Directory Service for Azure Files Authentication]

※日本語表示だと設定が反映されない。

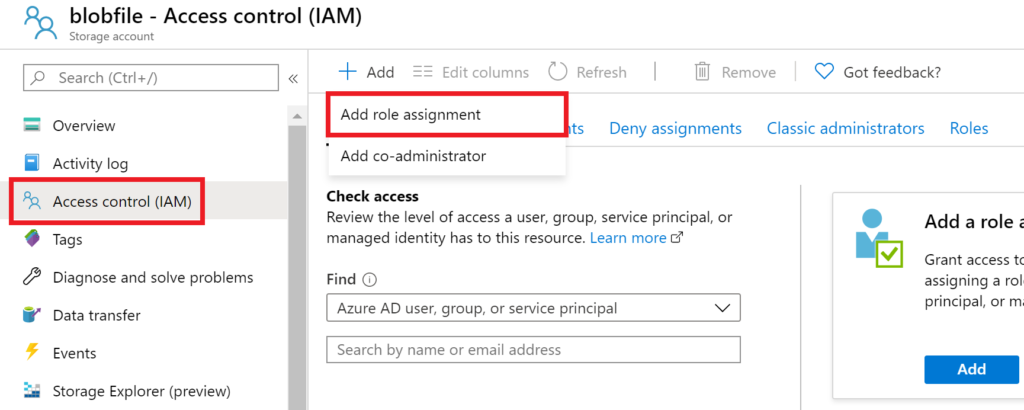

続いて、Azure Files用のストレージアカウントでRBACを設定

[Access control(IAM)]ー[+Add]ー[Add role assignment]

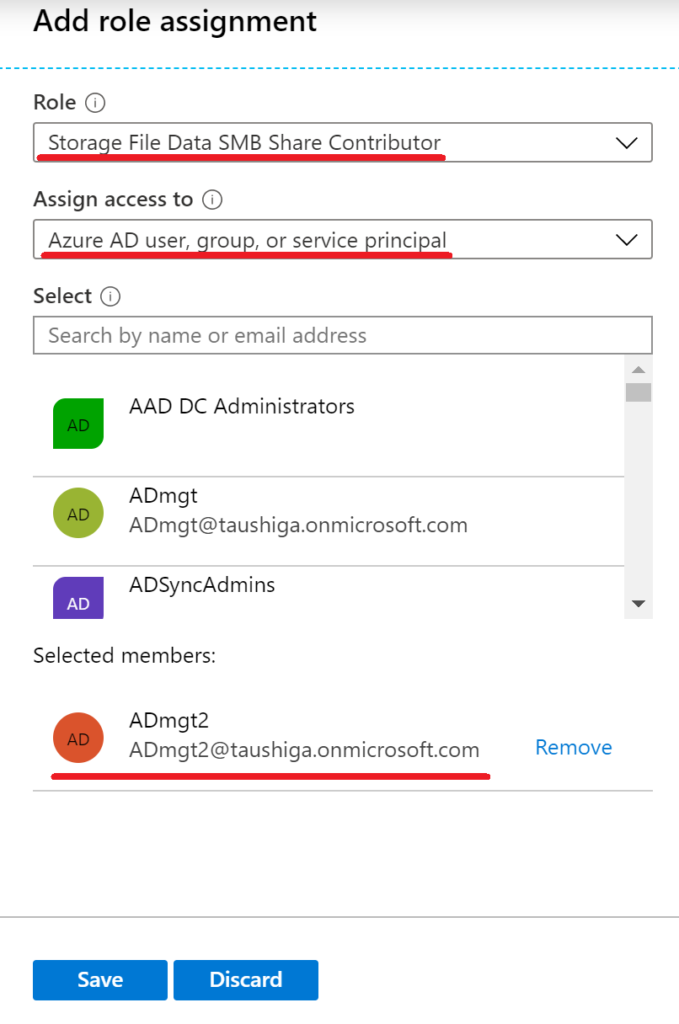

Role:Storage File Data SMB Share (Reader/Contributor/Elevated Contributor)から選択

Assign access to:※デフォルトのまま

Select:※マウントを許可したいユーザーアカウントを選択

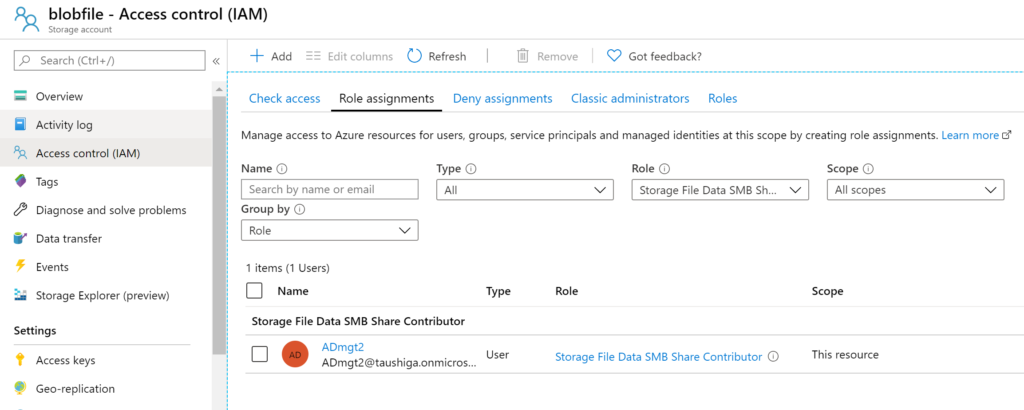

設定が確認できます。

以上で、完了です!

それでは、接続してみましょう!

ユーザー用のアカウント&端末にて実施

net use Z: \\blobfile.file.core.windows.net\fils ※ID&Passは聞かれません。

マウント後のファイル操作はNTFSアクセス権に従います。