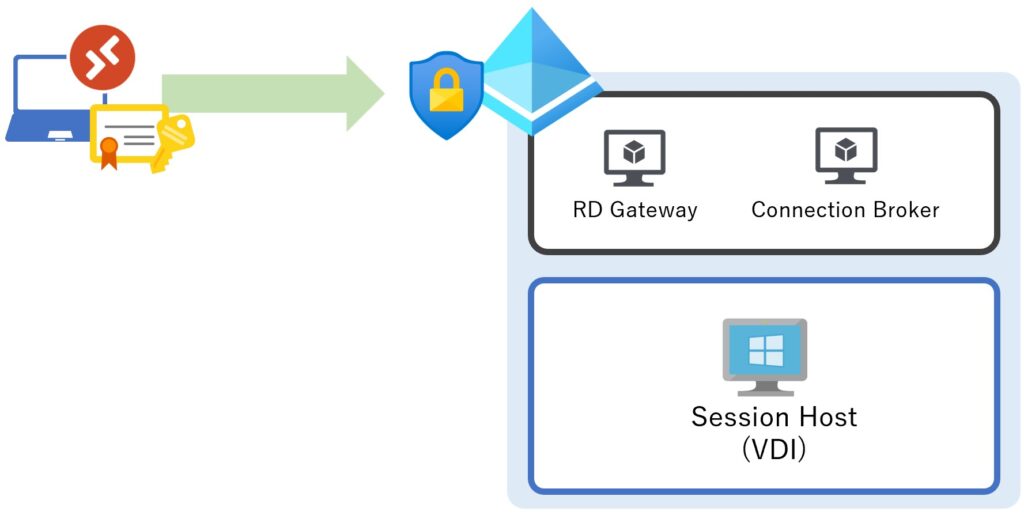

AVDへの接続を行うには、”AzureAD”と”ActiveDirectory”の2つの認証を通る必要があります。ですが、さらにセキュリティを強化したい場合には、”AzureAD 条件付きアクセス”を利用することで対応が可能です。

今回は、クライアント証明書による認証が実現できる、Microsoft Defender for Cloud Apps (旧称 MCAS) をAVD環境で試したいと思います。

期待する動作は、AVD接続を許可するPCには、予めクライアント証明書をインストールしておきます。クライアント証明書の無いPCからの接続は、AzureADで認証を拒否します。

【結論】

ブラウザ接続では想定した動作でしたが、AVDクライアントアプリ接続では、証明書確認は行われず接続ができてしまう。Cloud Appsのどんなフィルターを設定しても検知されないし、ログにも残らない。AVD接続の通信自体を検知出来ていないように思える。今後に期待!

こちらの方法にて、クライアント証明書が利用できます。

「Azure Virtual Desktop (AVD) で Microsoft Entra CBA を試す!」

それでは、やってみよう!!

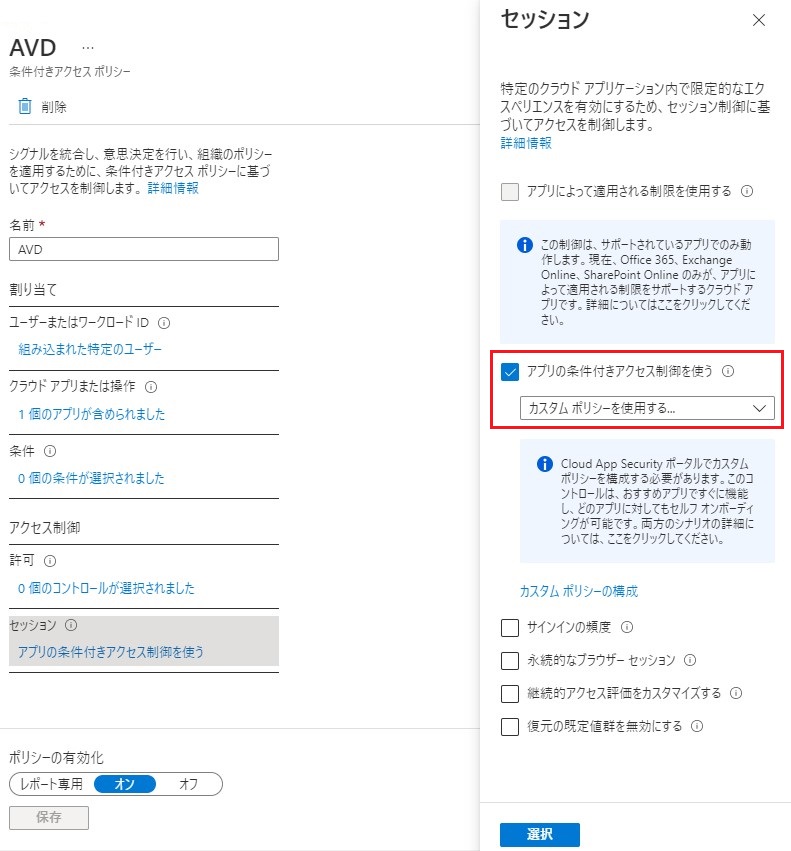

先ずは、条件付きアクセスでの設定

ユーザーまたは:AVDの利用者を選択

クラウドアプリ:Azure Virtual Desktop[9cdead84-a844-4324-93f2-b2e6bb768d07]選択

セッション:カスタムポリシーを使用するを選択

【重要】

AVD利用ユーザーに指定したユーザーアカウントで、AVDに接続します。

※Microsoft Defender for Cloud AppsにAzure Virtual Desktop[9cdead84-a844-4324-93f2-b2e6bb768d07]を登録するため

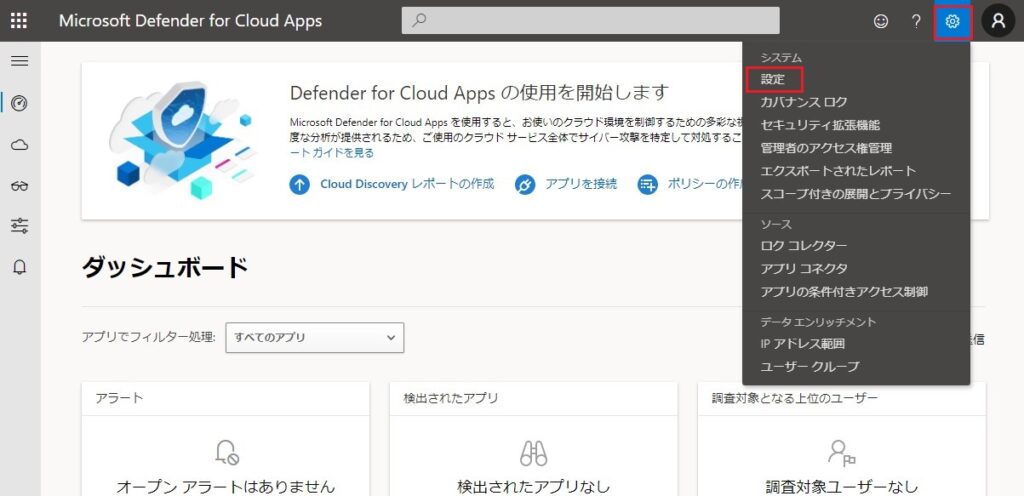

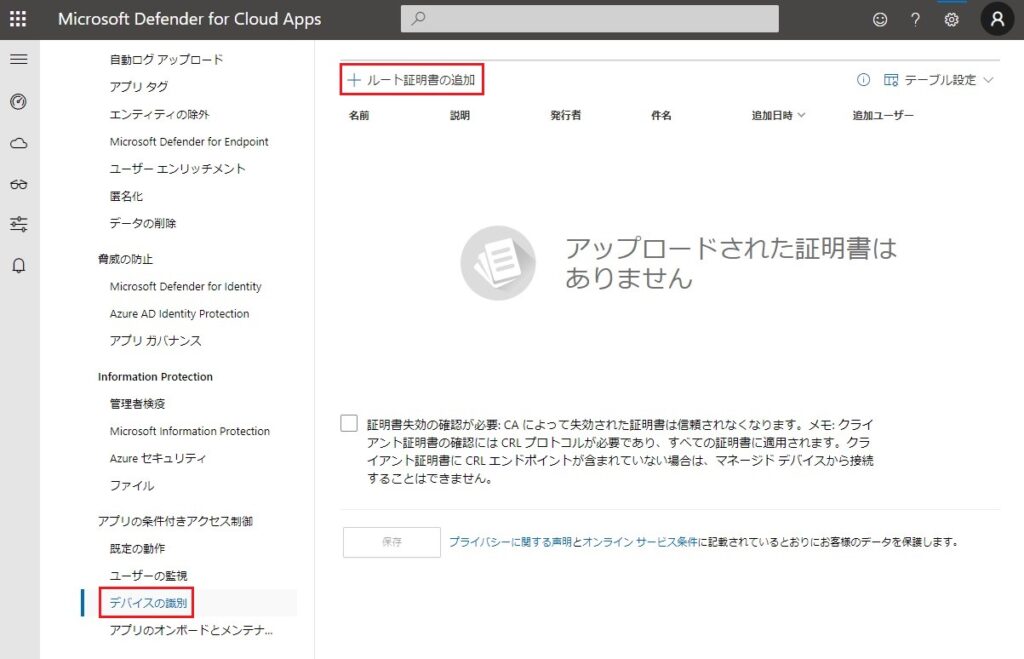

Microsoft Defender for Cloud Appsにサインインー[設定]を選択

[デバイスの識別]ー[+ルート証明書の追加]を選択

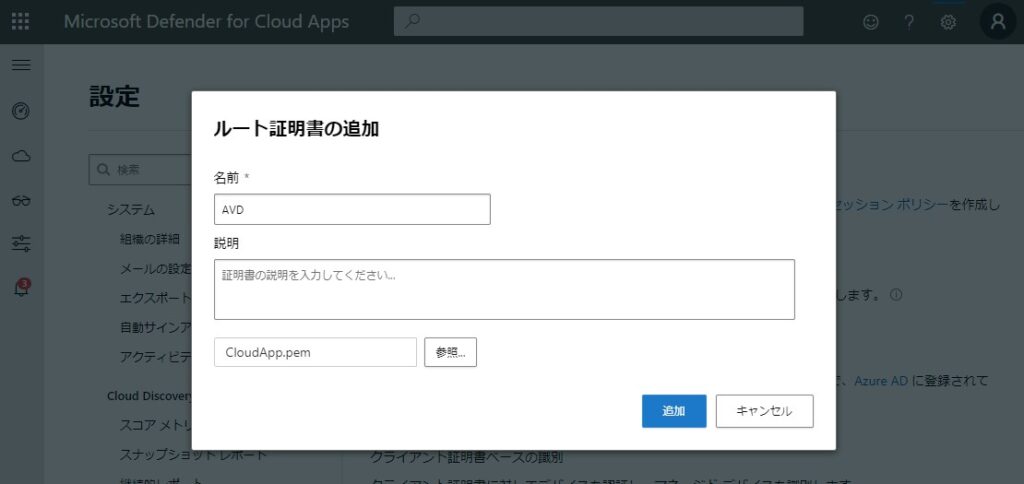

ルート証明書をアップロードします。

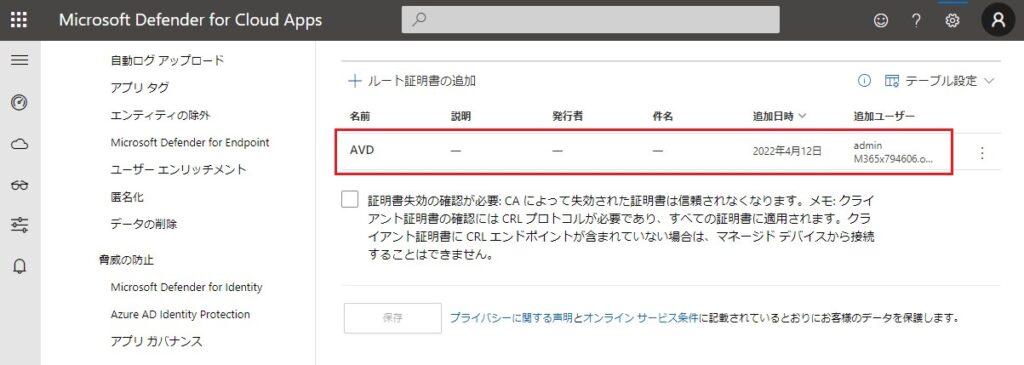

アップロードしたルート証明書が確認できます。

[歯車]ー[アプリの条件付きアクセス制御]ー[利用可能な制御]

※[Azure AD 条件付きアクセス][セッション制御]が表示されている事を確認

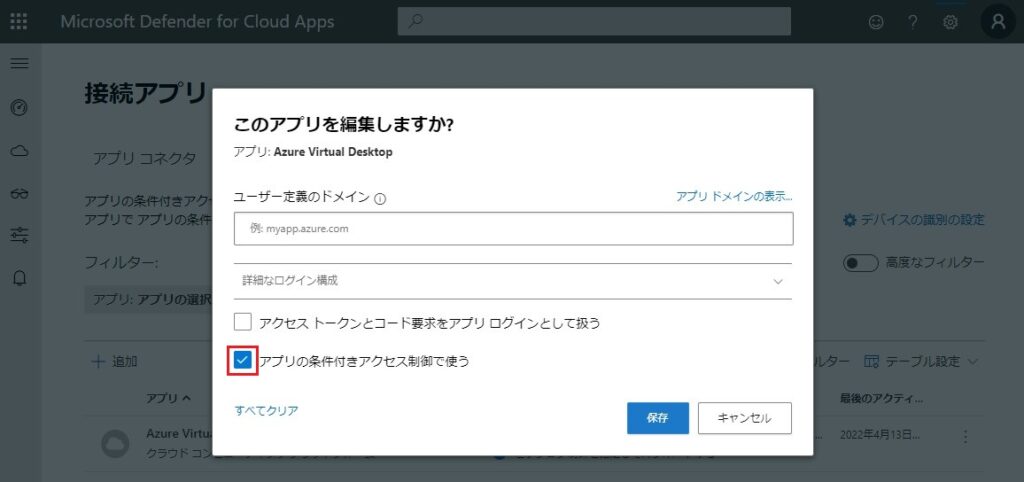

[歯車]ー[アプリの編集]を選択

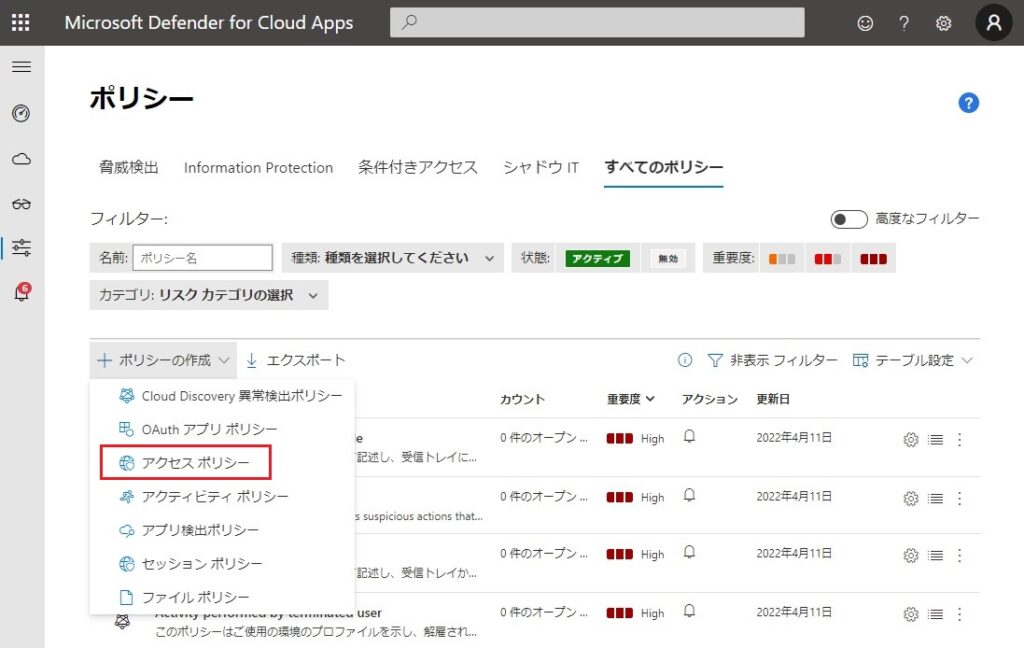

[制御]ー[ポリシー]を選択

[ポリシーの作成]ー[アクセスポリシー]を選択

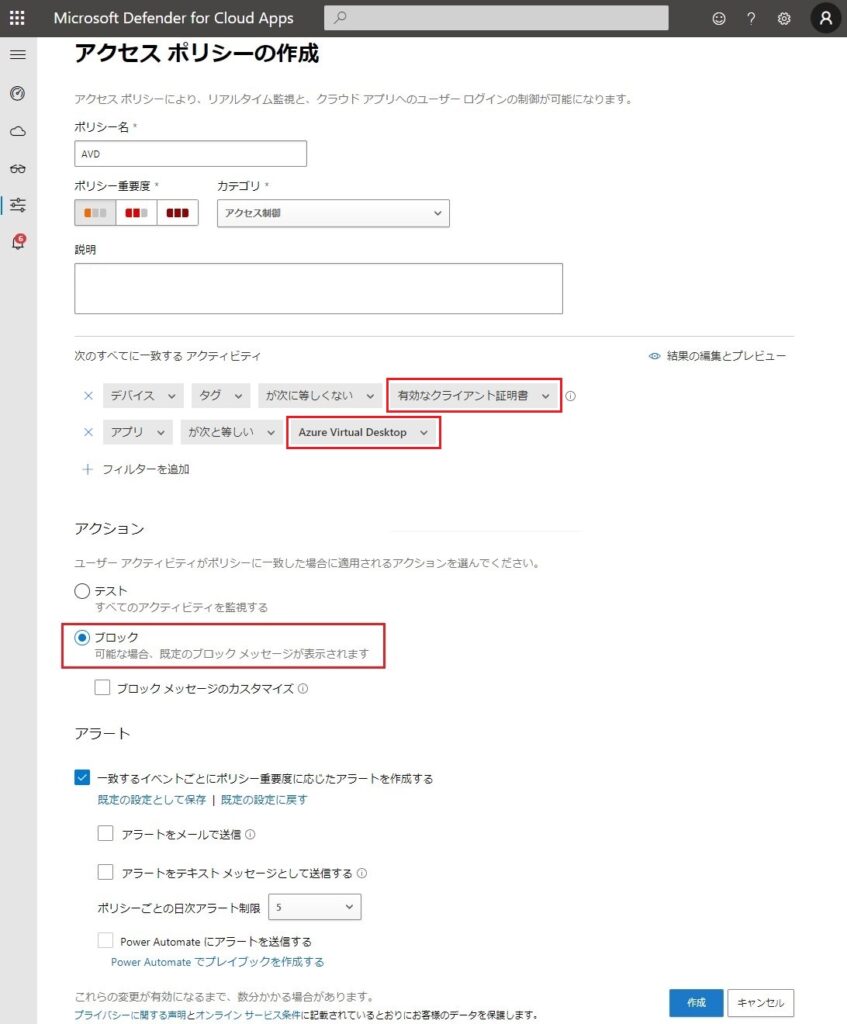

ポリシー名:表示名

次のすべてに一致する アクティビティ:有効なクライアント証明書を選択

※[クライアントアプリ>が次と等しい>モバイルとデスクトップ] でもAVDクライアントアプリは検知されない。

アクション:ブロック(証明書が無いとAADにサインインできない)。テスト(ログだけ残す)

これにて、設定が完了です。

確認してみましょう!

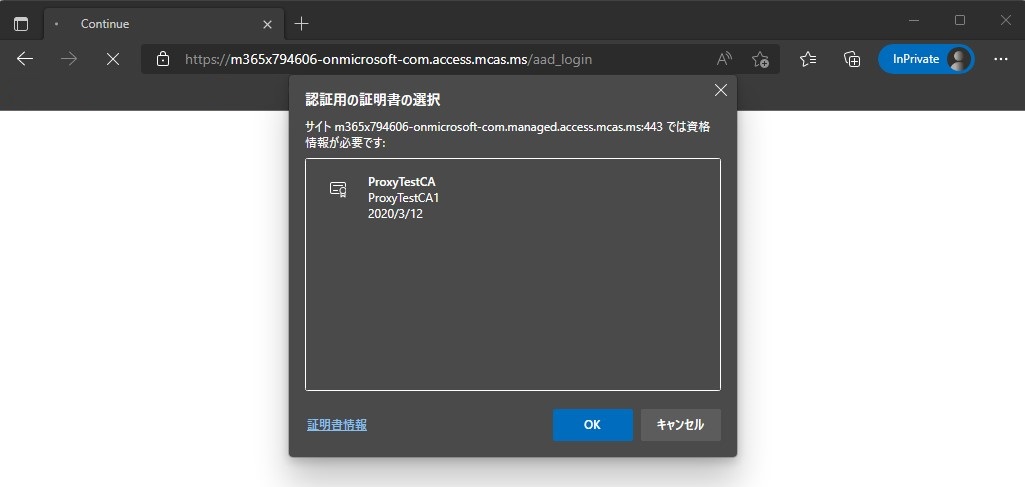

AzureADサインイン後に、クライアント証明書を求められます。

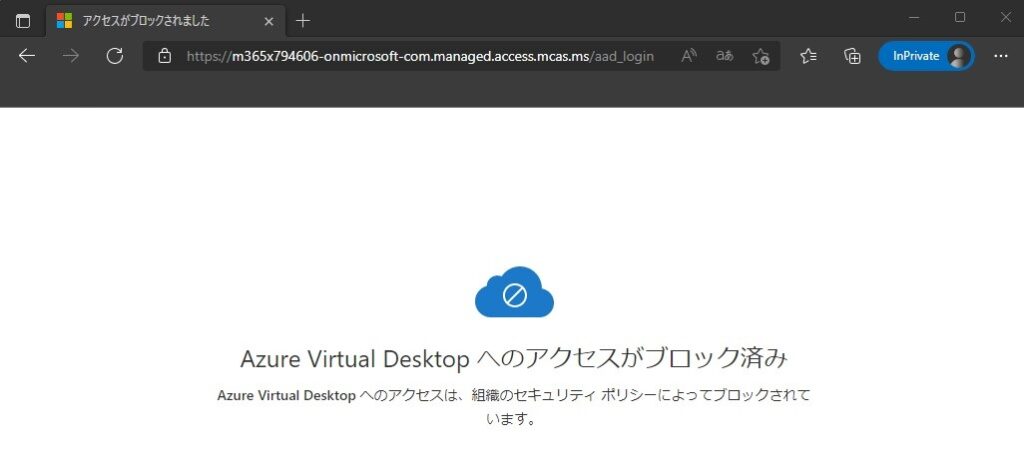

クライアント証明書が無いと、ブロックされます。

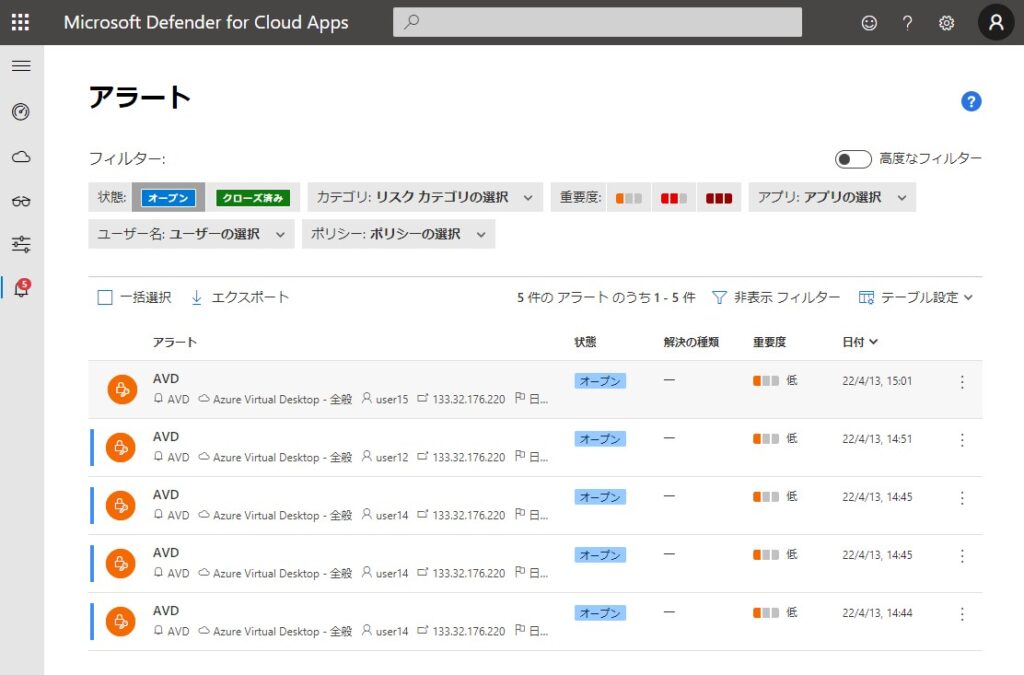

ログが確認できる。※AVDクライアントアプリの接続はログに残らない。