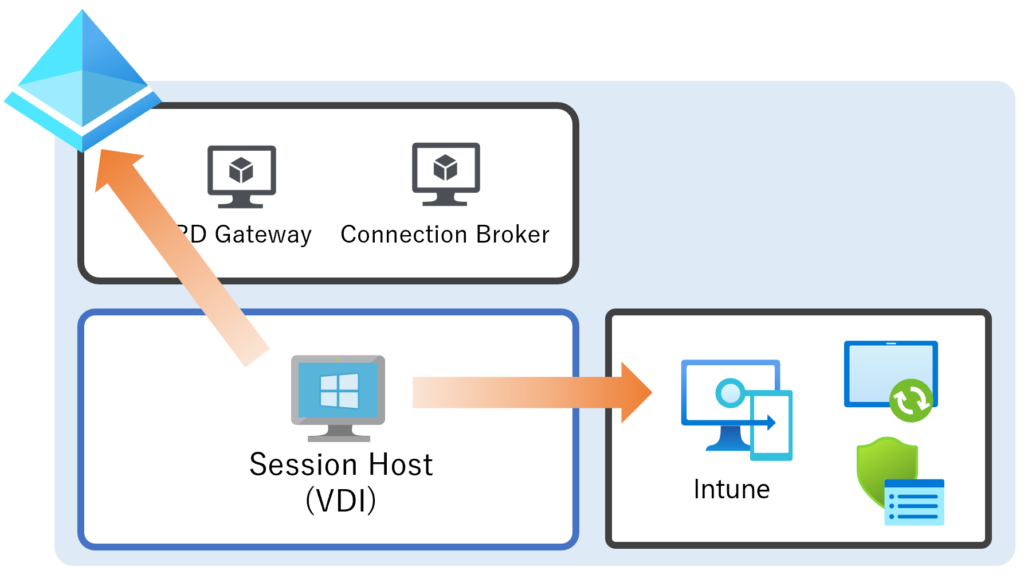

Azure Virtual Desktopを導入するには、”Active Directory”と”AzurAD”をユーザー同期させる必要がありました。この構成が障壁となり導入を断念した方もいたかと思います。

ですが、この障壁が無くなるのです! 遂に、”AzureAD Join”に対応します!

セッションホストは、AzureADに参加するため、”AD” “AAD Connect”は不要となります。

今まで、ADで行っていた管理機能を”Intune”(必須では無い)で行う構成となります。

また、ADFS導入環境でも構築可能です。

[セッションホストからの通信要件]

・https://enterpriseregistration.windows.net

・http://azkms.core.windows.net:1688

・https://login.microsoftonline.com

・https://pas.windows.net

[利用のための諸条件]

・Active Directory & AzureAD Domain Serviceへの参加は不可

・当然ですが、GPOは利用できません

・AzureAD Join専用のホストプールが必要。AD認証との混在は不可

・AzureAD Join済みのセッションホストに対して、直接RDP接続が可能

※AAD User / Local User での接続が可能

・Windows上での権限は[一般ユーザー/管理者]のみ

・FSLogixが利用可能「Azure Files で Azure AD Kerberos 認証を試す!」

・EntraJoin端末からNTFS権限設定をした場合、”表示名”では無く”ログオン名”が表示される

・SSOサポート「AVDのAzureAD Join構成で SSO を試す!」

[利用可能なOS]

・Windows 10/11 Enterprise Multi-Session ※2004以降

・Windows 10/11 Enterprise Single-Session ※2004以降

・Windows Server 2019以降 ※Intuneは利用不可

※AzureADに参加するために「AADLoginForWindows」拡張機能がインストールされます。

それでは、やってみましょ~

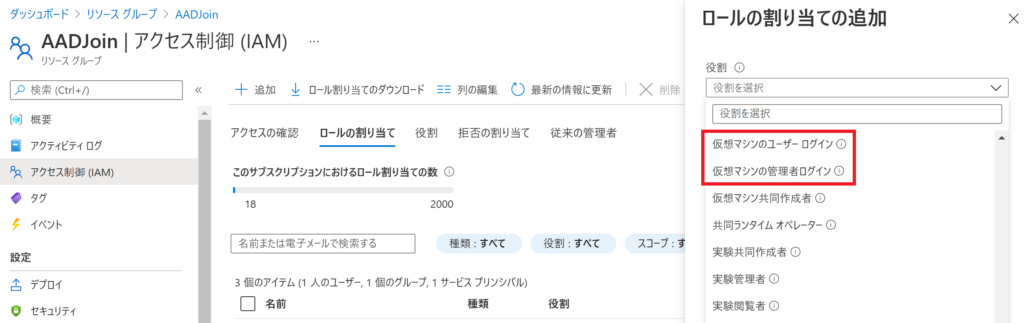

初めに、AzureAD Join専用のリソースグループを作成し、接続を許可するユーザーに対しRBAC設定を行います。

・仮想マシンのユーザーログイン:一般ユーザー権限

・仮想マシンの管理者ログイン:ローカル管理者権限

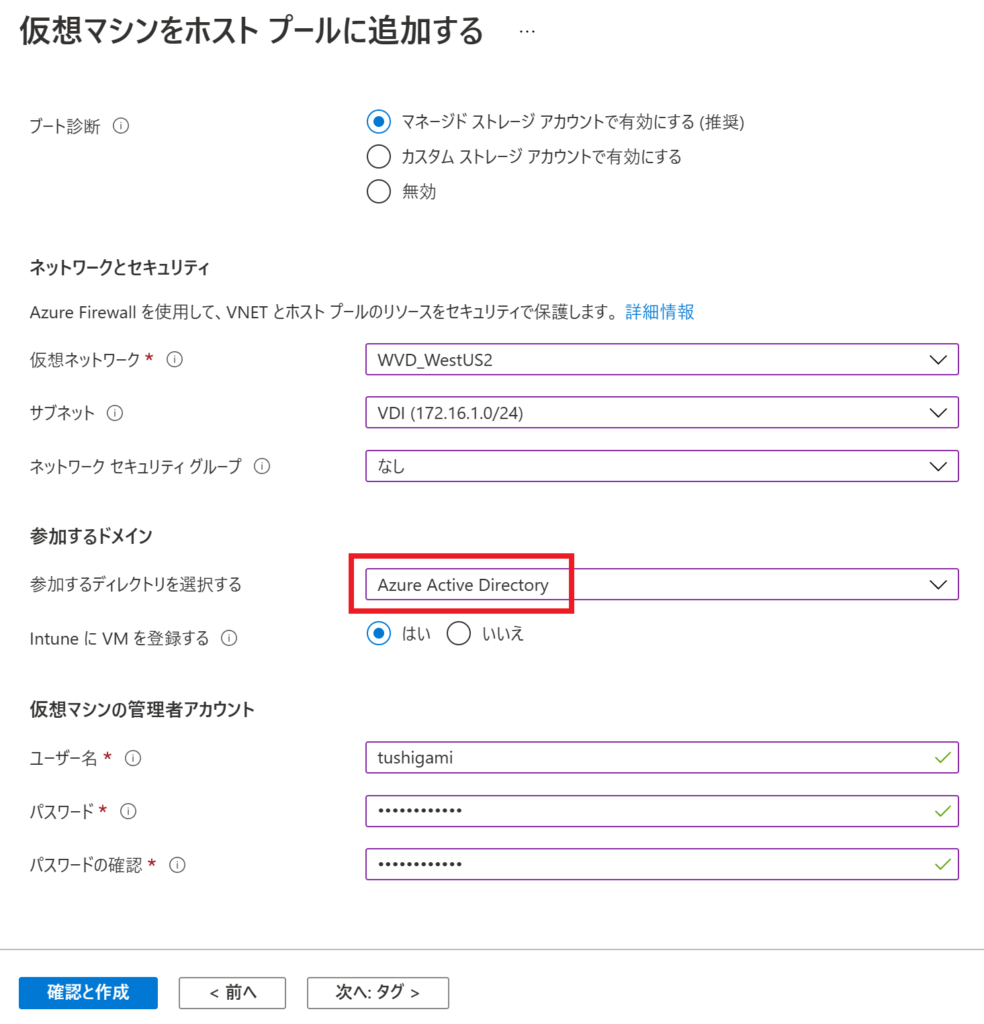

次に、セッションホストを作成する際に「Azure Active Directory」を選択します。

※上記リソースグループに作成します。

後は、アプリケーショングループに接続を許可するグループを割り当ててください。

※通常なら、RBACと同じグループになるでしょう。

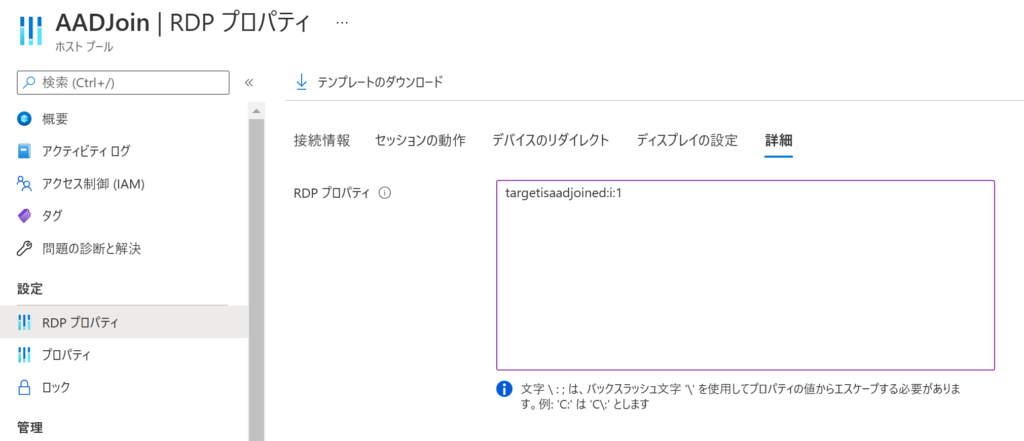

Windows Client 以外から、セッションホストに接続する場合は、RDPプロパティに[targetisaadjoined:i:1]を追加してください。

作成が完了すると、AzureADー[すべてのデバイス]にて確認できます。

それでは、確認してみましょう!

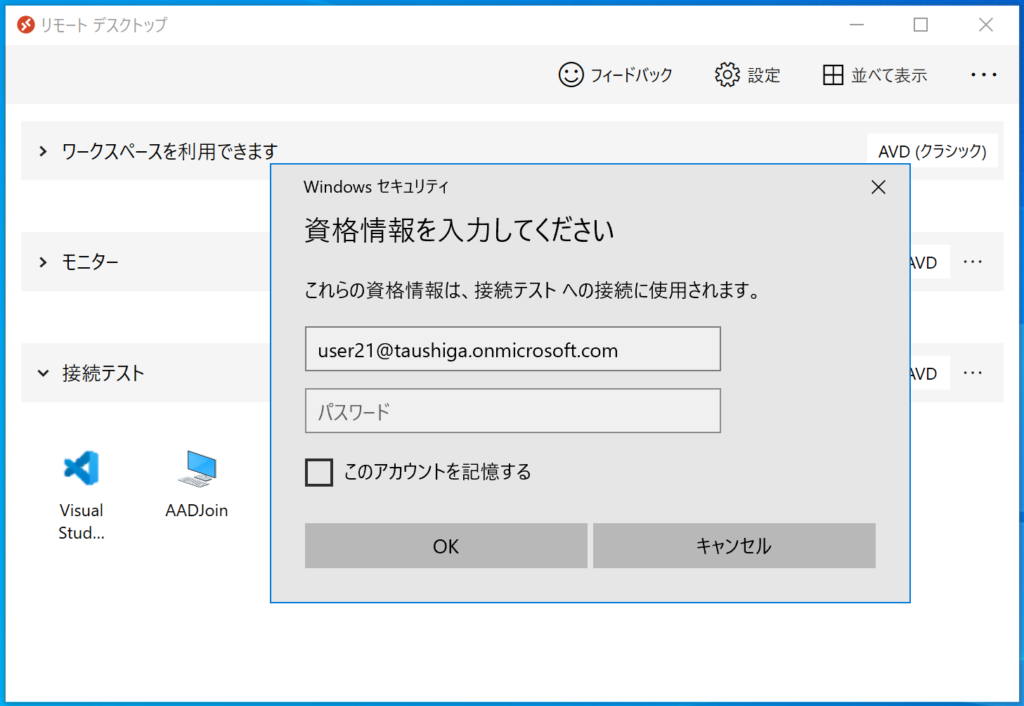

セッションホストへのサインインは、AzureADユーザーで行います。

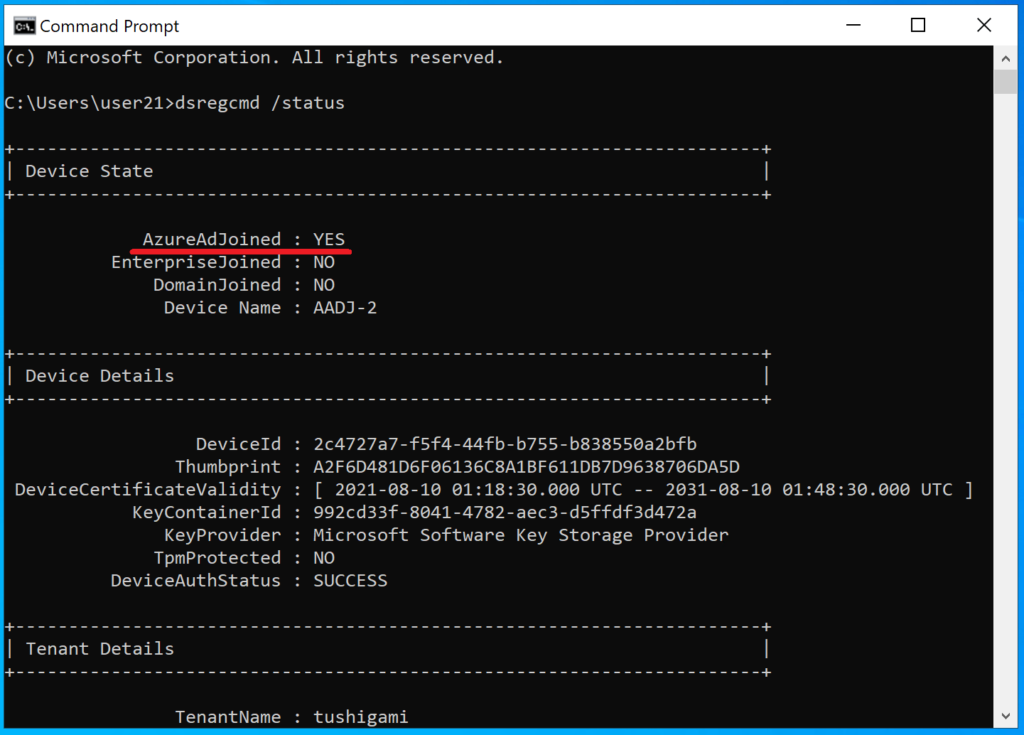

セッションホストで[dsregcmd /status]を実行すると、AzureAD Join が確認できます。

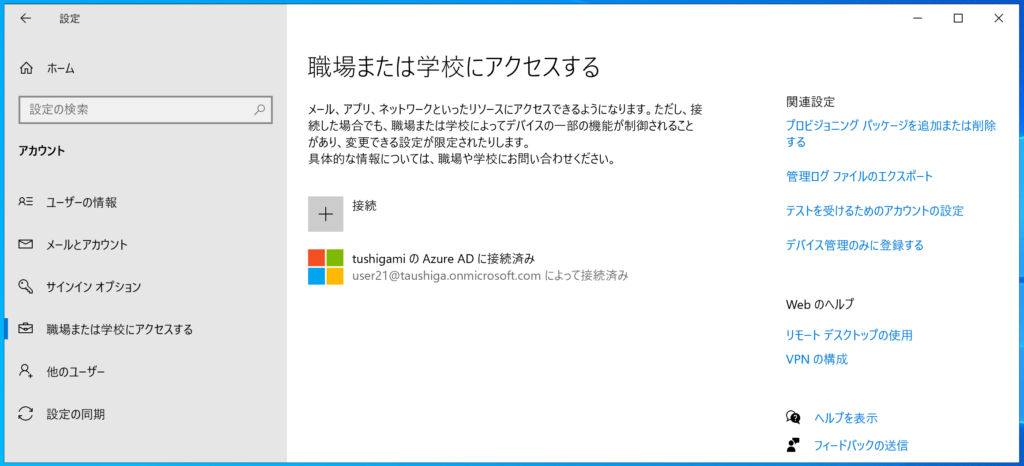

Single-Sessionだと、こちらでも確認できます。

![[AZ-140] Azure Virtual Desktop Specialty を攻略する!](https://www.cloudou.net/wp-content/uploads/2021/07/azure-virtual-desktop-specialty--100x100.png)