これまで、「Azure Virtual WAN 」「Citrix SD-WAN」の概要と設定方法を実施してきました。今回は、この2つをIPsecで接続してみたいと思います。

※2018/09頃に[NetScaler SD-WAN]から[Citrix SD-WAN]へと、名称が変更されました。

それでは、早速やってみよ~

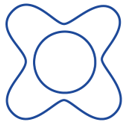

今回、目指す構成はコレ!!

10.40.0.0/16~10.20.20.0/24 間で通信ができるようにするため、Azure Virtual WANとSD-WAN[Client]との間にVPN設定を実施します。

全体の流れ

Step1:Citrix SD-WANの作成

Step2:Citrix SD-WANのデバイス設定

Step3:MCN~Client間のVirtual Path接続設定

Step4:MCNへの設定情報の反映とバージョンアップ

Step5:Clientへの設定情報の反映とバージョンアップ

Step6:Virtual Pathの暗号化(IPsec)

Step7:Azure Virtual WANの作成

Step8:Azure Virtual WAN~Citrix SD-WANの接続

※Step1~6はこちらをご覧ください。

「Azure Virtual WAN 対応! NetScaler SD-WANを試す!」

Step7:Azure Virtual WANの作成

基本的な設定はこちらをご覧ください。

「SD-WAN 登場! Azure Virtual WAN を試す!」

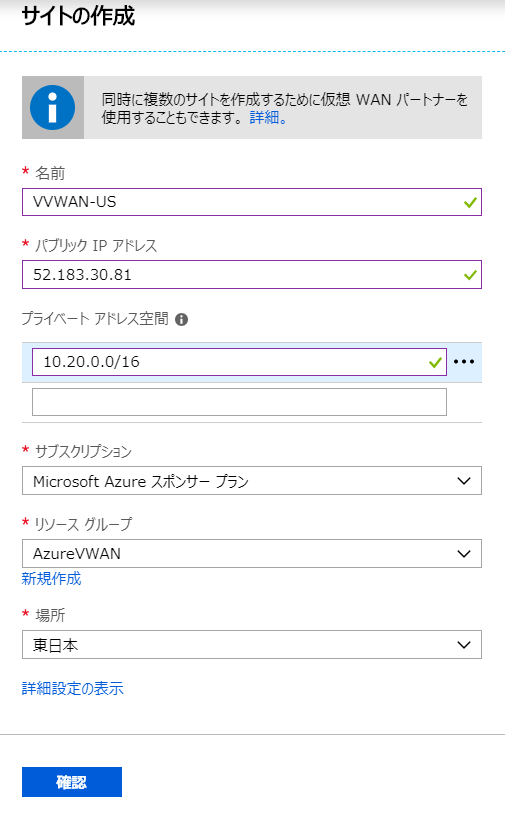

作成した[仮想 WAN]を選択ー[VPNサイト]ー[サイトの作成]

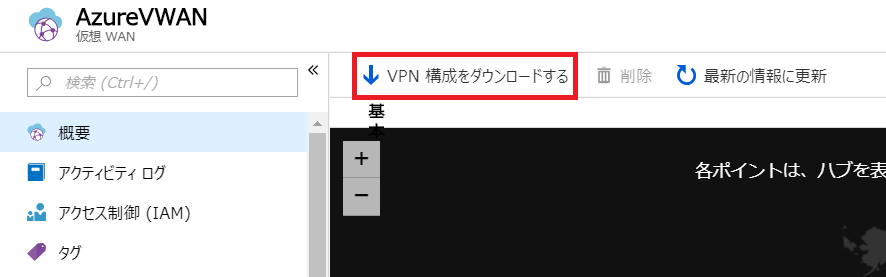

ダウンロードした構成ファイルから、Virtual Hub のPIPを取得

例「”Instance0″:”40.81.220.116″,”Instance1″:”40.81.219.191″」

Step8:Azure Virtual WAN~Citrix SD-WANの接続

※事前にStep1~6を実施して下さい。

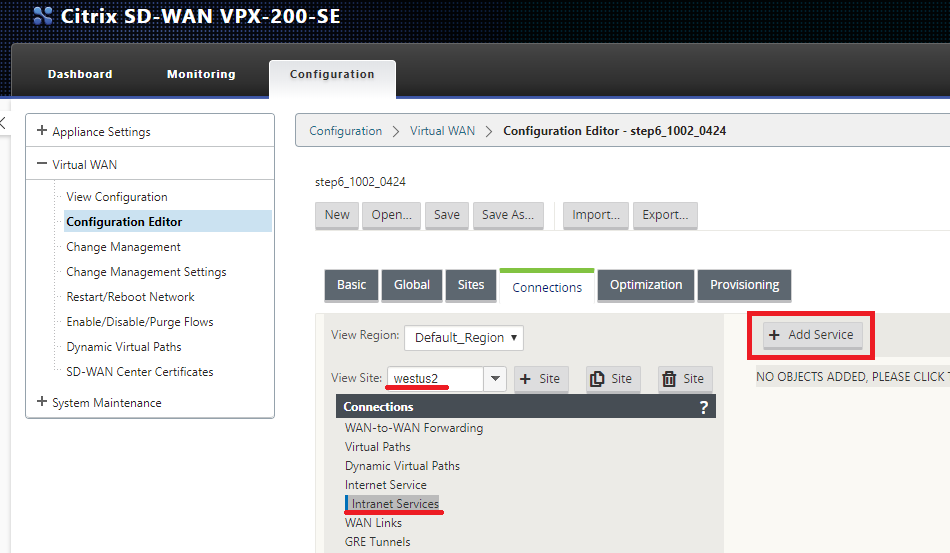

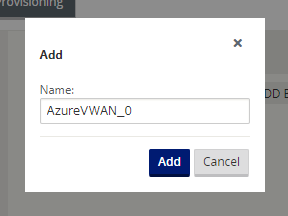

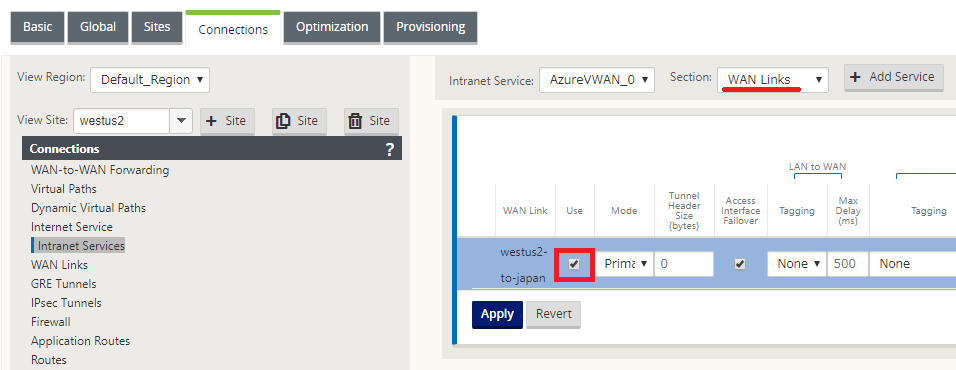

[Configuration]ー[Virtual WAN]ー[Configuration Editor]

※設定を行うのは、Client側のみです。

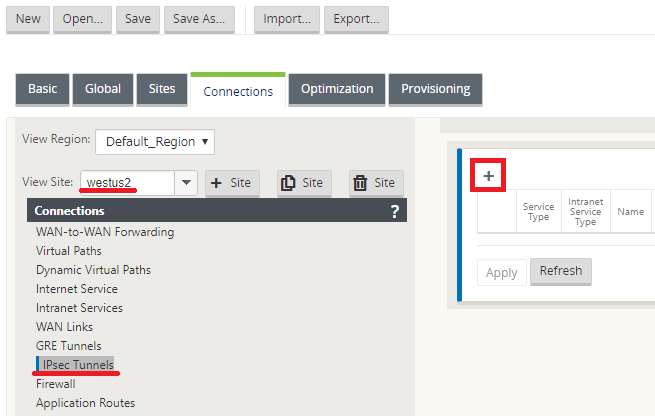

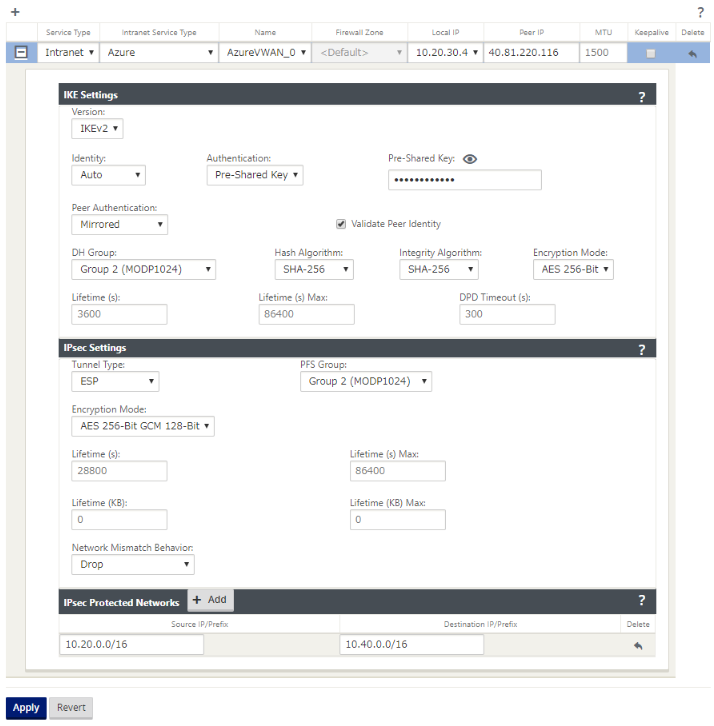

IPsec トンネルの設定

IPアドレスは、構成図を参考に、環境に合わせて設定をして下さい。

※Pre-Shared Key:5~128文字

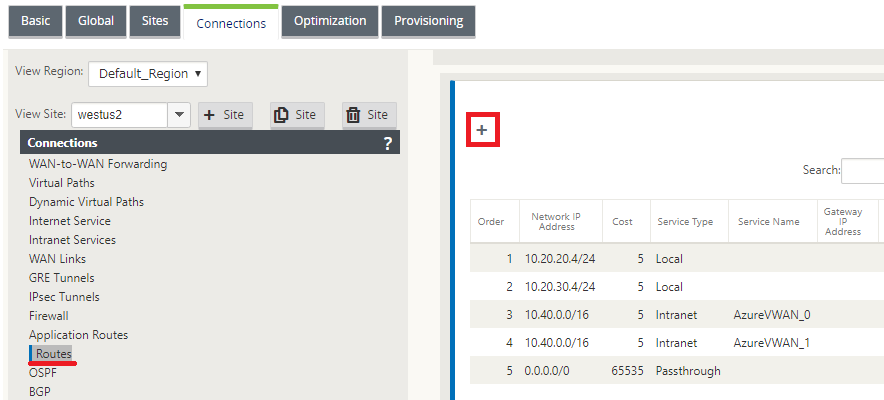

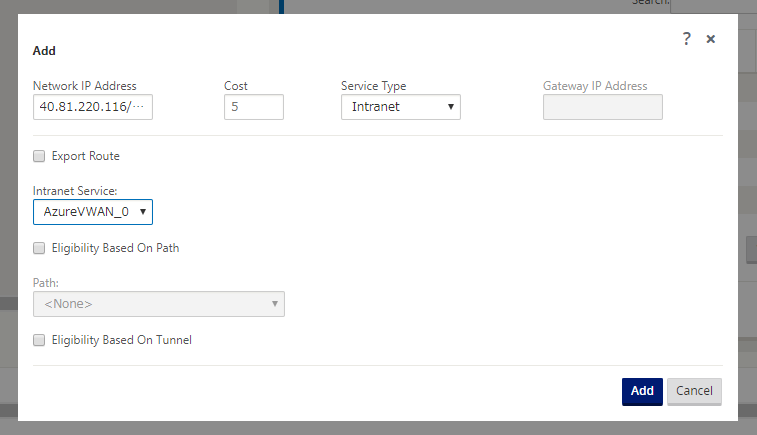

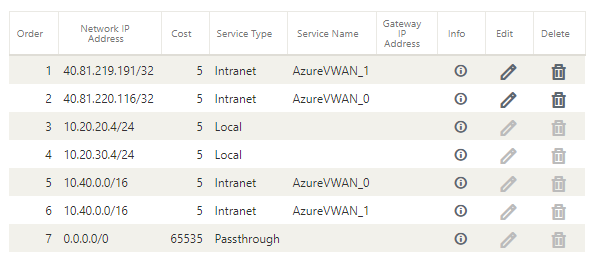

ルーティングの追加

※ここまでの設定を[Instance1]用にも実施

これにて、完了しましたので、設定を反映させます。

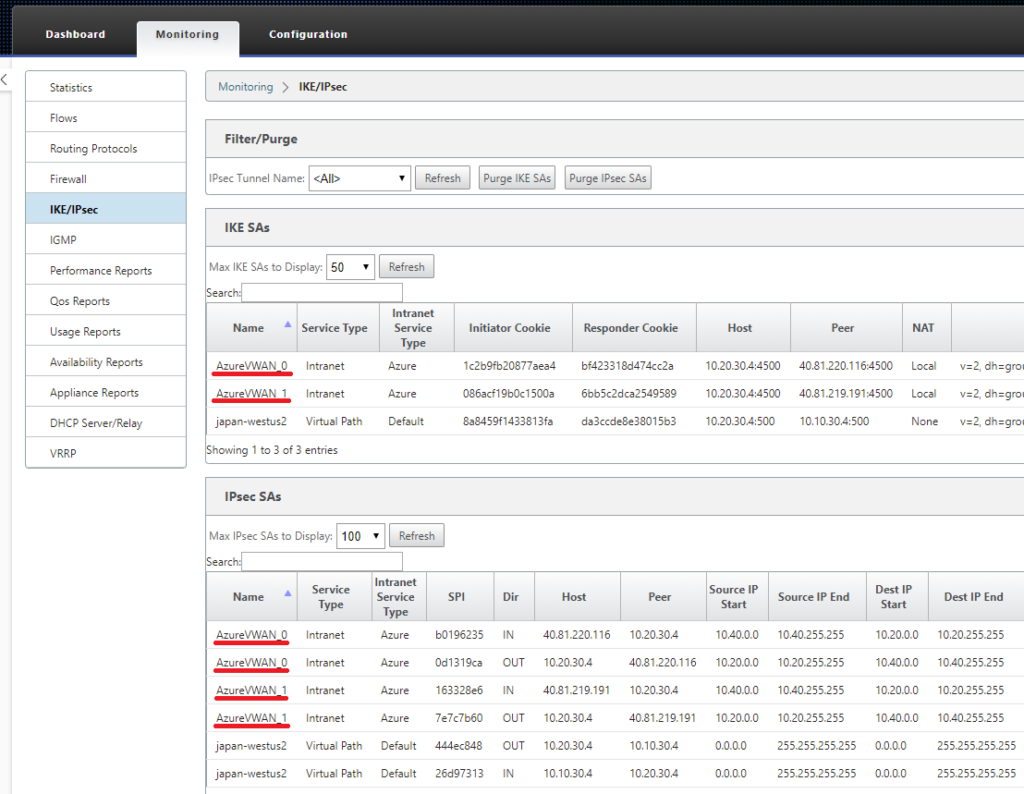

Azure Virtual WAN~SD-WAN(Client)間の接続確認

【Azure Virtual WANで確認】

【SD-WAN(Client)側で確認】

[Monitoring]ー[IKE/IPsec]

※Azure Virtual WAN~SD-WAN(Client)間の[IPsec]接続が確認できます。