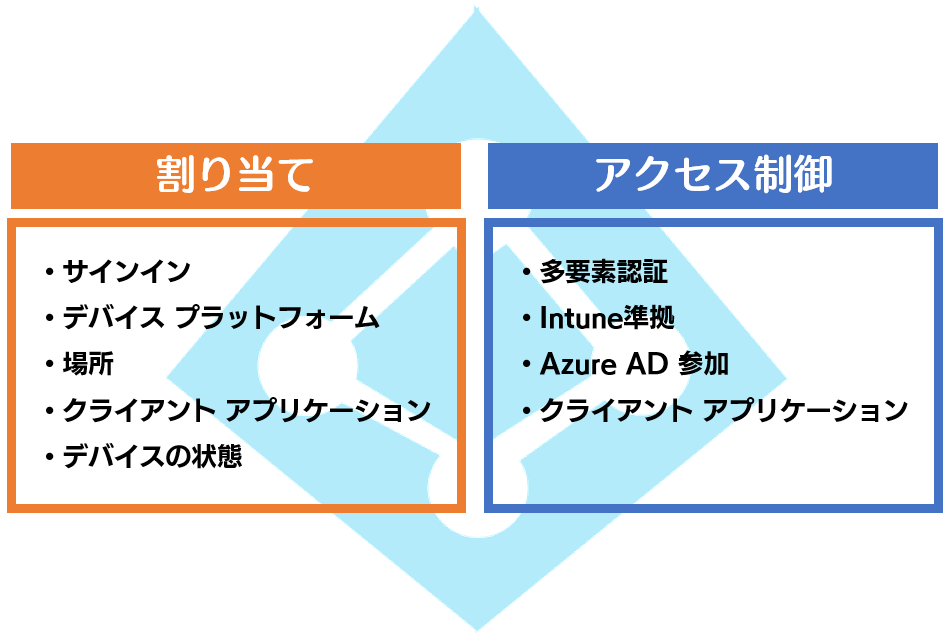

条件付きアクセスとは、Azure AD への認証に対して、制限対象(割り当て)に該当するユーザーを許可or拒否(アクセス制御)する事ができる機能です。

Azure AD の特徴である、あらゆる場所やデバイス、アプリケーションから認証が行えるという利点があるのですが、裏を返せば、誰でも、どこからでも認証要求を送る事ができてしまいます。そのようなセキュリティリスクに対処するために、”条件付きアクセス”があります。

ユーザーが、アプリケーションにアクセスした際に、”割り当て”条件に合致するかどうかを判断し、合致するものを”アクセス制御”条件にて権限(許可or拒否)を付与します。

条件に合致する全ての設定が対象となるが、優先順位はなく、許可よりも拒否が有効となる。

※割り当てに合致しない場合は”条件付きアクセス”の対象外となります。

下記のような要件を満たす事ができます。

・重要度の高いアプリケーションへのアクセスには、Intune準拠端末からのみ許可

・社外からのアクセス時には、多要素認証が必要

・サインイン試行回数が多いアカウントからの認証を拒否

それでは、見ていきましょう~

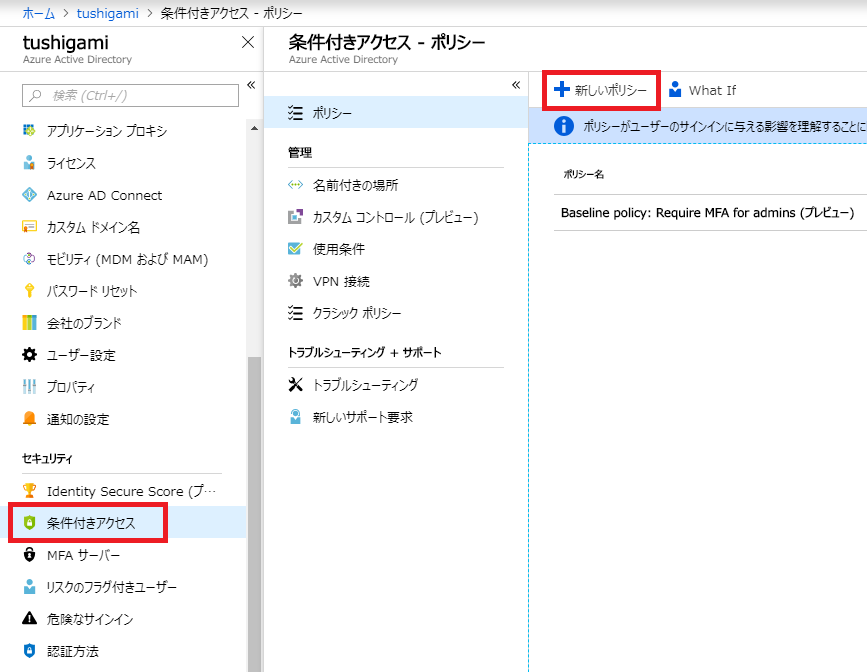

[Azure Active Directory]ー[条件付きアクセス]ー[新しいポリシー]を選択

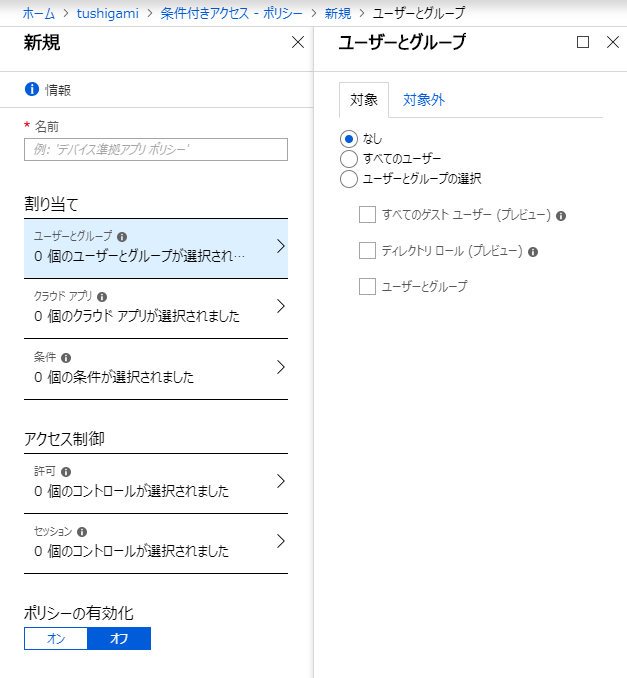

[ユーザーとグループ]

“条件付きアクセス”の対象となるユーザーをAzure ADから選択

※[すべてのユーザー]は管理者も含むので、注意が必要

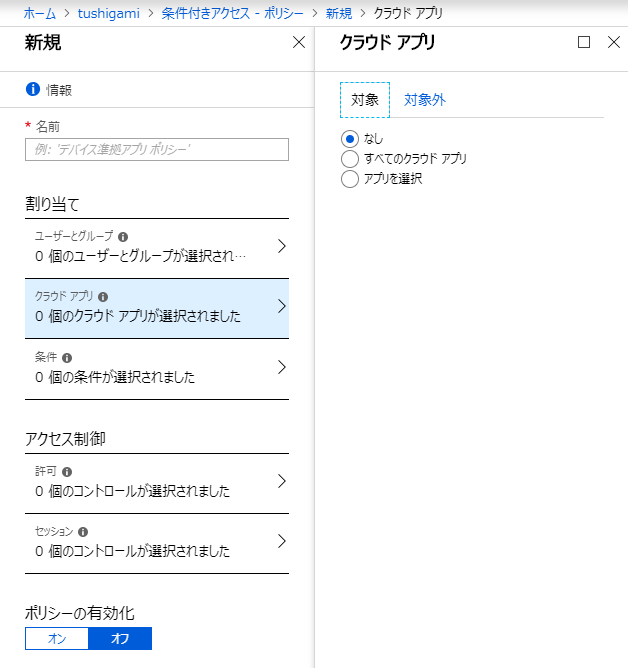

[クラウド アプリ]

接続先となるアプリケーションをAzure AD(登録済みアプリ)から選択

※[すべてのクラウド アプリ]はAzureポータルも含むので、注意が必要

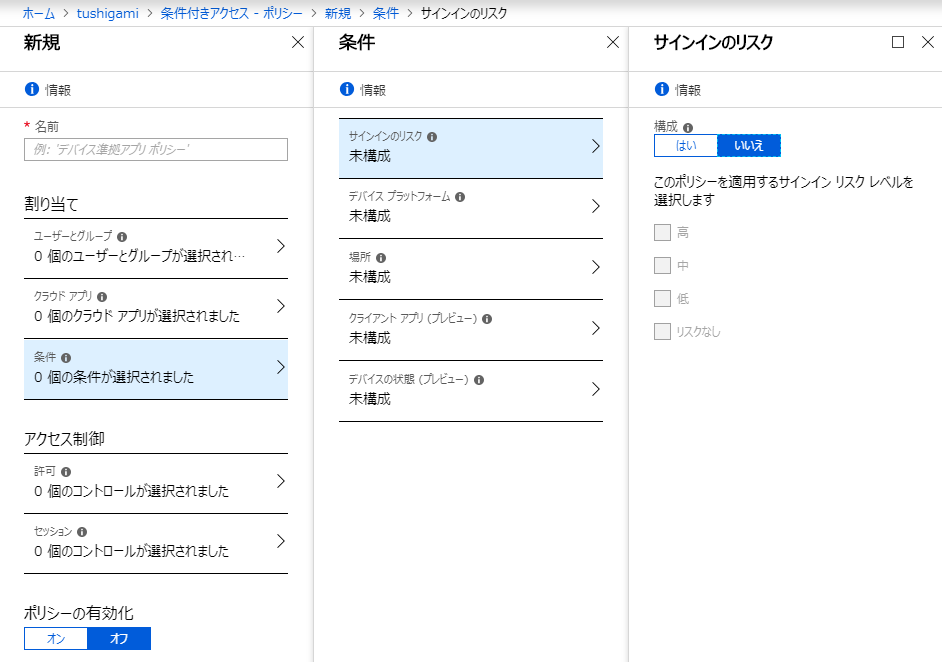

[条件]ー[サインインのリスク]

流出した可能性のあるアカウントを排除。サインインの試行回数から判断

※”Azure Active Directory Identity Protection”が必要

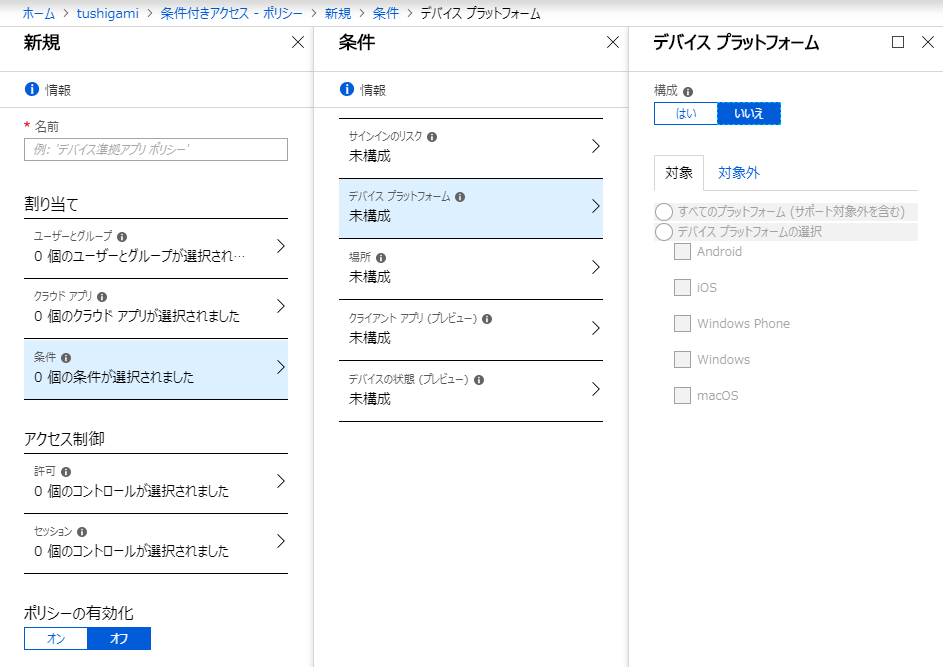

[条件]ー[デバイス プラットフォーム]

ユーザーデバイスのOSを指定

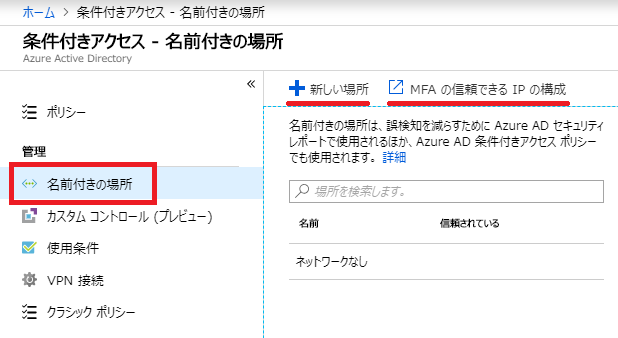

[条件]ー[場所]

IPアドレスによる場所を指定

新しい場所:国、IP範囲(90コ)を指定

MFAの信頼できるIPの構成:MFAをバイパスできる、IP範囲(50コ)を指定

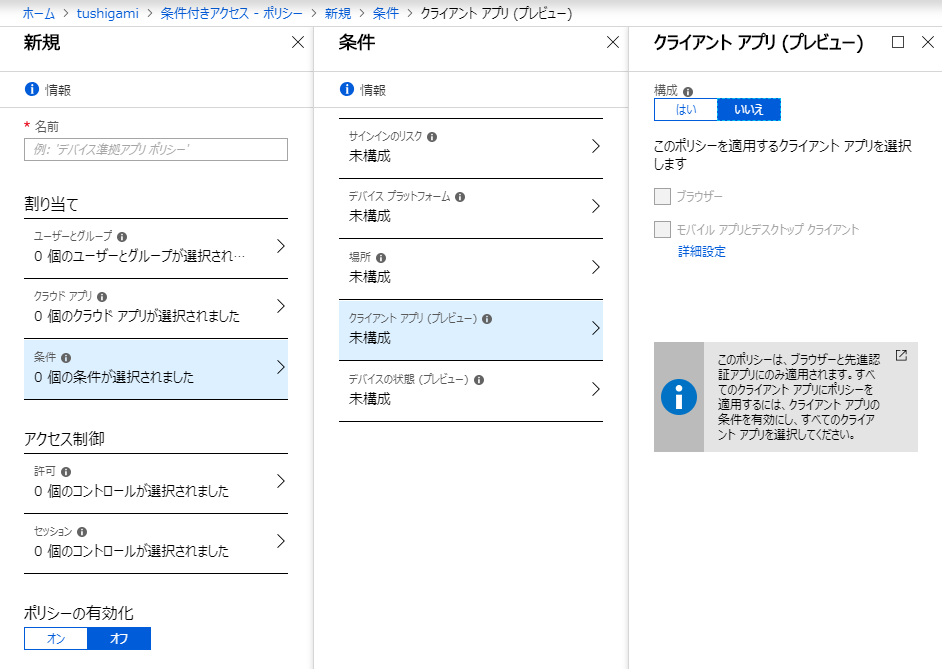

[条件]ー[クライアント アプリ]

ブラウザ:既定のOSとブラウザの組み合わせ。Win10の場合[IE,Edge,Chrome]

モバイルアプリと:既定のOSとMS製アプリの組み合わせ。Microsoft Teamsの場合[Win10/8.1/7,iOS,Android,macOS]

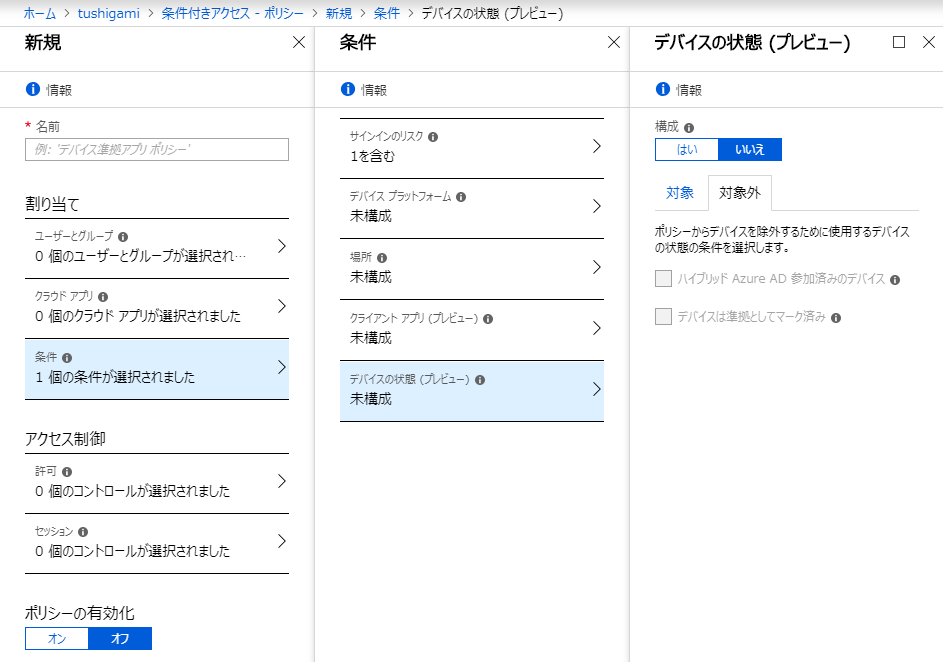

[条件]ー[デバイスの状態]

Azure AD参加、Intune準拠端末を除外指定

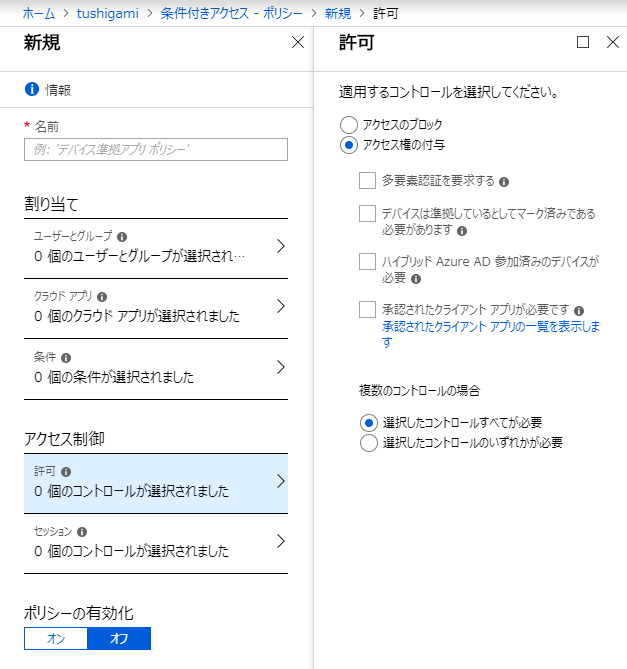

[アクセス制御]ー[許可]

許可を与えるための、認証方法を指定 ※クライアント アプリは既定のMS製品を指す

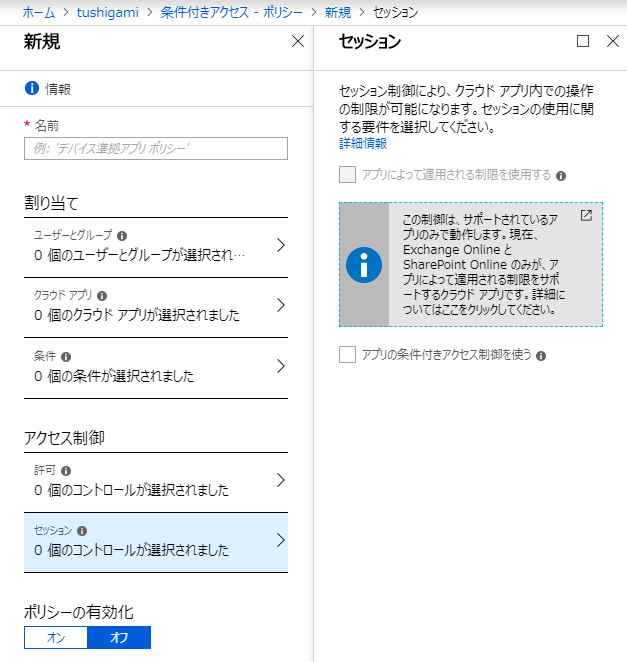

[条件]ー[セッション]

アプリによって適用される制限を使用する:ExO,SPOに対してアクセス制御

アプリの条件付きアクセス制御を使う:Microsoft Cloud App Securityを利用

最後に[ポリシーの有効化]を「オン」