Citrix SD-WANとは、WAN回線を経由する通信の制御に特化した、Citrix製のアプライアンス製品です。ゼロタッチデプロイメント(ZTD)に対応しているので、現地での設定作業が不要です。また、[Azure Virtual WAN]に対応した数少ない製品です。

※2018/09頃に[NetScaler SD-WAN]から[Citrix SD-WAN]へと、名称が変更されました。

【主な機能】

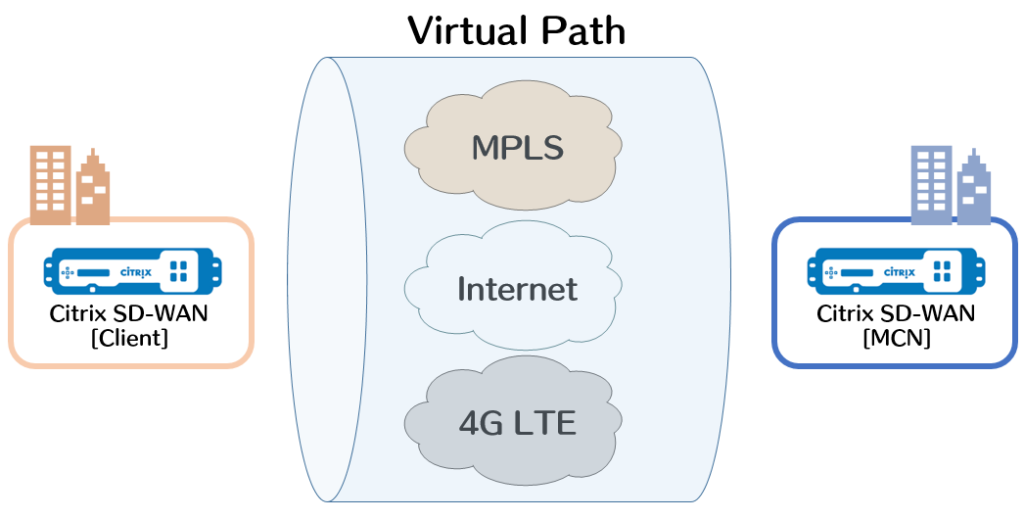

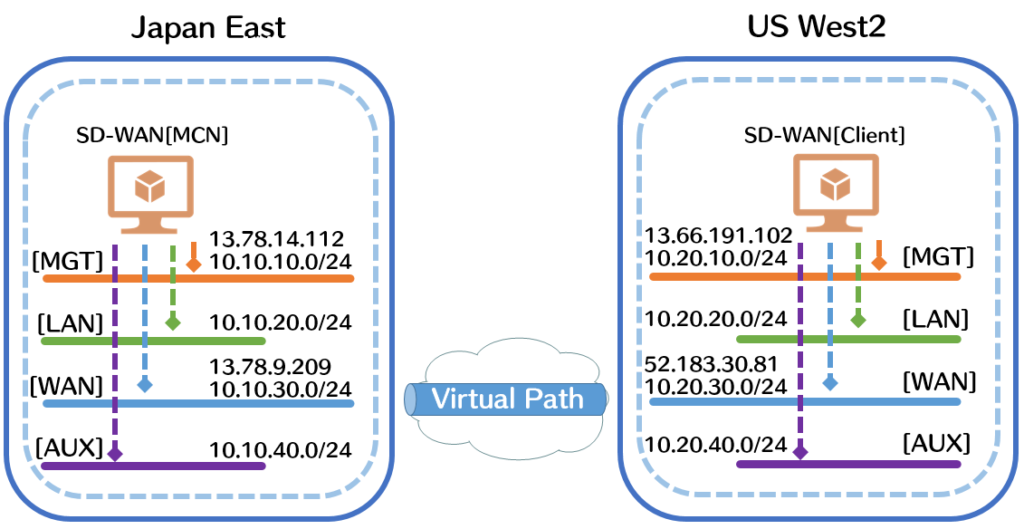

・複数の回線を1本の論理的な回線として扱う事が可能。

・回線を束ねる事で広帯域な回線として利用可能

・回線のフェイルオーバーが可能

・アプリケーションに応じて回線を選択できる。

・圧縮やキャッシュを利用する事で回線の利用率を下げる事が可能

・各アプリケーションのパフォーマンスを可視化

・MCN(Master Control Node)から、Clientの設定を一元管理可能

※MCNからVirtual Pathを通して、Clientに設定情報が送信される。

【機能別モデル】

・Standard Edition:複数のWAN回線の統合、マルチホーミング、暗号化(IPsec)、Firewall

・WANOP Edition:WAN高速化(圧縮、キャッシュ)、回線モニター

・Enterprise Edition:すべての機能を備える

※Azure Marketplaceでは[Standard Edition]のみが提供されている。

【Azure 仮想アプライアンスの構成】

Managementサブネット:Citrix SD-WANへのログインは、このセグメントから行う。

LANサブネット:サーバー郡を配置するセグメント

WANサブネット:WAN回線を接続するセグメント

AUXサブネット:用途不明

※4つのサブネット構成は必須である。

Management(PIP):外部からCitrix SD-WANへログインする際に利用

WAN(PIP):他のCitrix SD-WANとVirtual Path(仮想トンネル)接続をする際に利用

【気になる点】

・決められた4種類のサイズから選択可能だが、ライセンスによるキャップがかけらているので、選択の意味が無い。

・現時点では「200Mbps」までのライセンスしかなく、MCNの用途でしか使いみちが無い。

・16拠点までなら「D3v2(VPX)」、16拠点以上なら「F8(VPXL)」がベスト

・SD-WANでは、コア数により、ソフトウェアが別モノ(VPX,VPXL)となっており、後からのサイズ変更に対応し辛い。

それでは、やってみよう!!

Citrix SD-WANは、Azure Virtual WANに対応した数少ない製品なのですが、先ずは基本的なCitrix SD-WAN同士のVirtual Path(仮想トンネル)接続を試してみたいと思います!

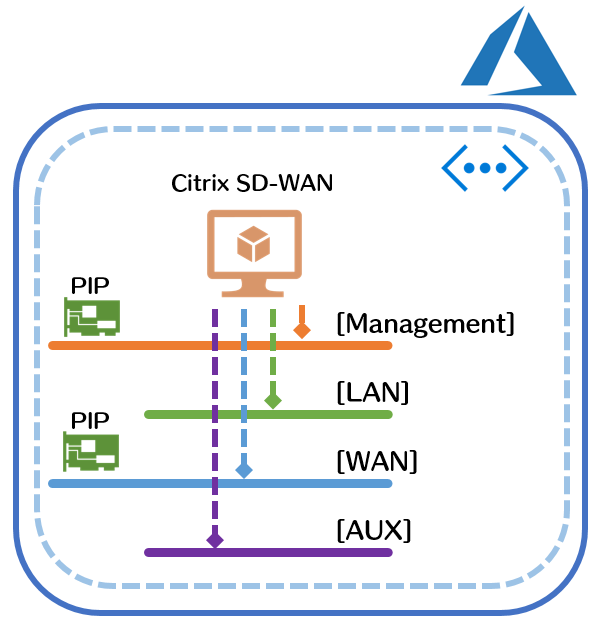

今回、目指す構成はコレ!!

※今回、物理アプライアンスの準備ができなかったので、Azure上の仮想アプライアンス同士での接続を試したいと思います。

全体の流れ

Step1:Citrix SD-WANの作成

Step2:Citrix SD-WANのデバイス設定

Step3:MCN~Client間のVirtual Path接続設定

Step4:MCNへの設定情報の反映とバージョンアップ

Step5:Clientへの設定情報の反映とバージョンアップ

Step6:Virtual Pathの暗号化(IPsec)

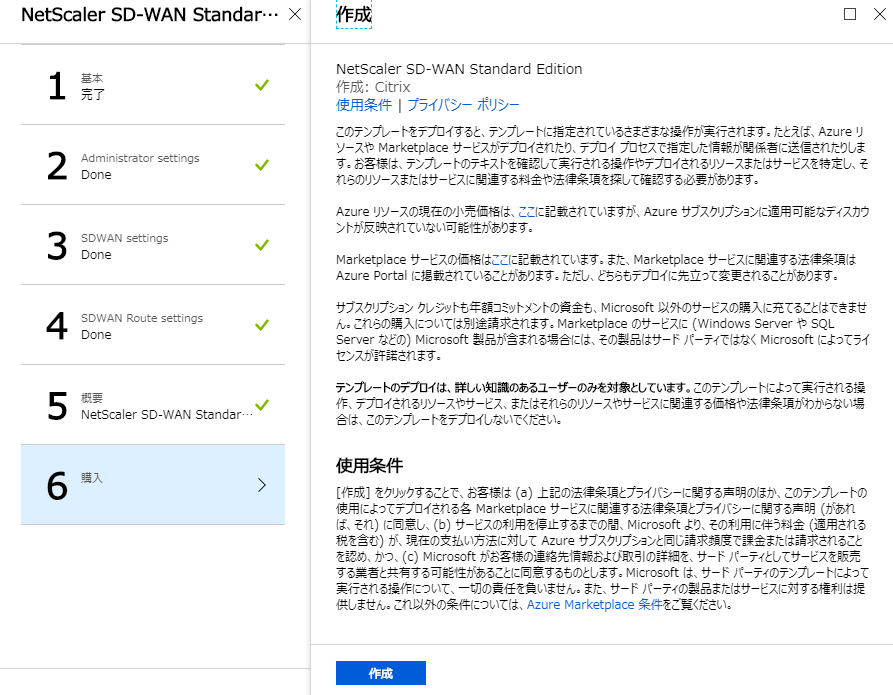

Step1:Citrix SD-WANの作成

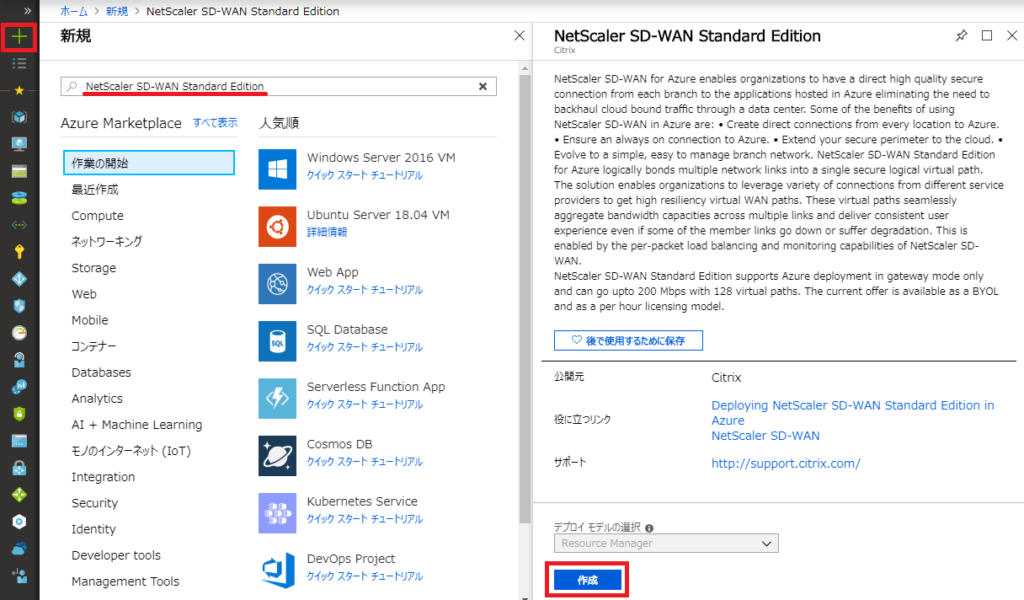

[+新規]ー[検索:NetScaler SD-WAN]

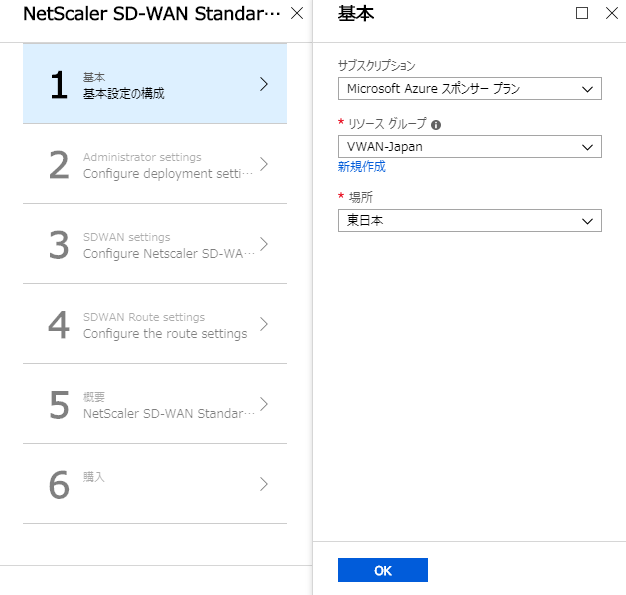

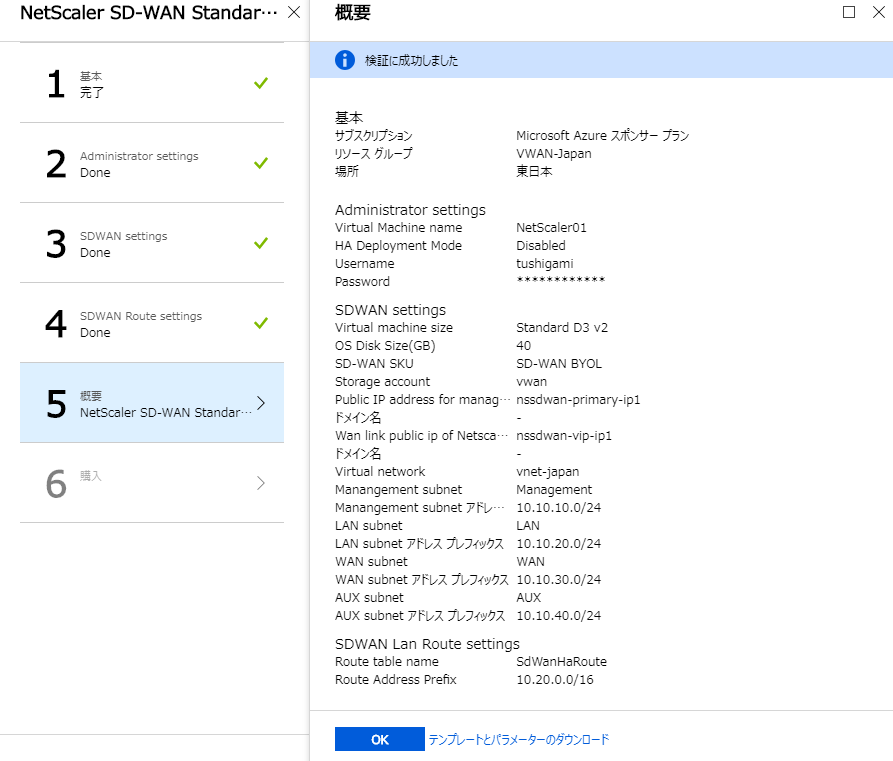

サブスクリプション:Azureサービスの提供範囲

リソースグループ:グループ名(複数のリソースを1つにグループ化する機能)

場所:デプロイするAzureのリージョン

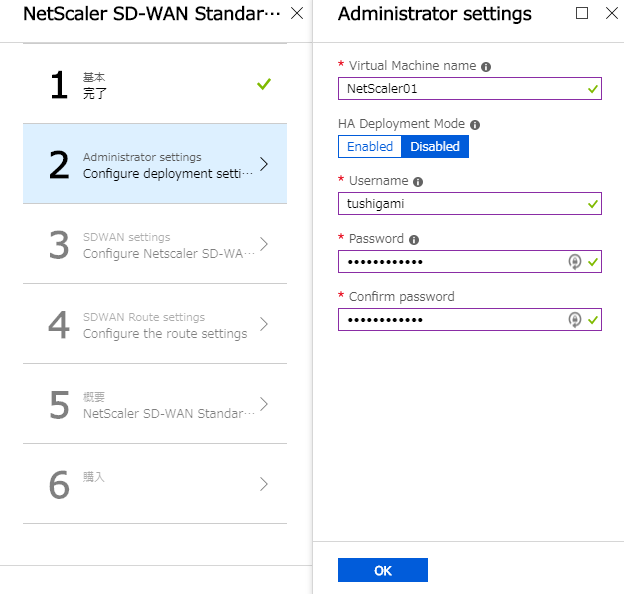

Virtual Machine name:表示名

HA Deployment Mode:冗長構成

Username:※一般ユーザーアカウントが作成される。

password:

Confirm password:

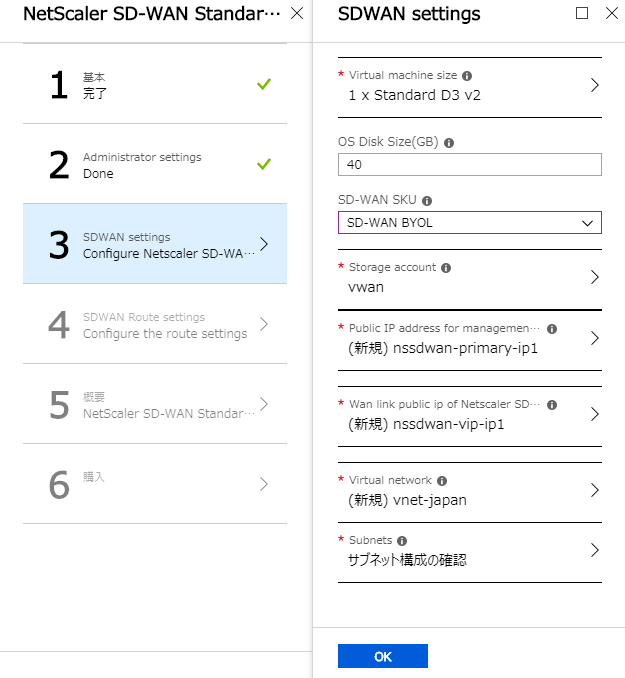

Virtual Machine Size:

ーD3v2(VPX):Throughput=100Mbps , Virtual Path=16 ※実測140Mbps(Max) 200M Lic

ーD4v2(VPXL):Throughput=200Mbps , Virtual Path=16 ※実測187Mbps(Max)

ーF8(VPXL):Throughput=200Mbps , Virtual Path=128 ※実測187Mbps(Max)

ーF16(VPXL):Throughput=200Mbps , Virtual Path=128 ※実測188Mbps(Max)

OS Disk Size:※デフォルトでOK

SD-WAN SKU:[SD-WAN BYOL / SD-WAN 100Mbps / SD-WAN 200Mbps]

※BYOL以外は、サブスクリプション課金

Storage Account:VHDとブート診断ログ用

Public IP Address for Management:※Management用グローバルIP

Wan Link Public IP of Netscaler SD-WAN:※WAN接続用グローバルIP

Virtual Network:Citrix SD-WANをデプロイする仮想ネットワークを選択

Subnets:サブネット(Management / LAN / WAN / AUX)を設定

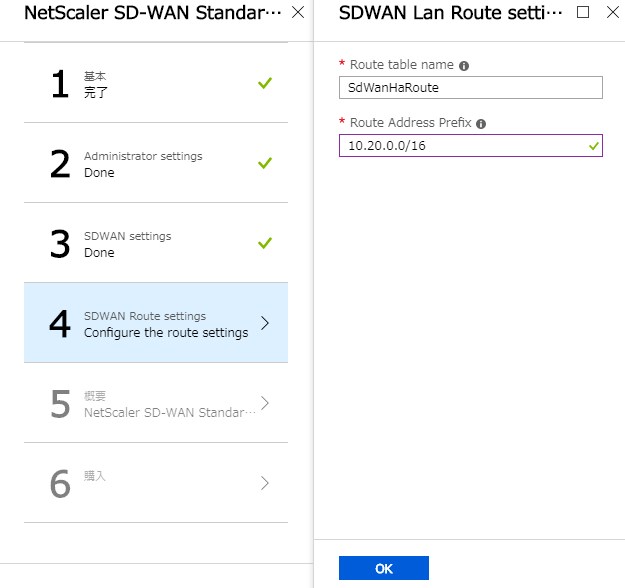

Route Table Name:UDR名

Route Address Prefix:接続先のローカルIPセグメントを指定

完了すると、下記のようなオブジェクトが作成される。

Nic0:Management側サブネット

Nic1:LAN側サブネット

Nic2:WAN側サブネット

Nic3:AUX側サブネット

primary-ip1:Management用グローバルIP

vip-ip1:WAN用グローバルIP

SdWanRouteTable:LAN側サブネットに設置し、Citrix SD-WANに向ける。

※同様に、Client用のCitrix SD-WANを作成

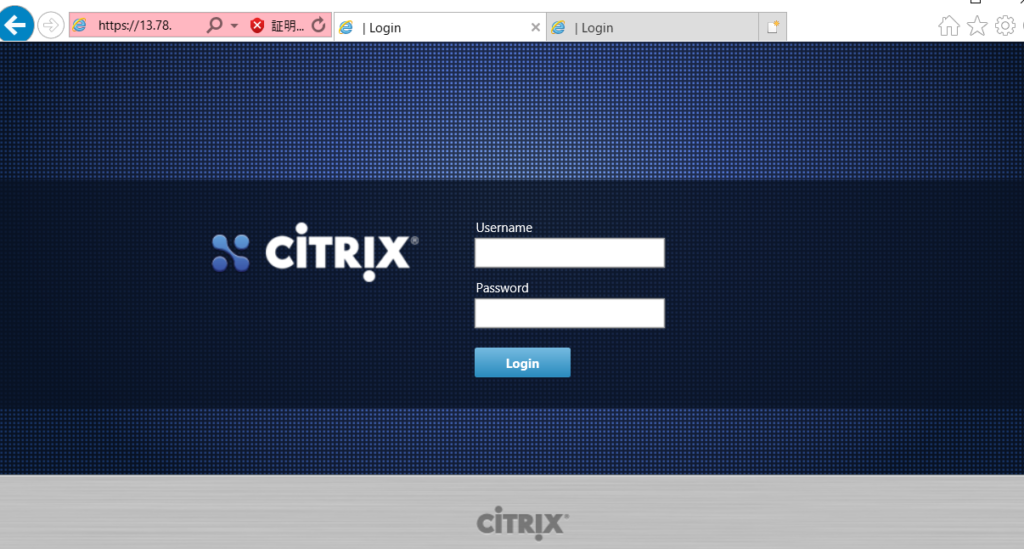

Step2:Citrix SD-WANのデバイス設定

ブラウザにて、MCNとなる[Management用グローバルIP]にアクセス

※管理者アカウント Username:admin / Password:password

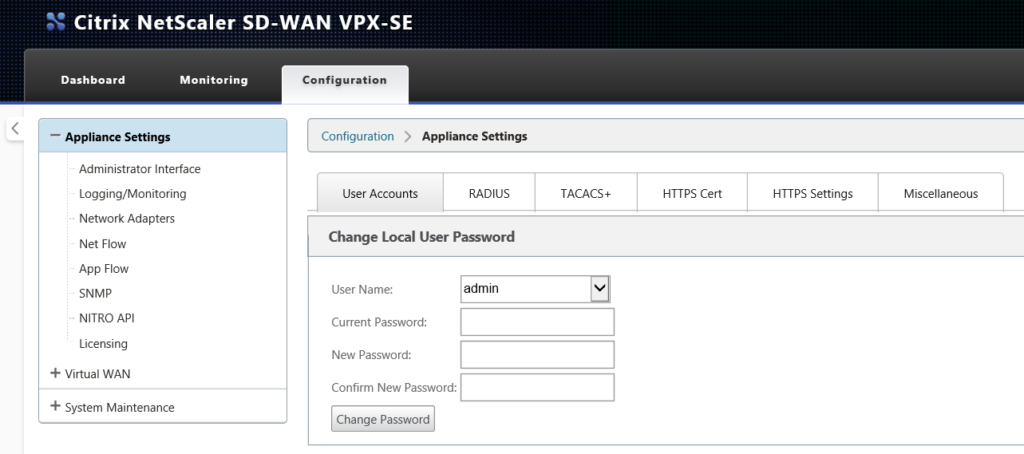

[Configuration]ー[Appliance Settings]ー[User Accounts]

※先ずは、管理者のパスワードを変更

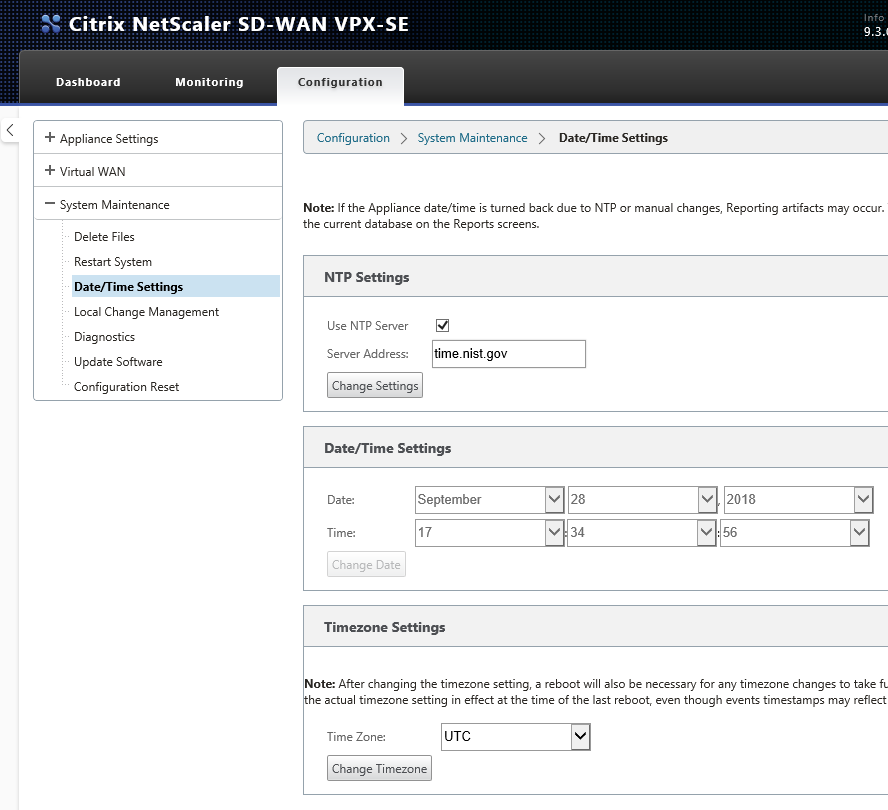

[Configuration]ー[System Maintenance]ー[Date/Time Settings]

※デプロイしたリージョンの時刻に合わせる

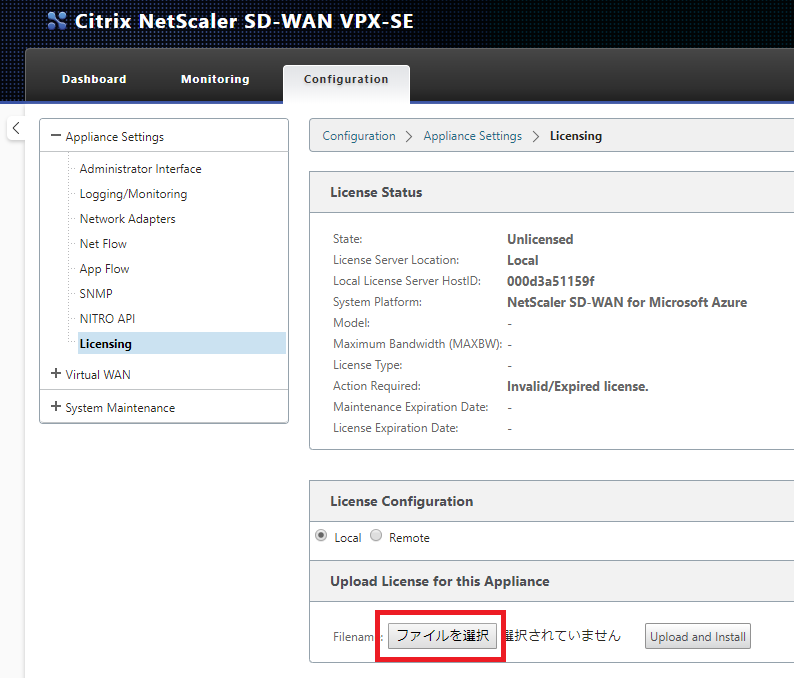

[Configuration]ー[Appliance Settings]ー[Licensing]

※ライセンスファイルの適用

※同様の設定を、Client機器にも実施。

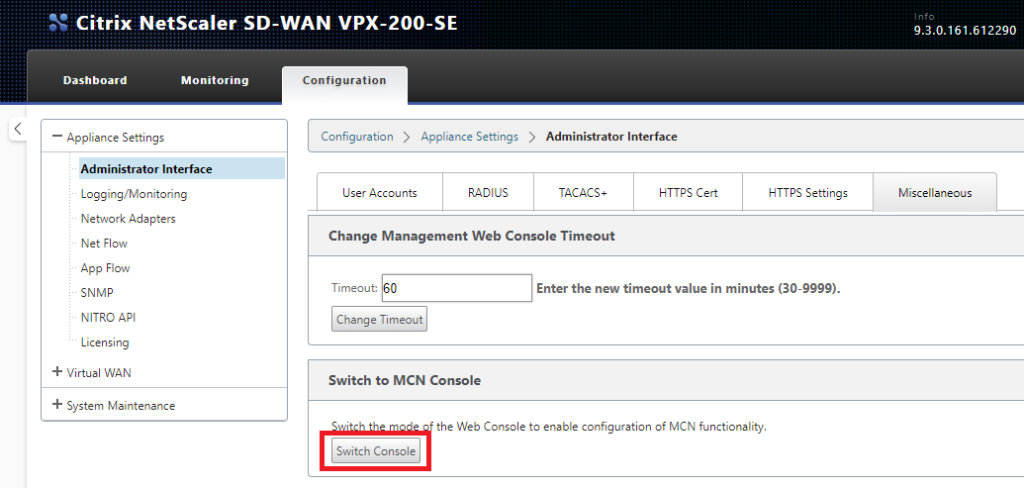

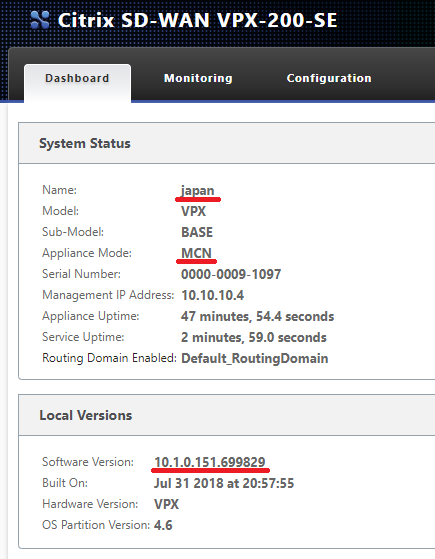

[Configuration]ー[Appliance Settings]ー[Miscellaneous]

※MCNとなるCitrix SD-WANのみ役割を[MCN]に切り替える。

Step3:MCN~Client間のVirtual Path接続設定

MCN~Client間でVirtual Path接続を行うには、4つの設定が必要

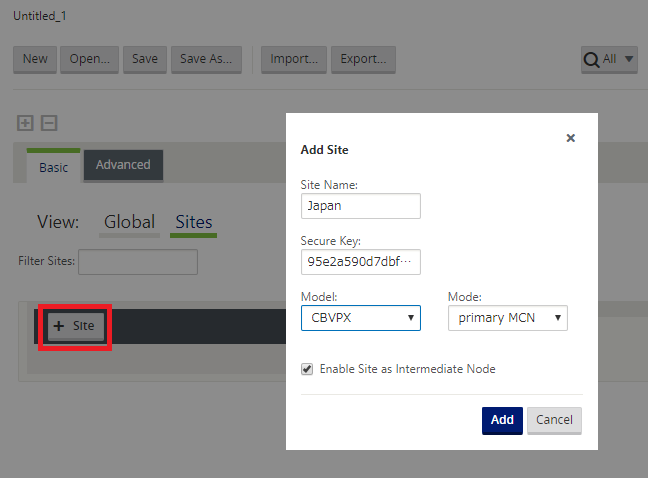

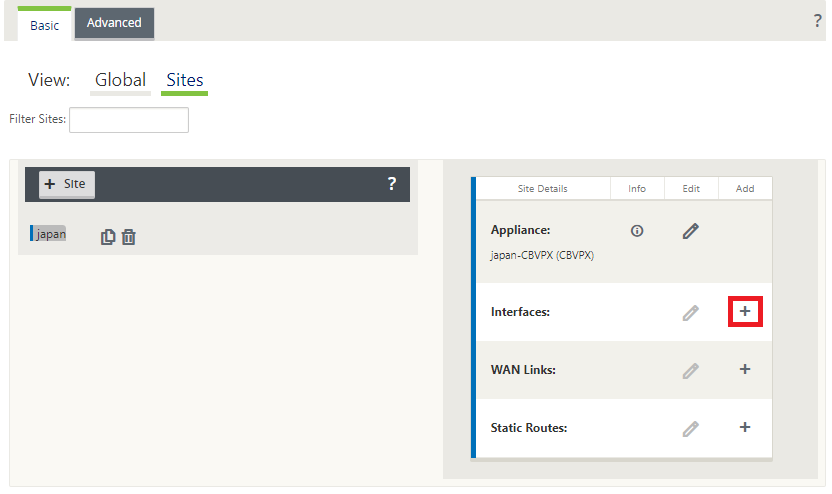

①[Site]の作成

②[Interface Group]の作成

③[Virtual IP Addresses]の作成

④[WAN Links]の作成

※設定は、MCNとなるCitrix SD-WANからのみ実施可能。Client用の設定もMCNから行う。

※Citrix SD-WANは、設定を行っても即時反映されません。

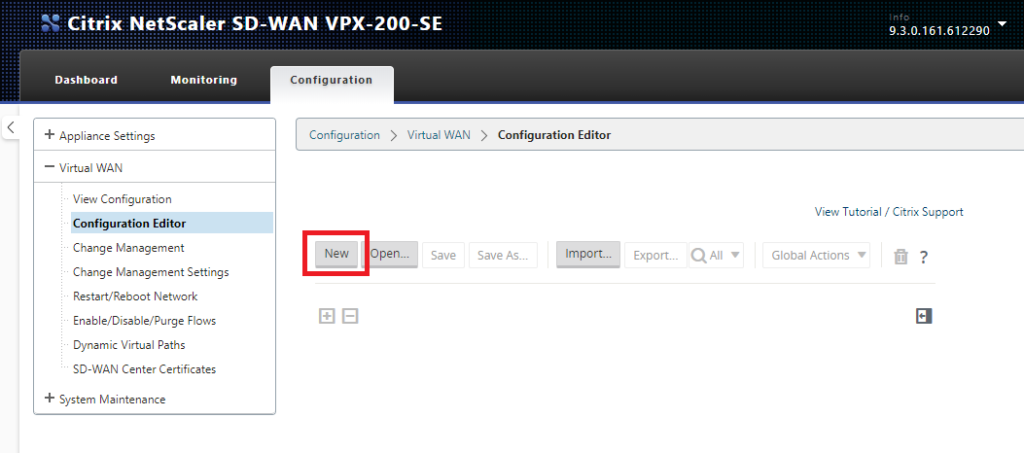

[Configuration]ー[Virtual WAN]ー[Configuration Editor]

※先ずは、MCNとなる機器から設定を行います。

Site Name:表示名(ホスト名)

Secure Key:※そのまま

Model:仮想アプライアンスの場合[CBVPX]を選択

Mode:[primary MCN / secondary MCN / Client]から選択

Enable Site as Intermediate Node:MCNを経由してClient同士の通信を許可する。

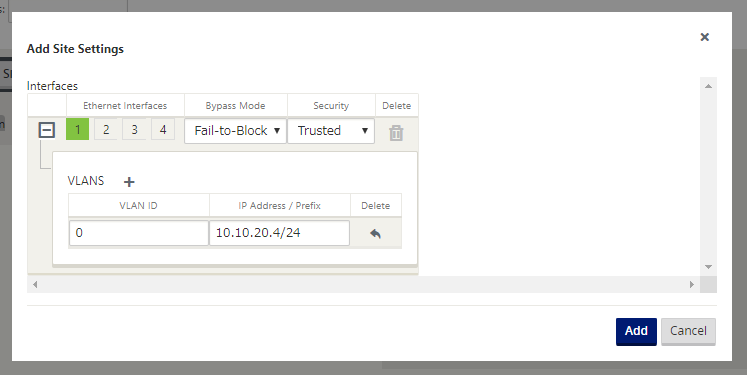

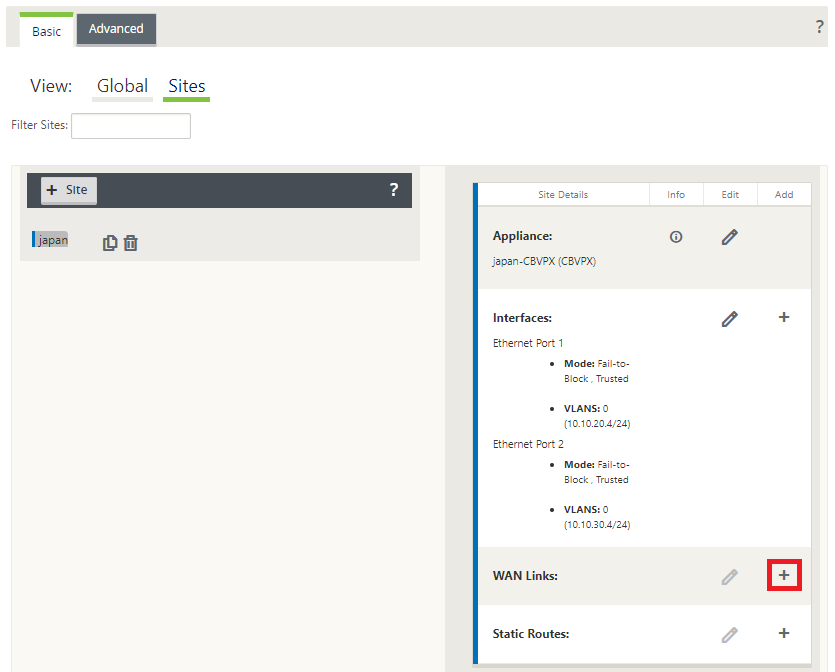

[Interface Group]と[Virtual IP Addresses]の設定

Ethernet Interfaces:1:LAN側、2:WAN側、3,4:用途不明

Bypass Mode:仮想アプライアンスなので「Fail-to-Wire」は利用できません。

Security:Untrustedにすると、Virtual Path、ICMP、ARPのみ通信許可

IP Address:上記Interfaceに付与されたIPアドレスを入力

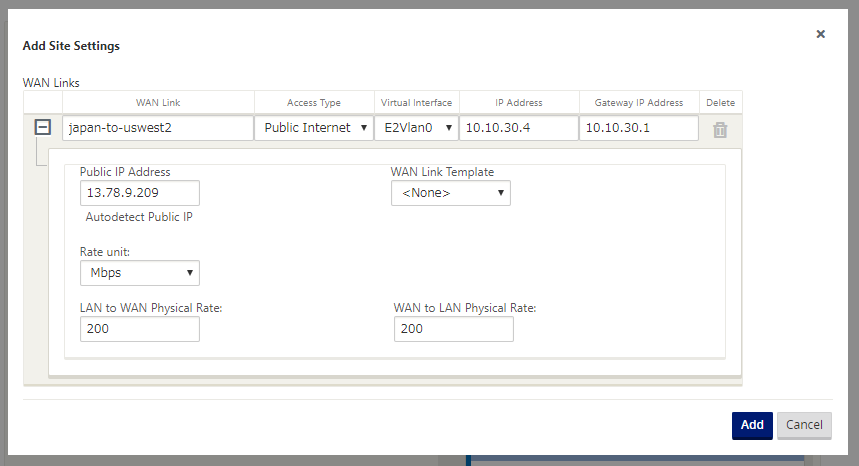

[WAN Links] ※WAN回線の設定

WAN Link:表示名 ※回線種別がわかる名前

Access Type

ーPublic Internet:Citrix SD-WAN同士を接続する場合

ーPrivate Internet:他社製VPN機器を接続する場合

ーPrivate MPLS:閉域網へ接続する場合

Virtual Interface:作成したWAN側のVirtual Interfaceを指定

IP Address:Azure[Nic2]に付与されたIPアドレス

Gateway IP Address:Azure[Nic2]のゲートウェイアドレス

Public IP Address:Azure[vip-ip1]に付与されたIPアドレス

LAN to WAN Physical Rate:帯域メトリック

WAN to LAN Physical Rate:帯域メトリック

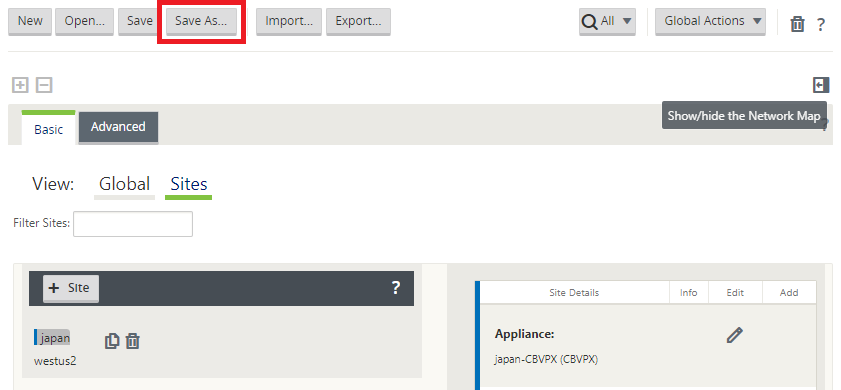

※ここまでの設定を、Client機器にも実施。

[Save AS]を選択

※設定情報を保存。設定情報が反映されるわけではありません。

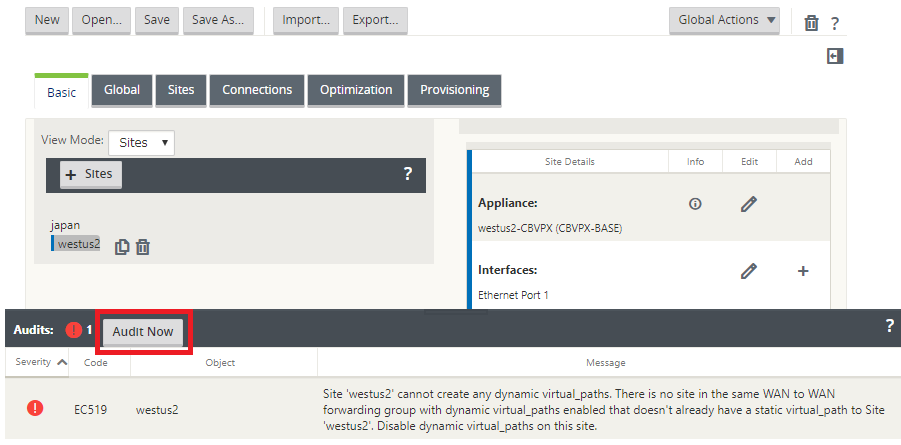

※設定に不備がある場合、エラー箇所が表示されます。修正後[Audit Now]で再確認します。

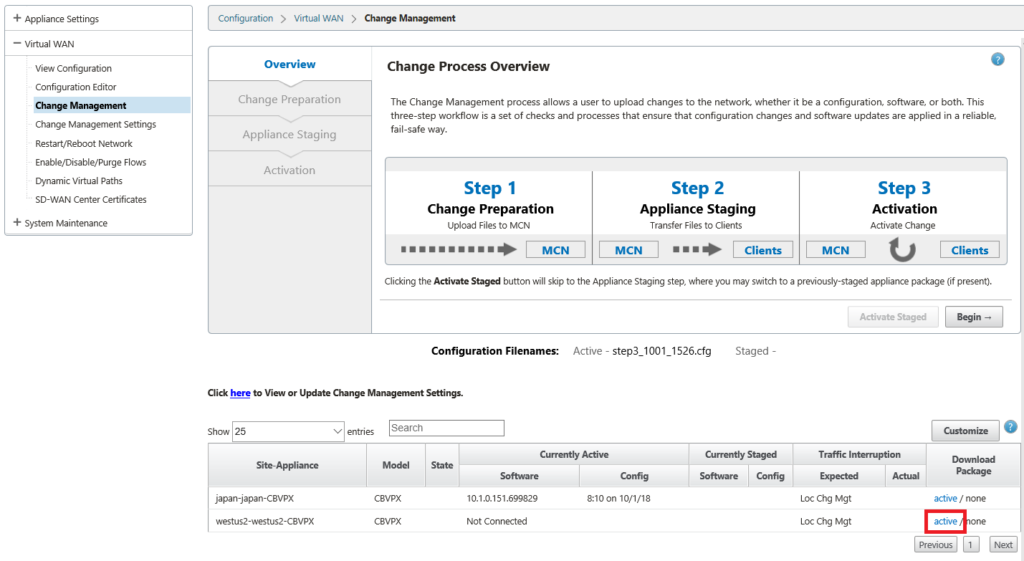

Step4:MCNへの設定情報の反映とバージョンアップ

Citrix SD-WANでは、OSのバージョンアップを行う際には、必ず設定情報が必要となります。設定情報は、必ず「MCN」と「Client」の2台分の設定情報を必要とします。

また、エラーが残ったままの設定情報は、機器に反映させる事はできません。

※設定更新時に通信が切断することは、ありません。

※Azure Virtual WANに接続するには、[Software Version 10.0]以上が必要です。

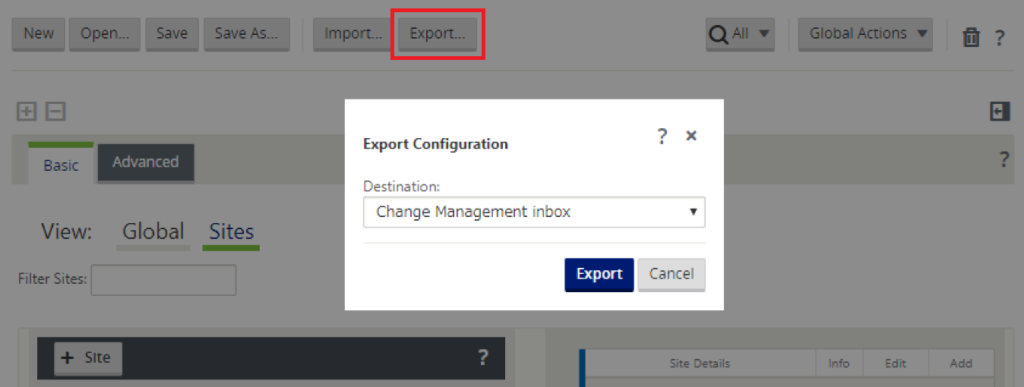

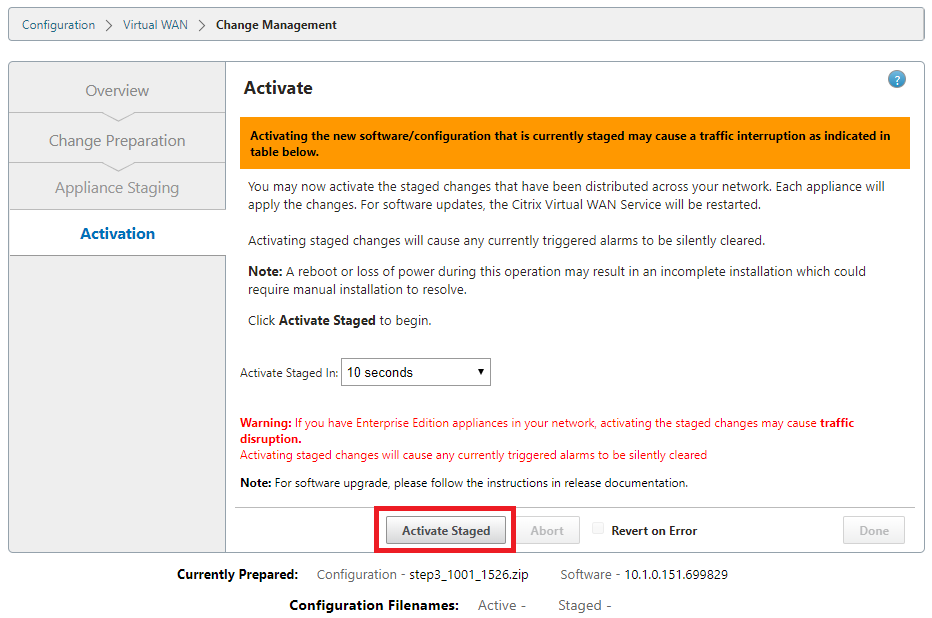

[Export]ー[Change Management inbox]

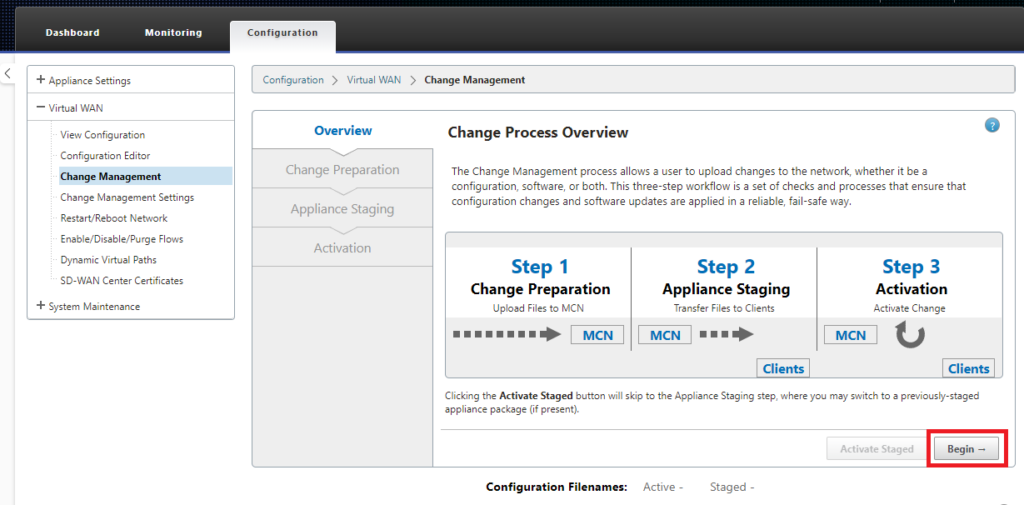

[Configuration]ー[Virtual WAN]ー[Change Management]

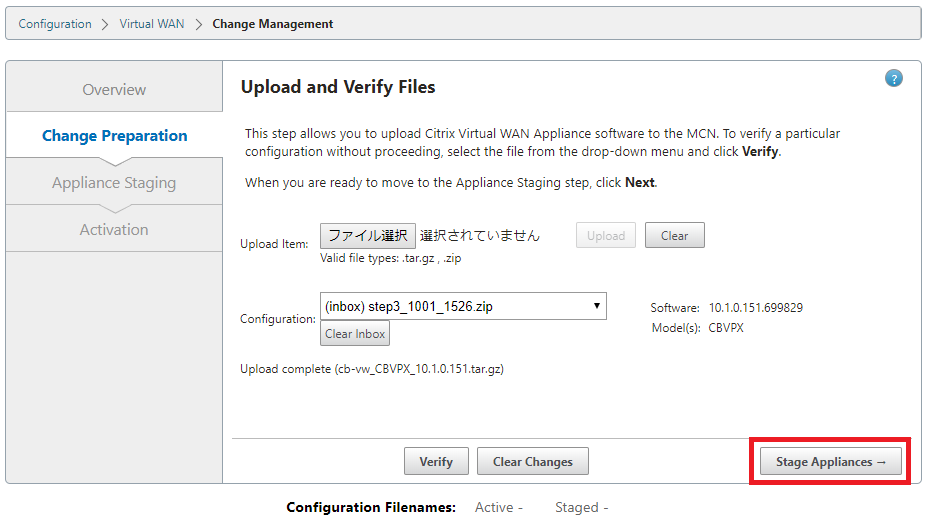

バージョンアップする場合、Upload Item:[ファイル選択]ー[Upload]

設定を反映させる場合、Configuration:Inbox内のファイルを選択

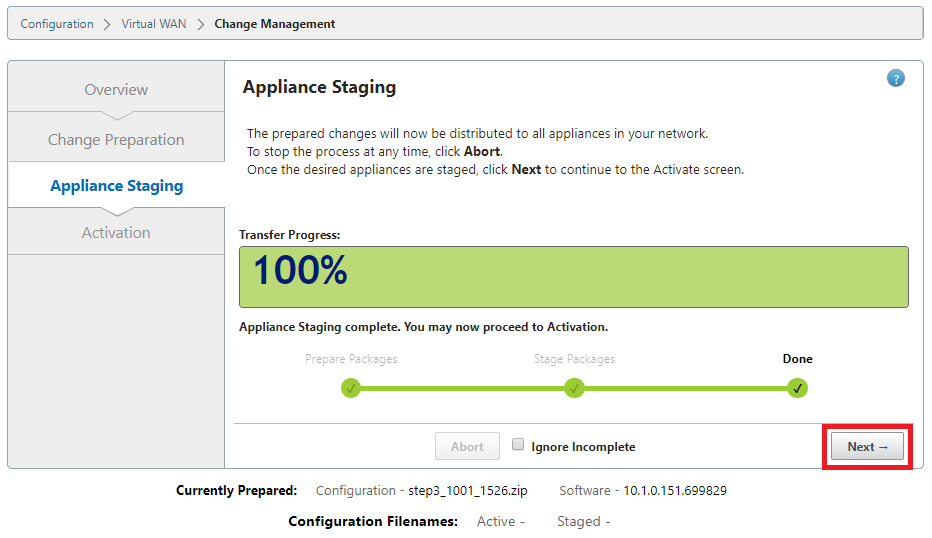

100%になるまで待機

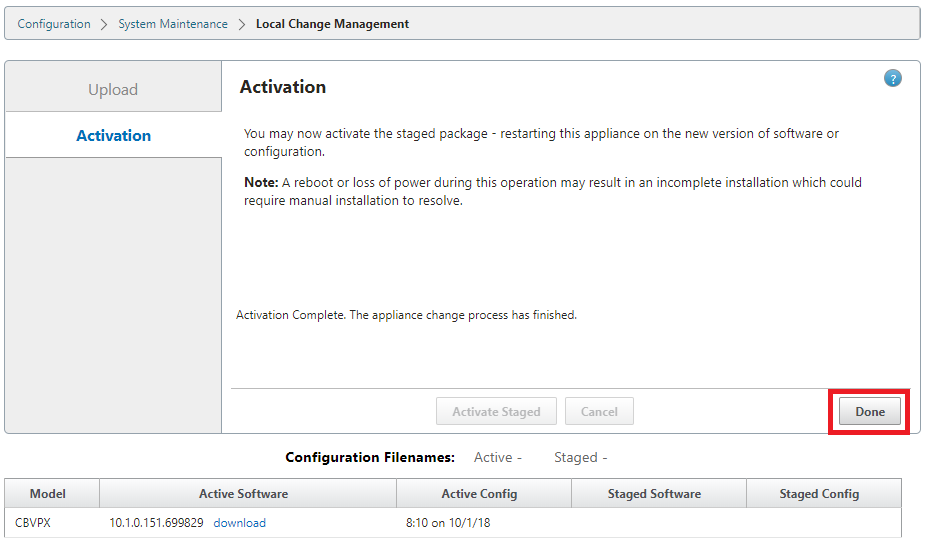

これにて、MCN機器へ設定が反映されました。

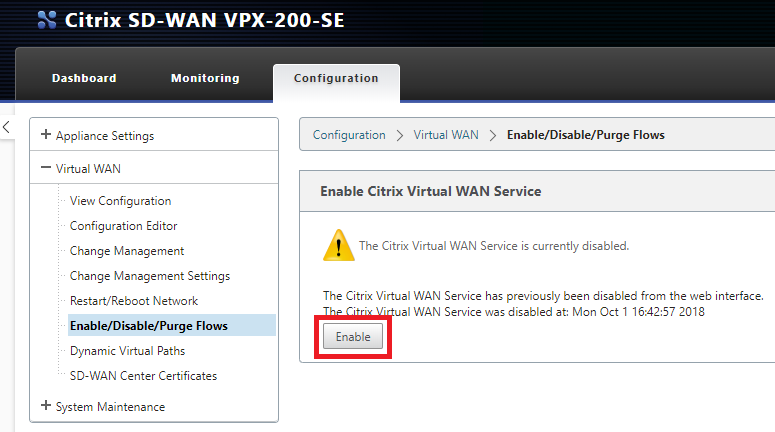

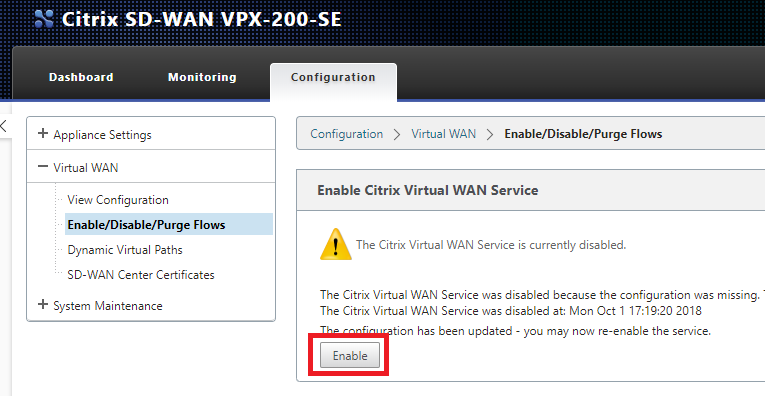

[Configuration]ー[Virtual WAN]ー[Enable/Disable/Purge Flows]

※[Virtual WAN Service]を有効にする。

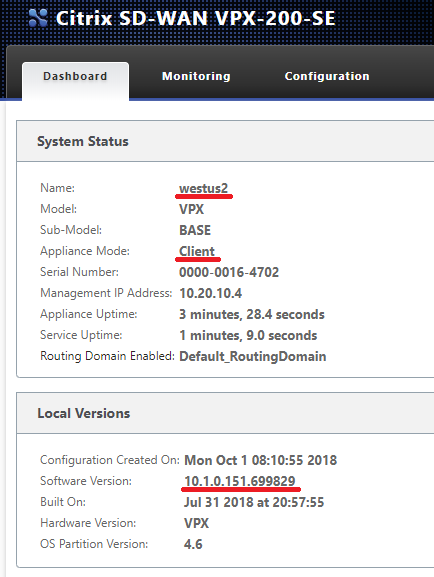

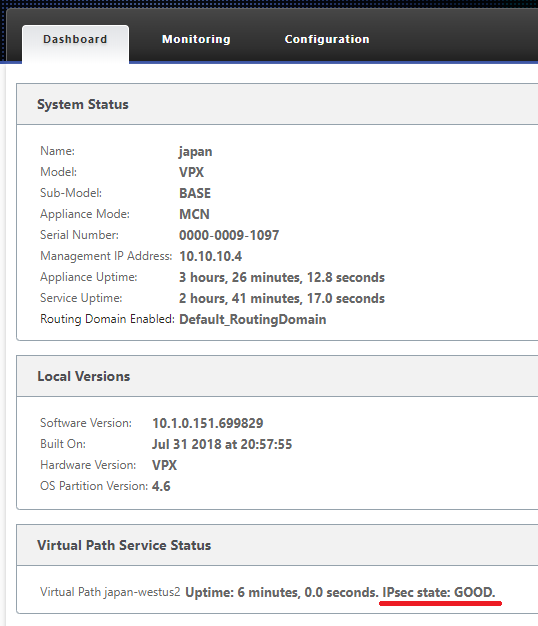

[Dashboard]で設定が反映されている事を確認

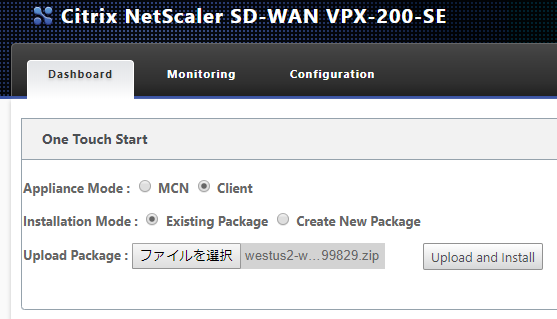

Step5:Clientへの設定情報の反映とバージョンアップ

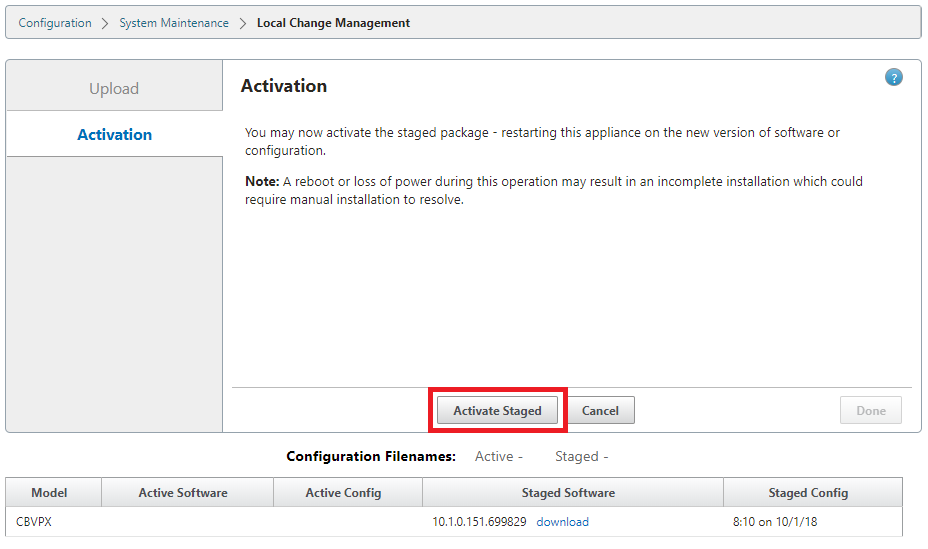

※この作業は、初めてClient機器に設定を投入する場合のみ実施します。

※二回目以降は、Step4の手順で[MCN]と[Client]双方に反映されます。

[Configuration]ー[Virtual WAN]ー[Change Management]

※MCNから、Client用の設定情報をダウンロード

Client機器へログイン

※MCNからダウンロードした、Clinet用の設定情報をアップロード

[Configuration]ー[Virtual WAN]ー[Enable/Disable/Purge Flows]

※[Virtual WAN Service]を有効にする

[Dashboard]で設定が反映されている事を確認

【MCN~Client間の接続確認】

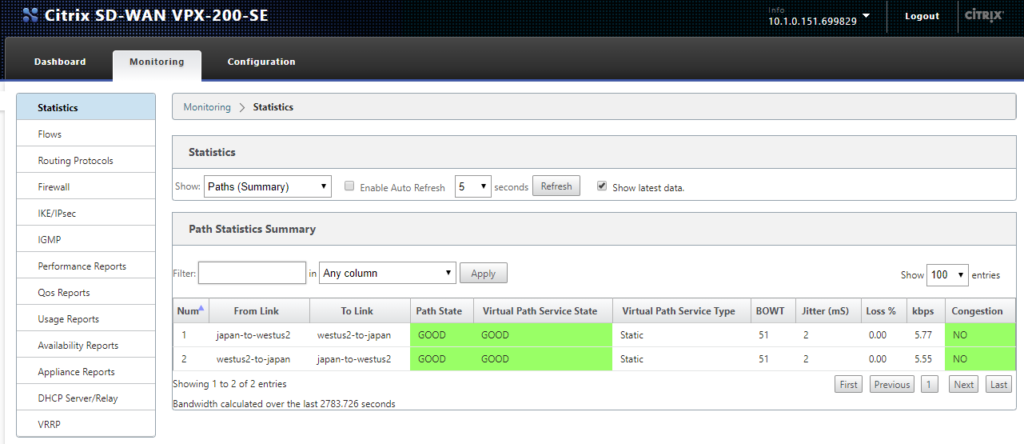

[Monitoring]ー[Statistics]

※MCN~Client間の[Virtual Path]接続が確認できます。 ふぅ~ 長かった~

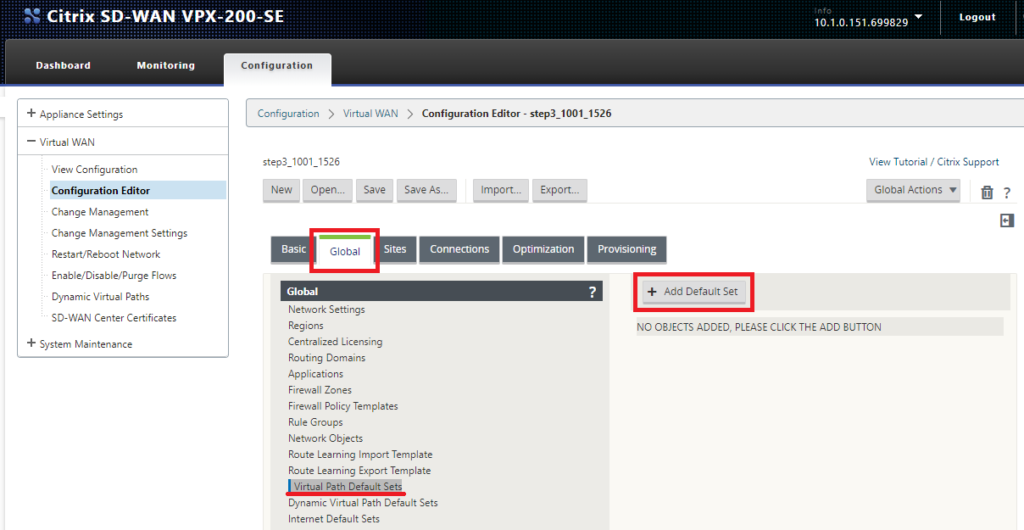

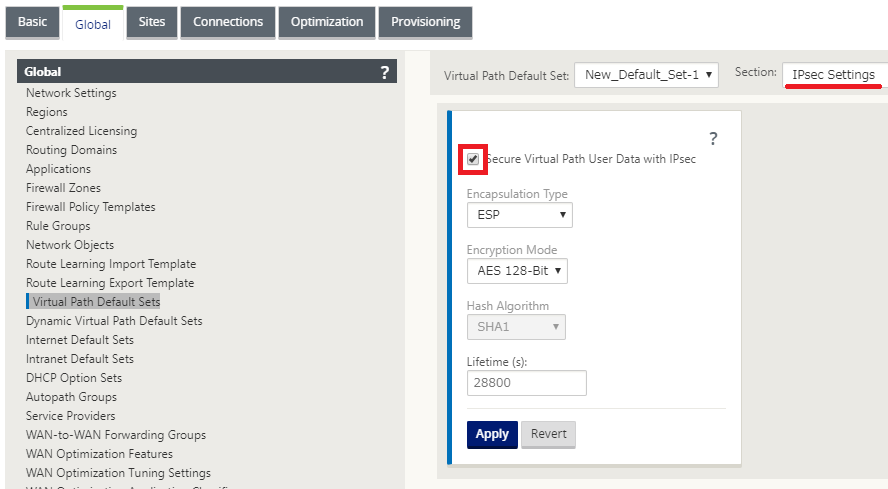

Step6:Virtual Pathの暗号化(IPsec)

※先程のMCN~Client間の Virtual Path は[UDP 4980](平文)で通信を行っています。

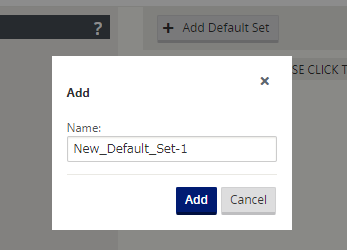

[Global]ー[Virtual Path Default sets]ー[+Add Default Set]

Name:表示名

[IPsec Settings]を選択ー[Secure Virtual Path User Data with IPsec]をチェック

一度、Stetp4を実施し、MCNに設定を反映させます。

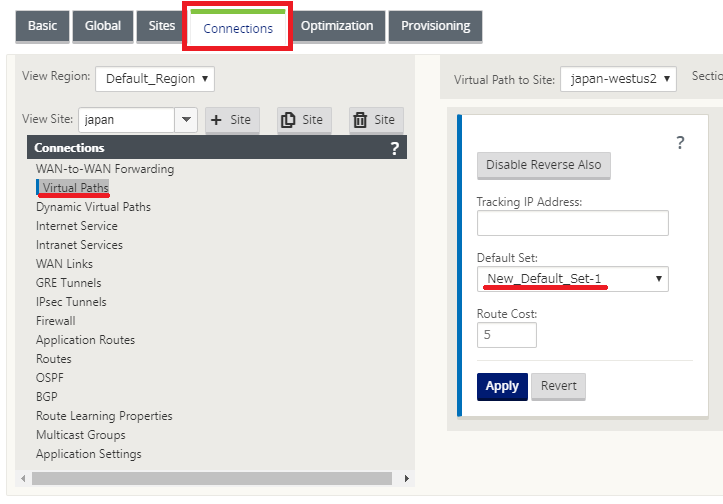

[Connetions]ー[Virtual Paths]

先程作成した、[Virtual Path Default sets]を選択

再度、Stetp4を実施し、MCNに設定を反映させます。

[Dashboard]で設定が反映されている事を確認

おまけ

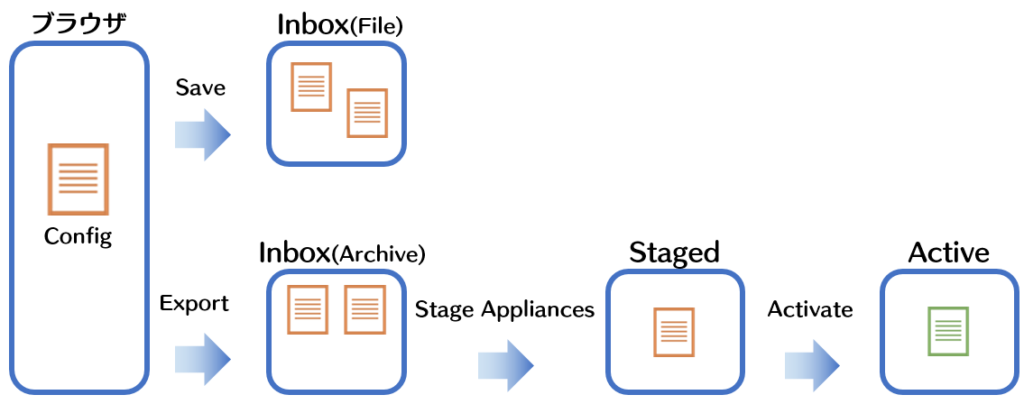

Citrix SD-WANの設定情報(コンフィグファイル)の取扱についてまとめてみました。

ブラウザ:設定情報の編集を行う場所。ログアウトすると編集中の設定は消える。

Inbox(File):編集中の設定を保存する場所。複数の設定を置ける。

Inbox(Archive):編集が完了した設定を保存する場所。複数の設定を置ける。

Staged:一つ前に実行していた設定や実行前の設定が置かれる場所。一つしか置けない

Active:Citrix SD-WANに適用し、実行される場所。一つしか置けない