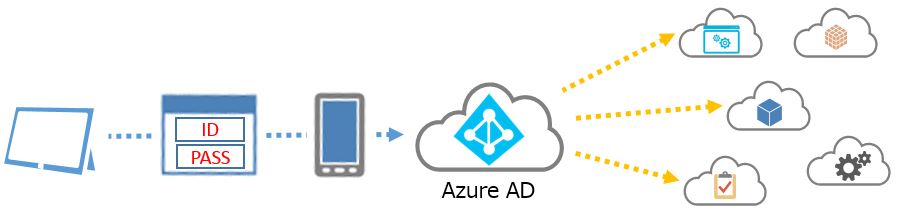

Azure AD を利用してSaaSアプリケーションへのシングル サインオンを構成してきました。

「Azure AD でシングル サインオン!! ~パスワード編~」

「Azure AD でシングル サインオン!! ~フェデレーション編~」

今回は、Azure AD にログオンする際の「多要素認証」を構成してみたいと思います。

さっそくやってみましょう!

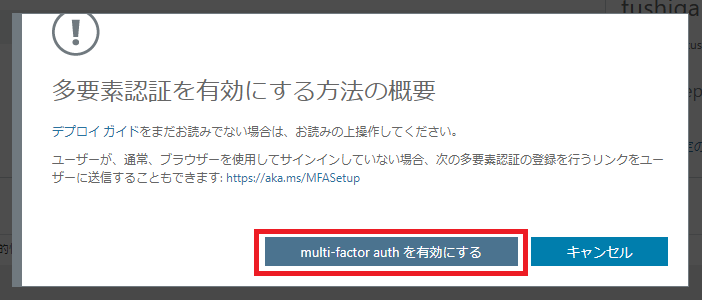

[Azure Active Directory]ー[すべてのユーザー]ー[Multi-Factor Authentication]を選択

多要素認証を行いたいユーザーをチェックし、「有効にする」を押下

「multi-factor auth を有効にする」を押下

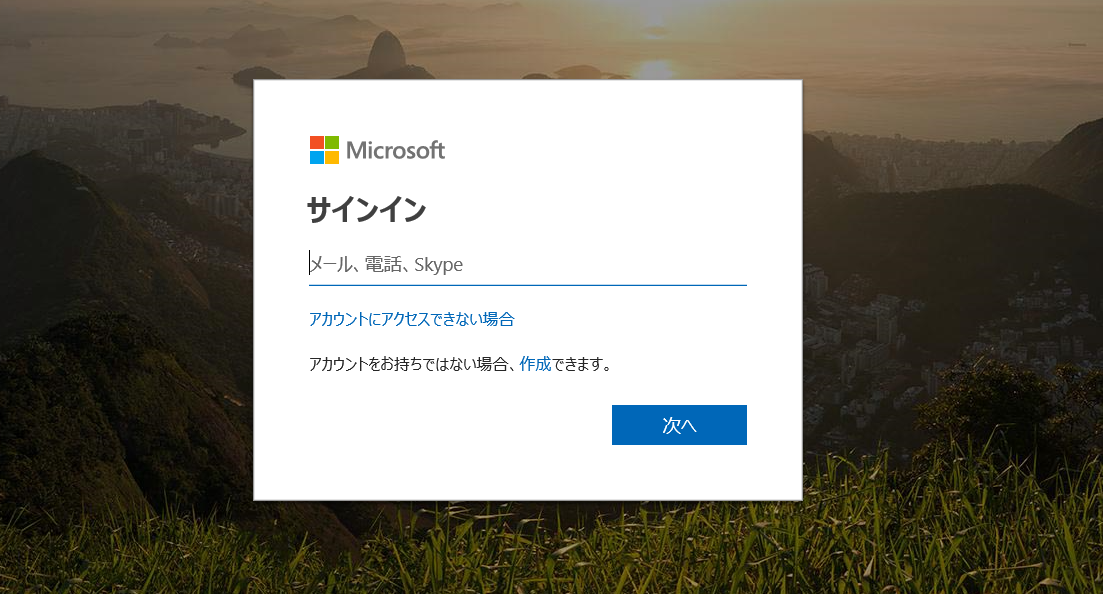

ユーザー用アクセスパネル「https://myapps.microsoft.com」にアクセス

※MFAを有効にしたユーザーでサインイン

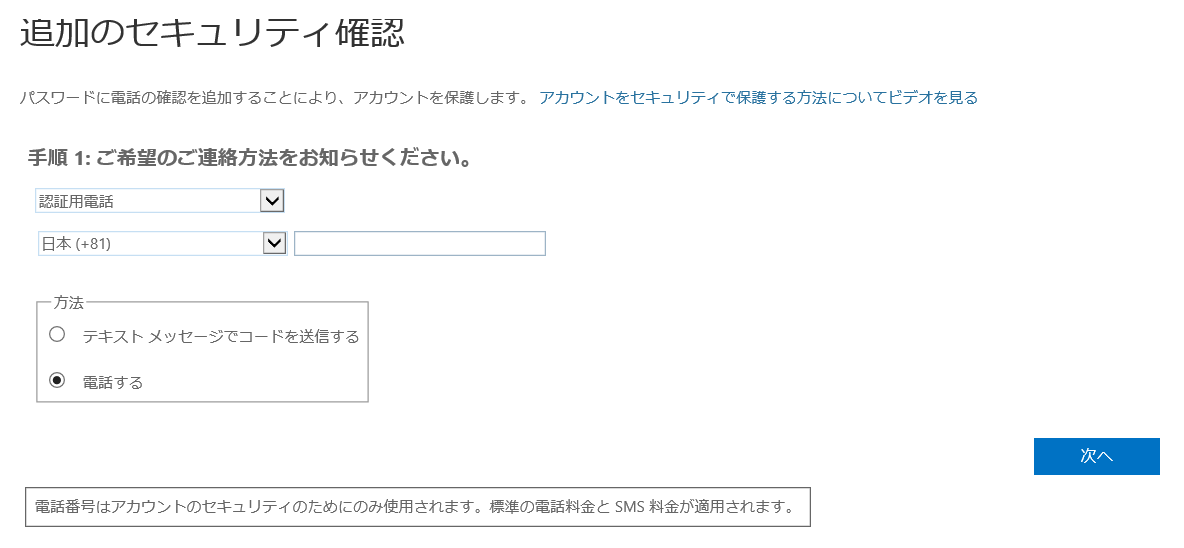

認証方法の設定

認証用電話 ※電話番号の先頭 0[ゼロ]を除く

ー「テキスト メッセージでコードを送信する」 →SMSにて認証コードが届く

ー「電話する」 →電話を受信し、# を押す

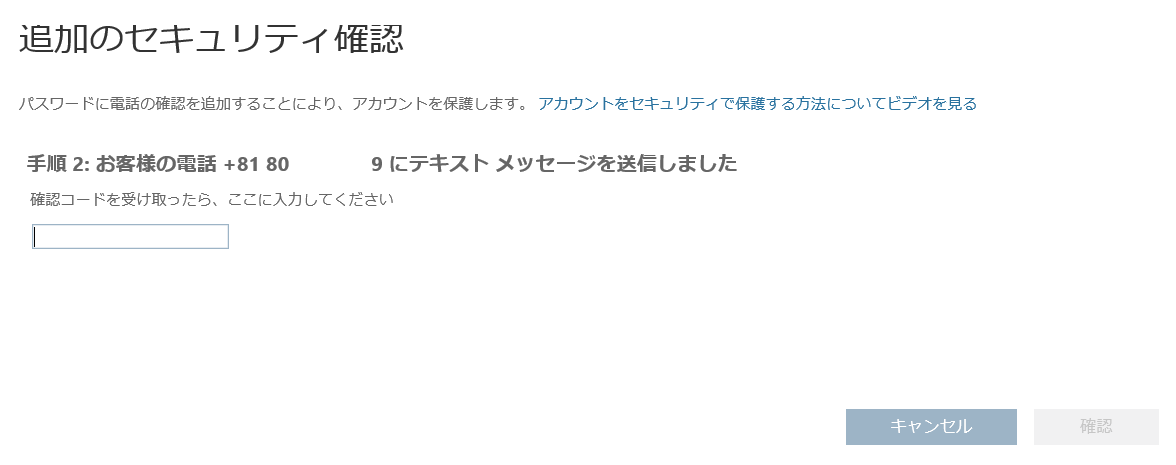

「テキスト メッセージでコードを送信する」を選択した場合

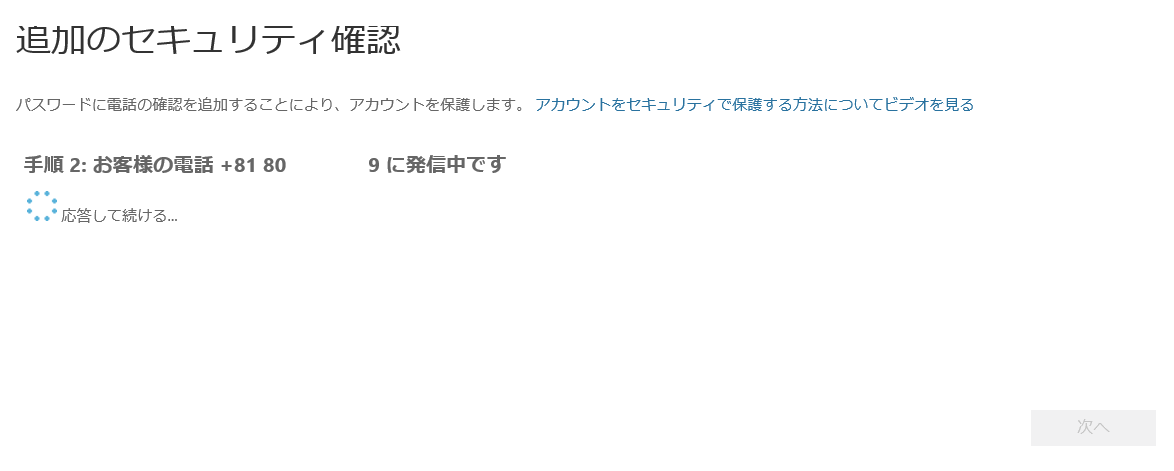

「電話する」を選択した場合

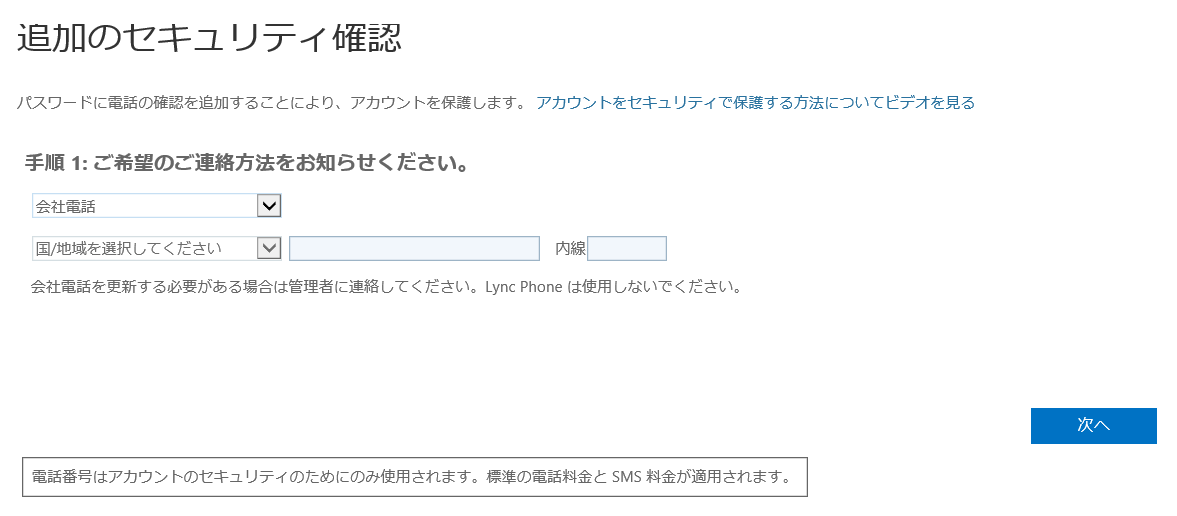

会社電話 ※電話番号の先頭 0[ゼロ]を除く →電話を受信し、# を押す

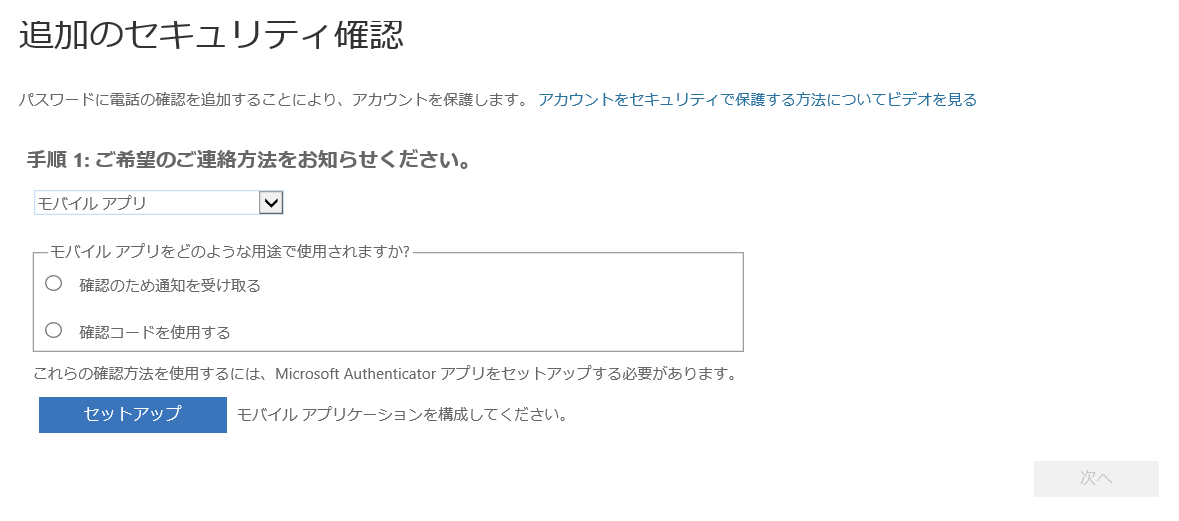

モバイルアプリ ※事前にモバイルデバイスを登録する必要がある。

ー「確認のため通知を受け取る」 →アプリからの通知に対して、「承認」をタップする

ー「確認コードを使用する」 →アプリに表示されるワンタイムパスを入力する

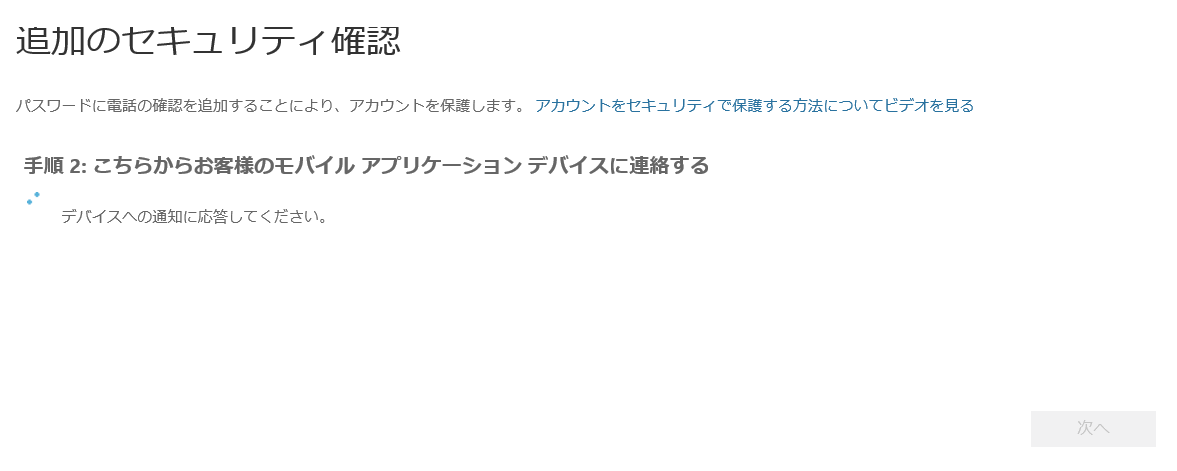

「確認のため通知を受け取る」を選択した場合

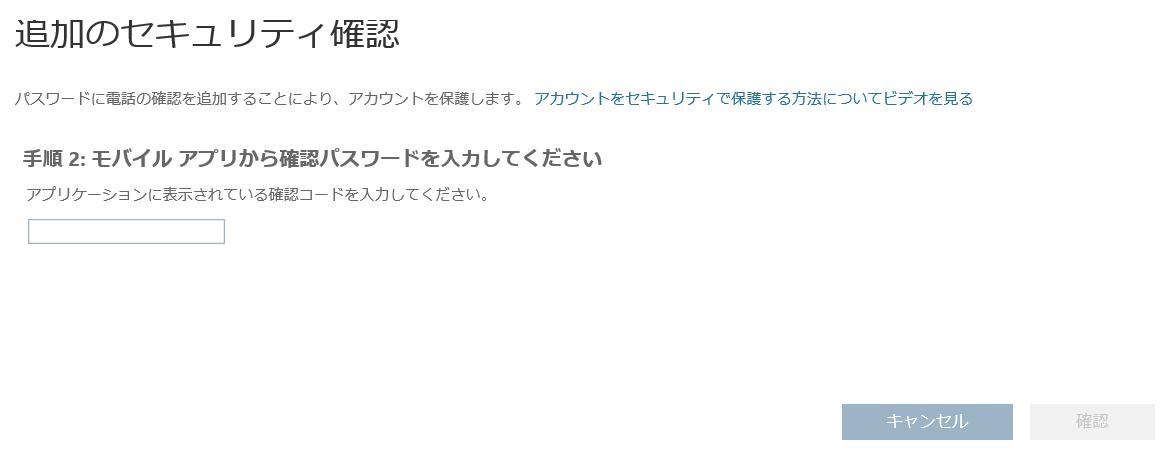

「確認コードを使用する」を選択した場合

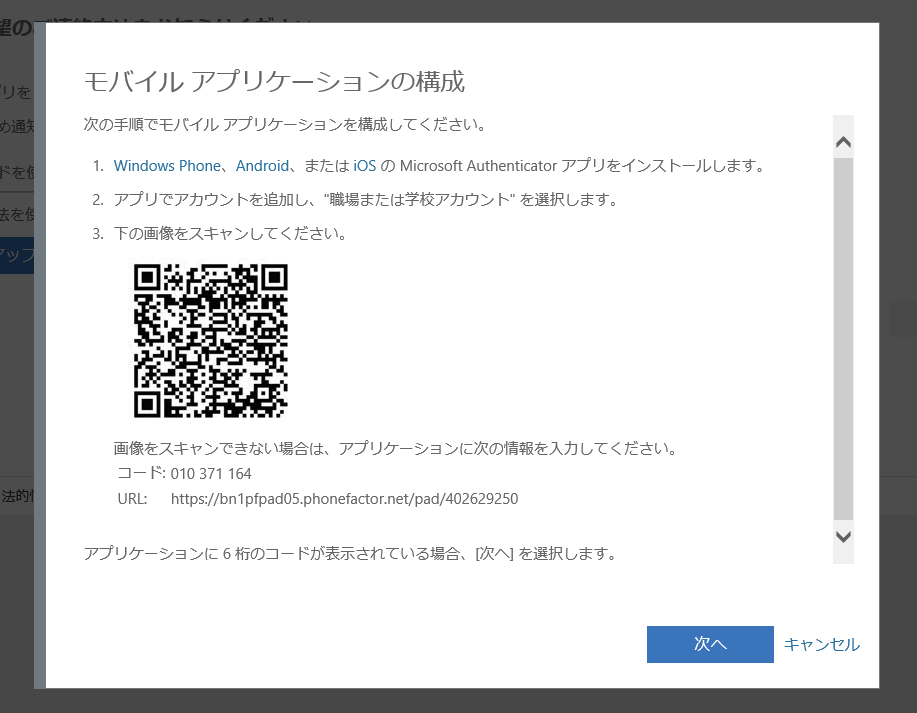

モバイルデバイスの登録方法

モバイルアプリで[セットアップ]を選択

ユーザーの携帯電話に「Microsoft Authenticator」をインストール

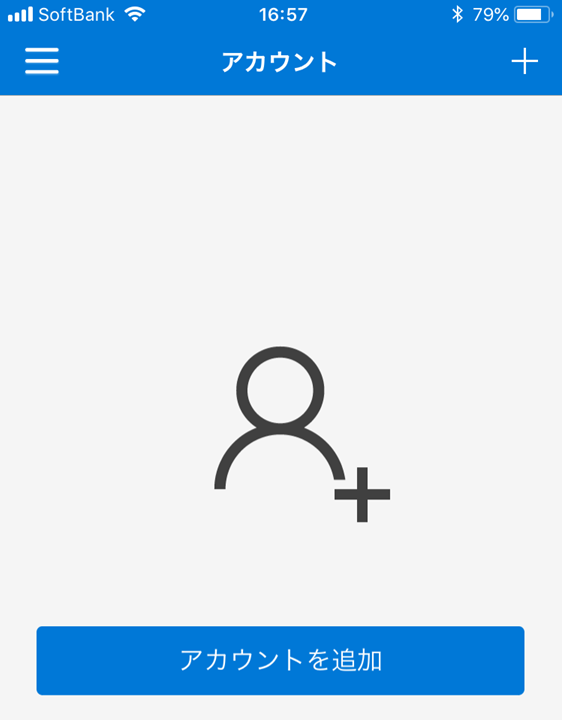

[アカウントを追加]を選択

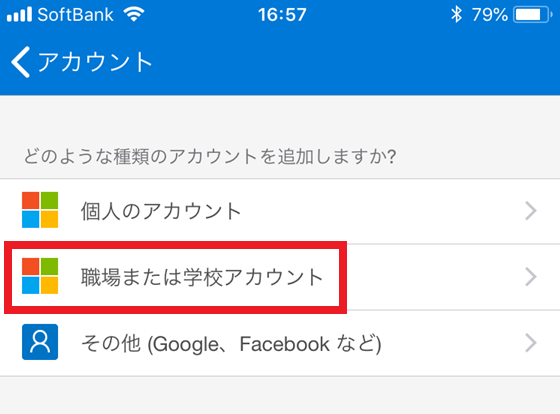

[職場または学校アカウント]を選択

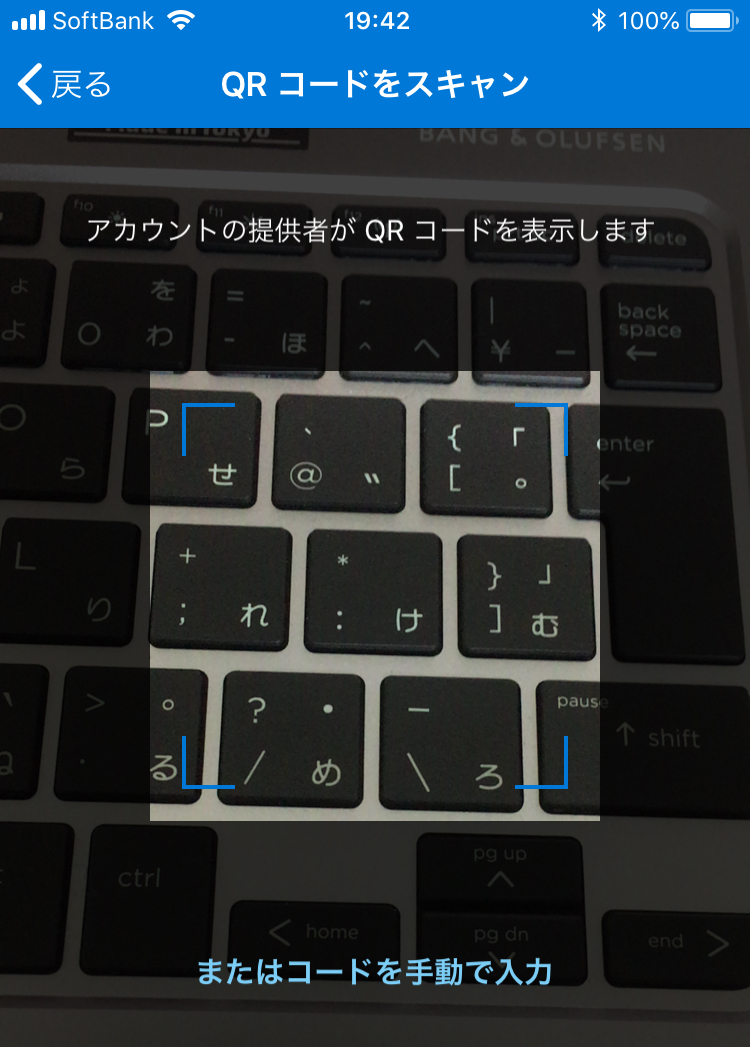

QRコードから登録する場合

「コード/URL」から登録する場合

登録完了!!