Azureの中には、多要素認証(Multi-Factor Authentication)機能を提供するサービスが2つあり、以前ご紹介した「Azure Multi-Factor Authentication (多要素認証) を試す!!」は、 “Azure MFA” と呼ばれるものです。

今回、ご紹介する “MFAサーバー” とは、Windows上にインストールして利用する

IaaS版のMFAなのです。

MFAサーバーは、2019年7月1日以降の新規提供が終了となりました。

この2つのMFAの特徴を見比べてみましょう~

【Azure MFA】

・AzureAD 必須

・”条件付きアクセス”連携に対応 ※外部からの接続時のみMFA有効など

・SaaSアプリ認証に対応

・AzureAD アプリケーションプロキシに対応

・運用が不要なサービス型

・Active Directory連携に、ADFSやConnectorが必要

・RADIUS認証、LDAP認証に非対応

・NPS(Network Policy Server)を介したRADIUS認証に対応

【MFAサーバー】

・AzureAD 不要

・”条件付きアクセス”連携に未対応

・SaaSアプリ認証に非対応

・AzureAD アプリケーションプロキシに非対応

・Windows上に構築 (冗長構成可能)

・Active Directoryと直接連携 ※ADFSやConnectorが不要

・RADIUS認証、LDAP認証に対応

・NPS(Network Policy Server)を介したRADIUS認証に対応

・ハードウェアトークンに対応

同じMFA機能を提供するのですが、できる事が違うのです!!

その中でも注目なのが、MFAサーバーの「RADIUS / LDAP認証」に対応という部分です。

ネットワーク機器などへの認証を多要素認証にする事ができるのです!

全体の流れ

Step1:MFAサーバーの構築

Step2:Active Directoryとの同期

Step3:多要素認証の設定

Step4:RADIUS認証の設定

Step5:LDAP認証の設定

※AzureADを利用しない構成で構築します。

Step1:MFAサーバーの構築

先ずは、MFAサーバーのインストーラーを入手します。

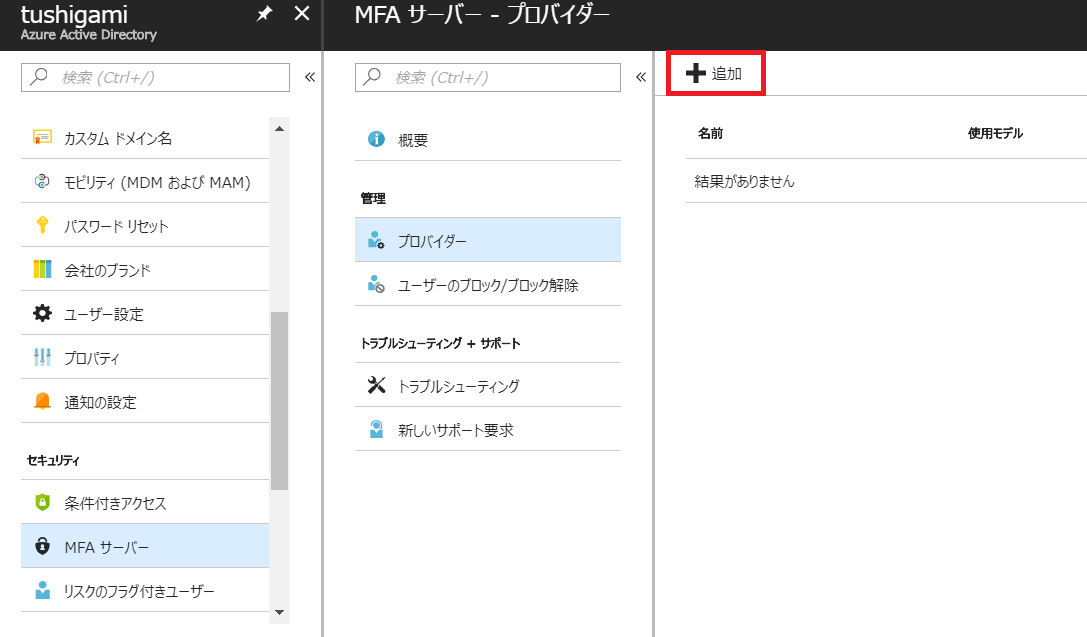

[Azure Active Directory]ー[MFAサーバー]ー[プロバイダー]ー[追加]を選択

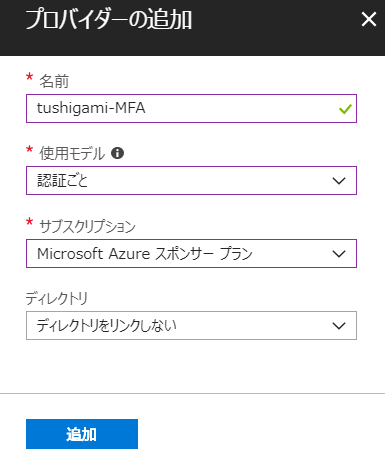

名前:識別名

使用モデル:

ー有効化されたユーザーごと:ユーザー数で課金

ー認証ごと:認証回数で課金

サブスクリプション:Azure購入プラン

ディレクトリ: AzureADディレクトリ

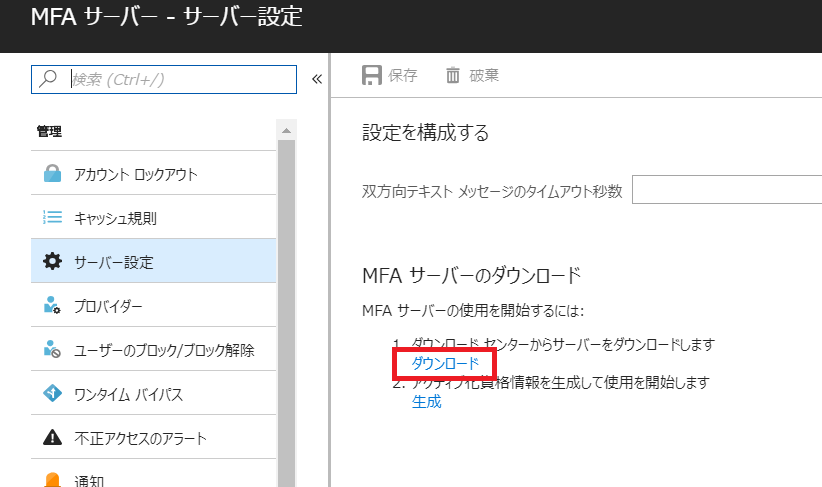

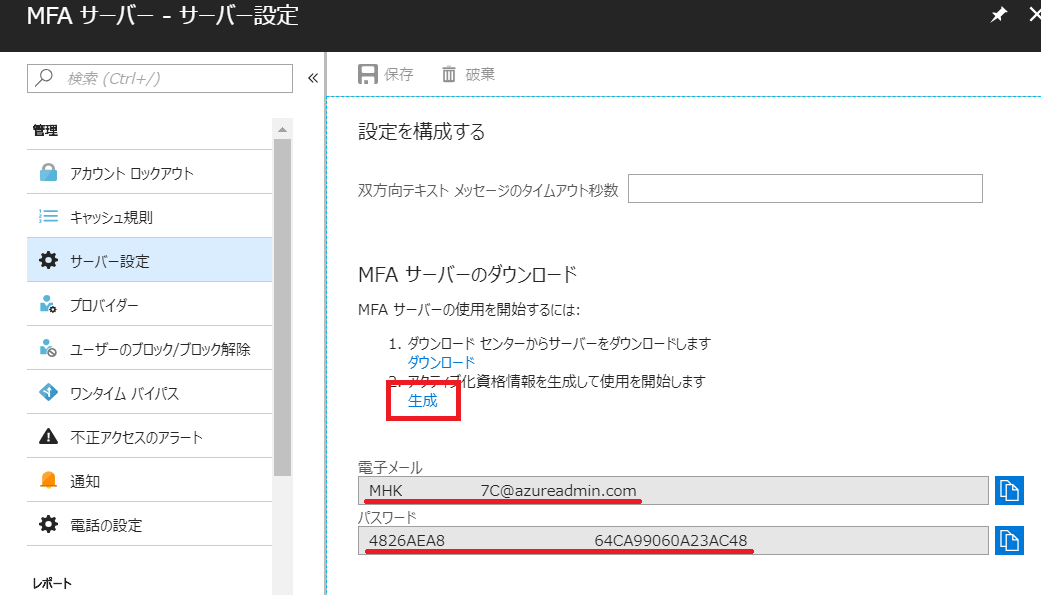

[Azure Active Directory]ー[MFAサーバー]ー[サーバー設定]ー[ダウンロード]

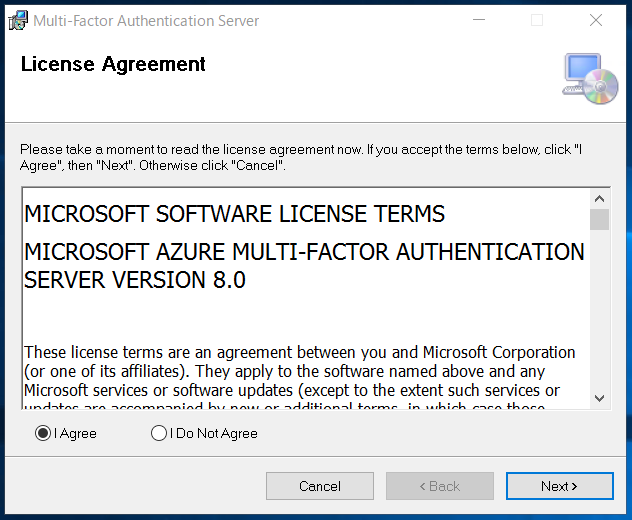

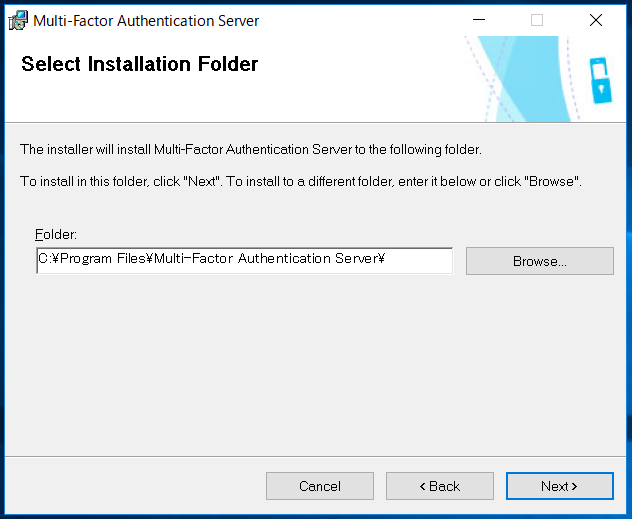

インストーラーをMFAサーバー用のWindowsマシン(ドメイン参加済み)で実行します。

※言語設定を[英語]で実施してください。日本語だとMFAアプリ起動時にエラーが出ます。

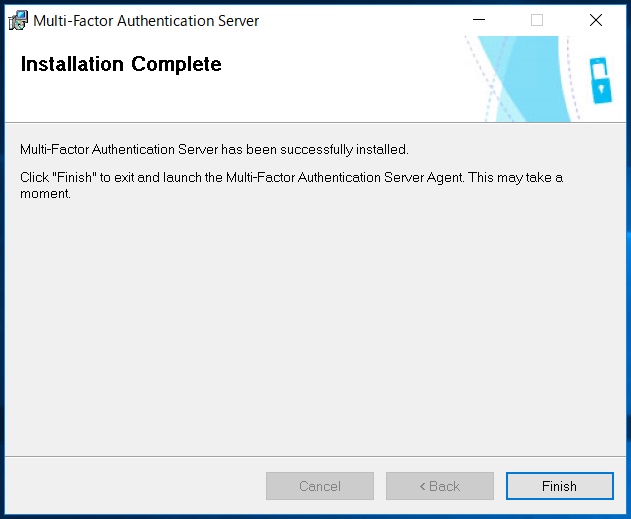

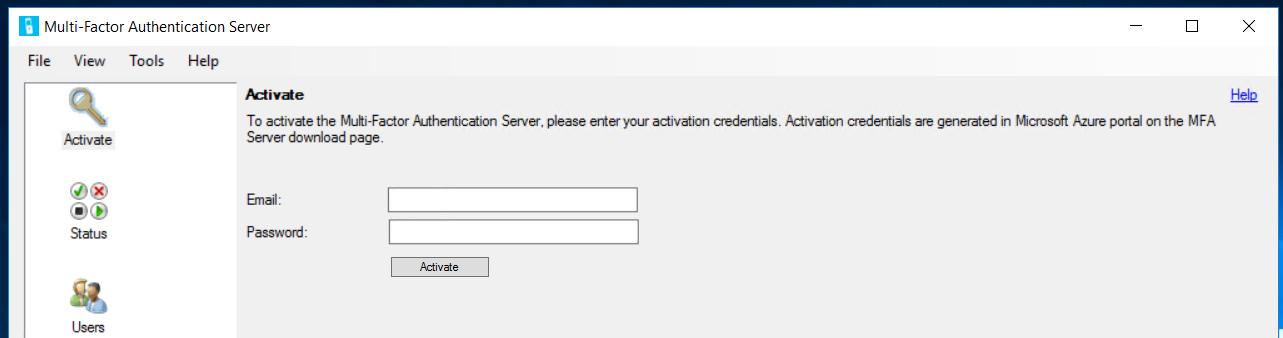

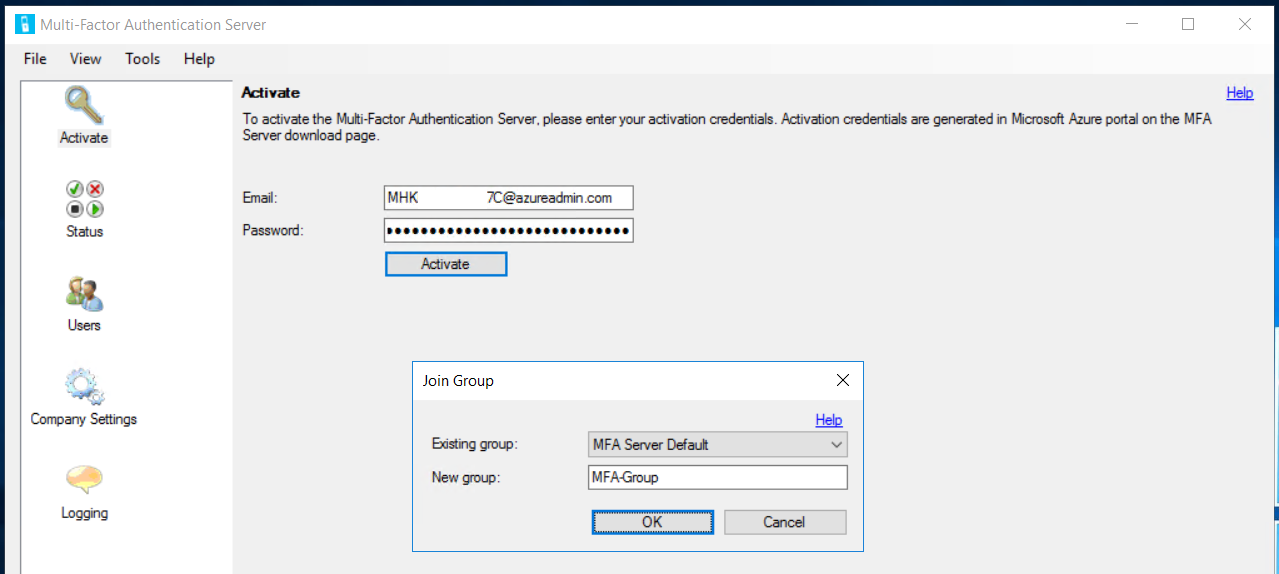

インストールが終了すると、下記画面が表示されます。

※MFAサーバーとサブスクリプションを紐付けるため[Email & Password]を入手する必要があります。

[Email & Password]情報を、下記から入手します。

[Activate]が完了すると、識別のための”グループ名”を入力

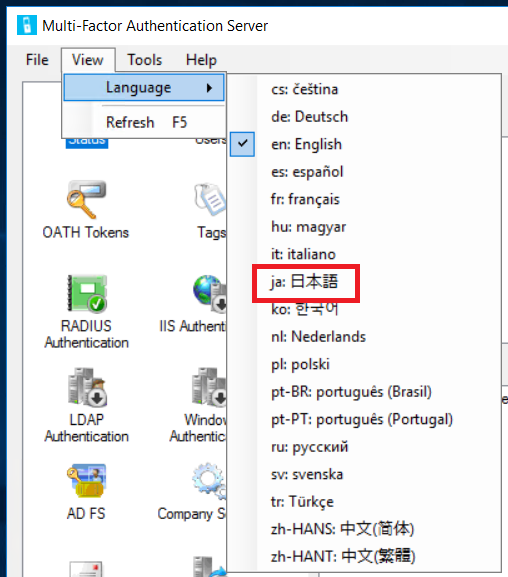

これで、初期セットアップは終了です。とりあえず、日本語化しておきましょう~

Step2:Active Directory との同期

※当然ですが、MFAサーバーとActive Directoryが通信できる環境が必要です。

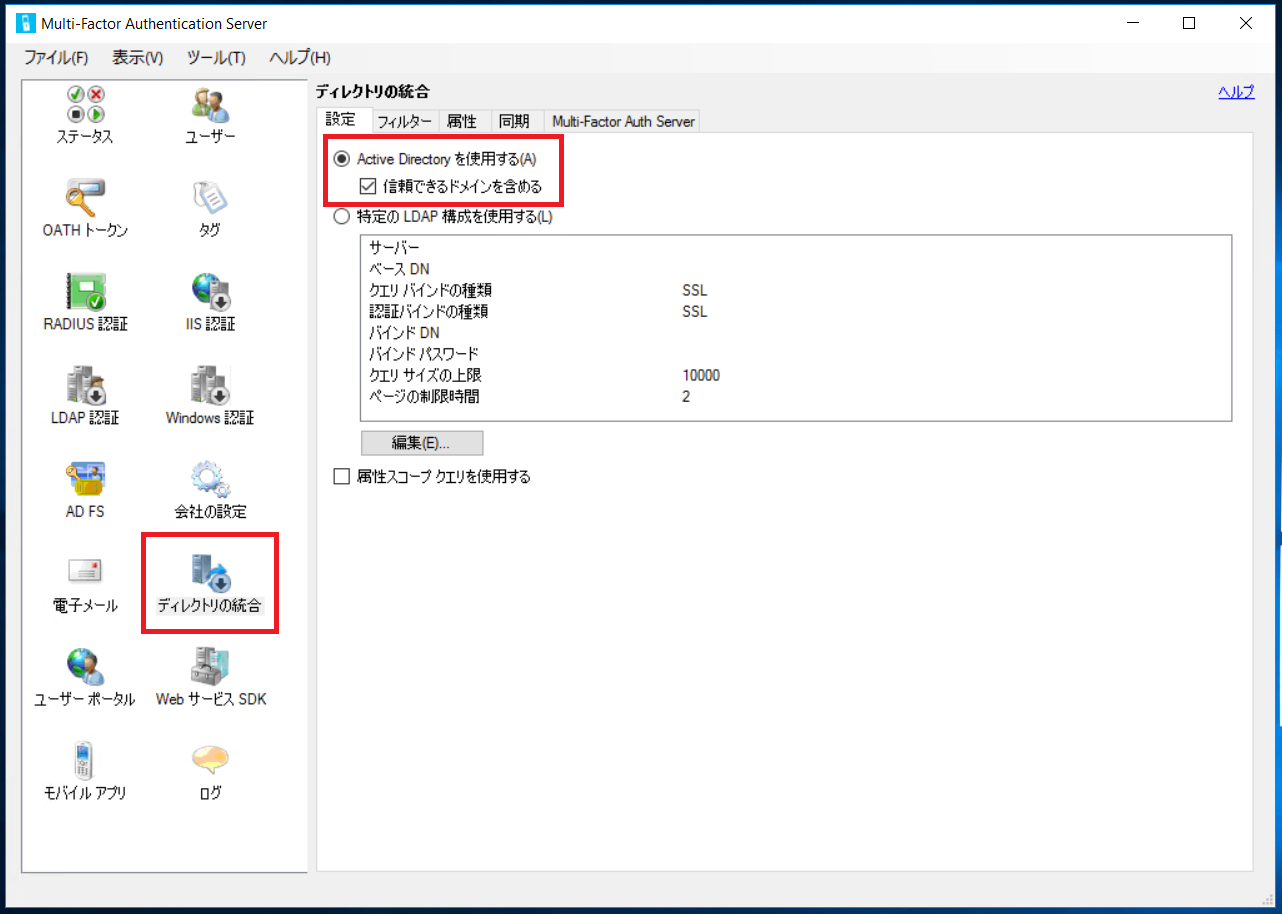

[ディレクトリの統合]ー[設定]タブ

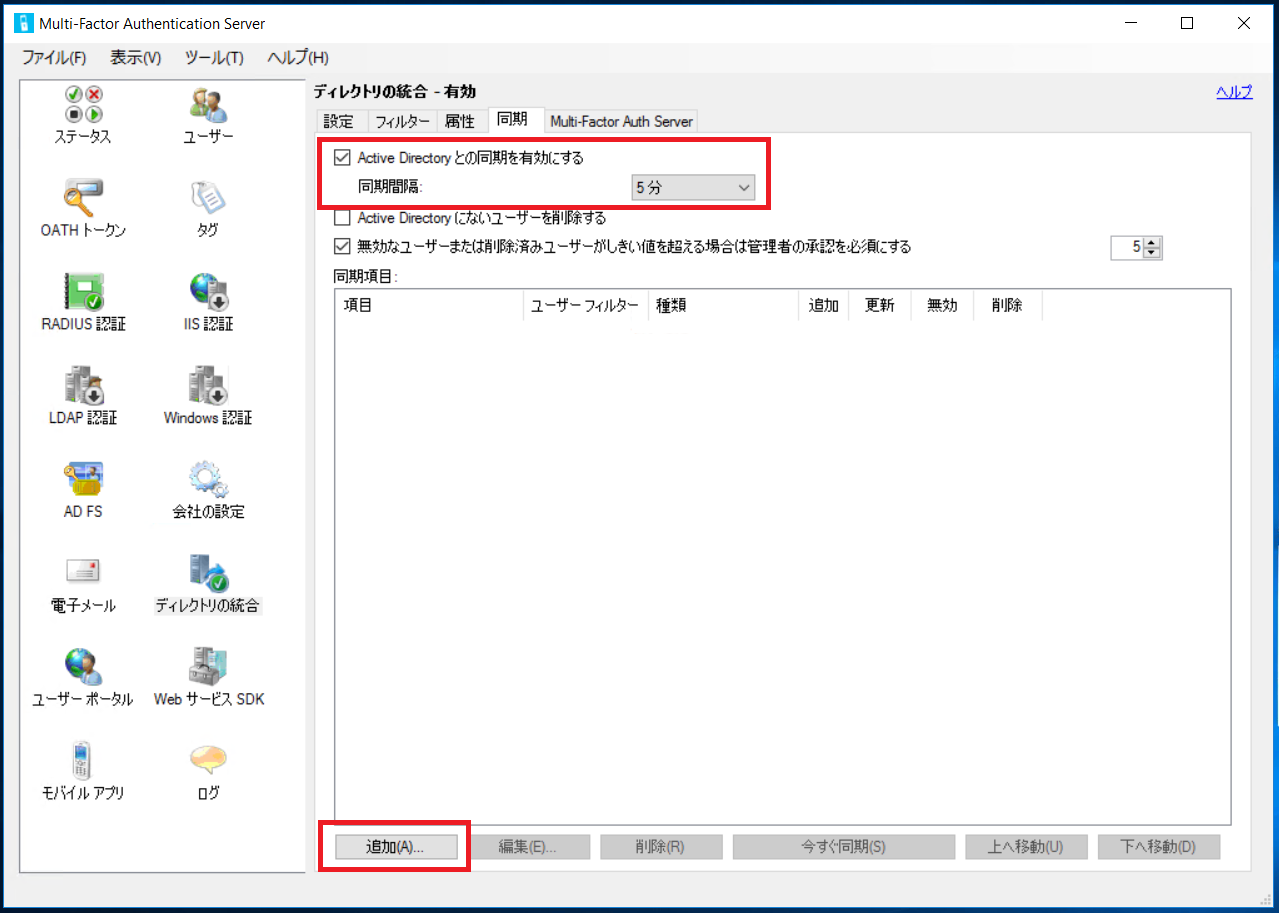

[ディレクトリの統合]ー[同期]タブ

自動同期する場合:[Active Directoryとの同期を有効にする]を選択

※同期間隔 [1分 / 5分 / 10分 / 15分 / 30分 / 1時間 / 12時間 / 24時間]

自動同期しない場合:[追加]を選択

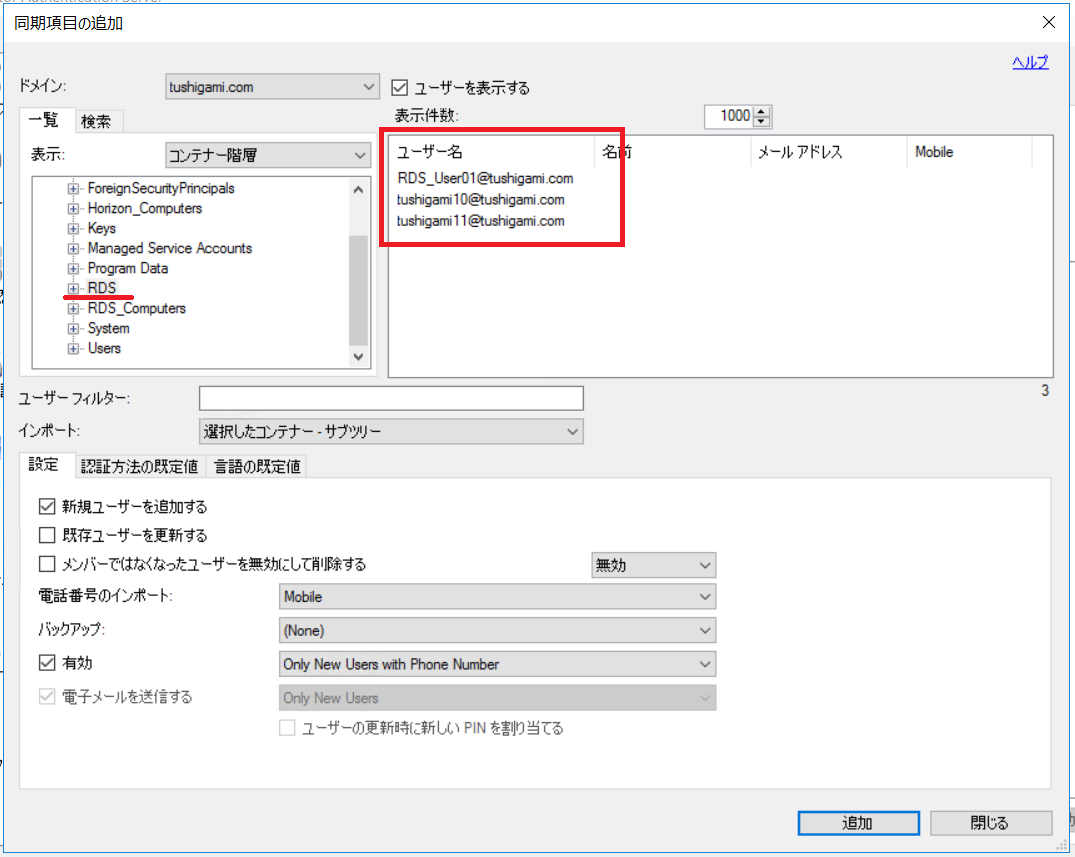

同期したい、”OU”や”ユーザー”を選択し、[追加]を選択

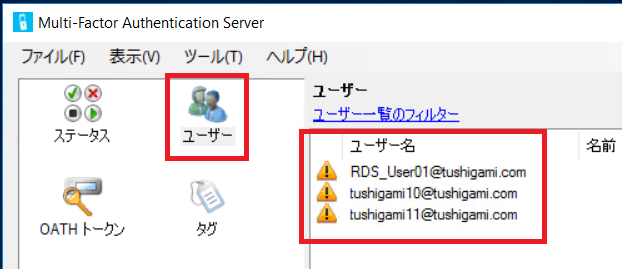

[ユーザー] ※同期したユーザーが表示されている。

Step3:多要素認証の設定

MFAサーバーは、3つの要素を用いて本人確認を行う事ができます。

・知っている:パスワード

・持っている:携帯電話

・自身の特徴:指紋、顔

MFAサーバーで実行できる多要素認証をご紹介します。

【電話】 ※Microsoftから電話がかかってくる

ーStandard:「#」を押す事で認証

ーPIN:事前に払い出したPINコードを入力する事で認証

【テキストメッセージ】 ※MicrosoftからワンタイムパスがSMSで送られてくる

ーOne-Way[OTP]:ワンタイムパスを入力する事で認証

ーOne-Way[OTP+PIN]:ワンタイムパスと事前に払い出したPINコードを入力する事で認証

ーTwo-Way:非推奨 ※まともに動作しない

【モバイルアプリ】 ※Microsoft Authenticator が必要

ーStandard:「承認」ボタンを押す事で認証

ーPIN:自身が作成したPINコード(TouchID可)を入力する事で認証

【OATHトークン】

サードパーティ製 ハードウェアトークンで認証

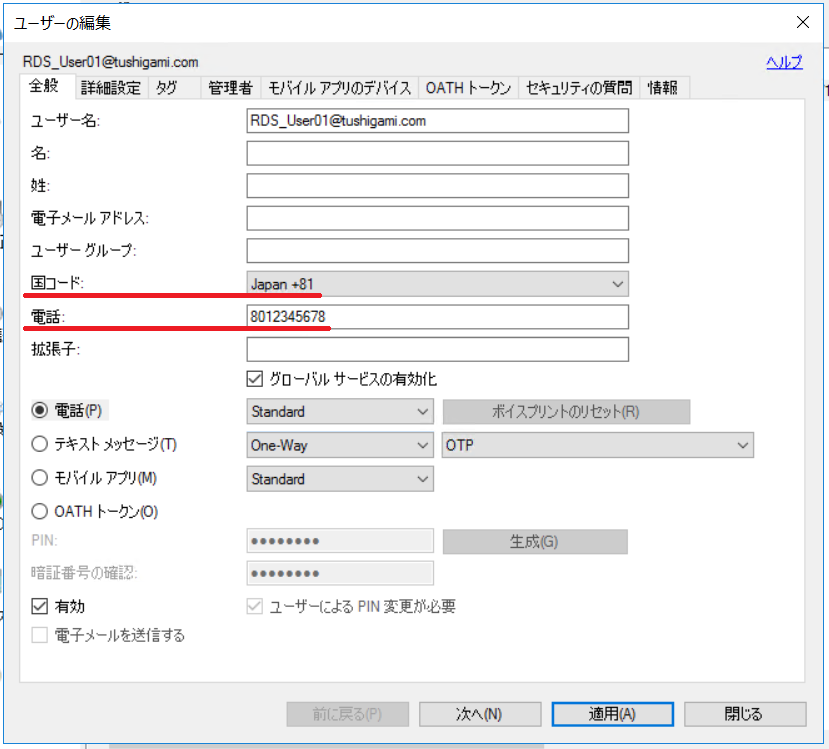

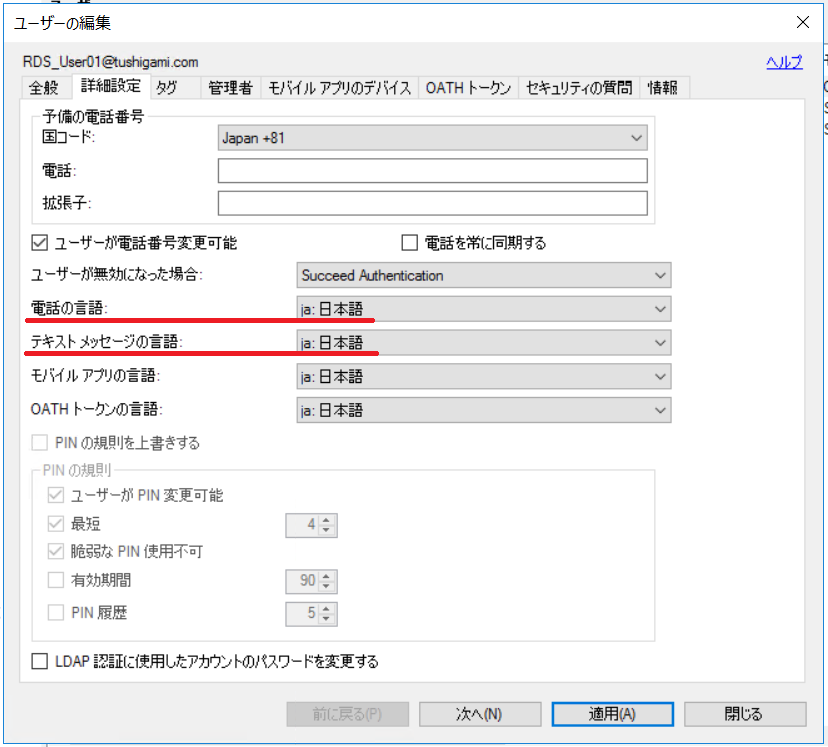

【電話・テキストメッセージ】を利用する場合

国コード:「Japan +81」を選択

電話:先頭の「0」を抜いた電話番号を入力

日本語化する場合

例:One-Way[OTP]:ワンタイムパスを入力する事で認証

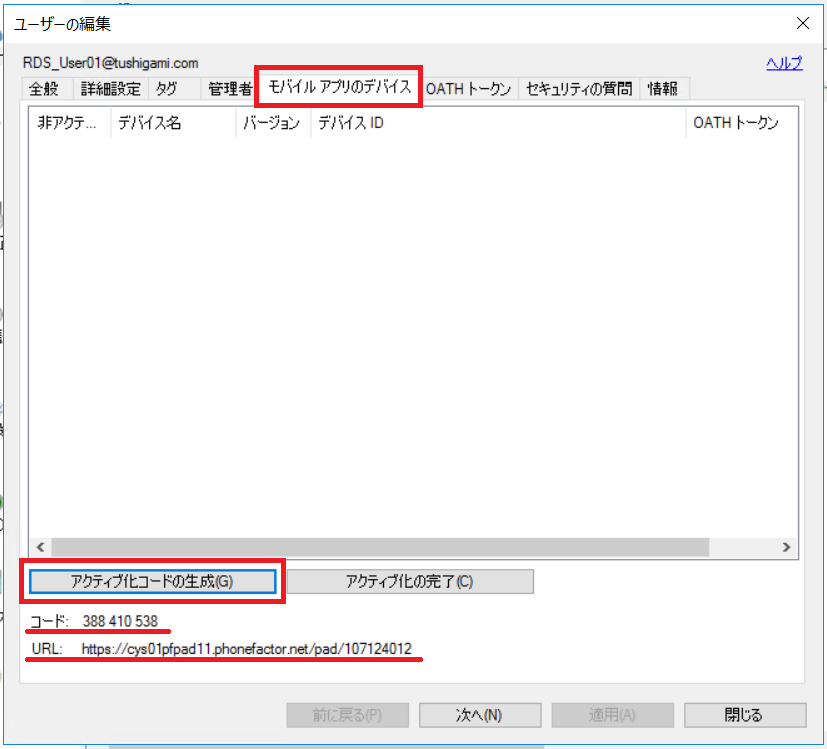

【モバイルアプリ】を利用する場合

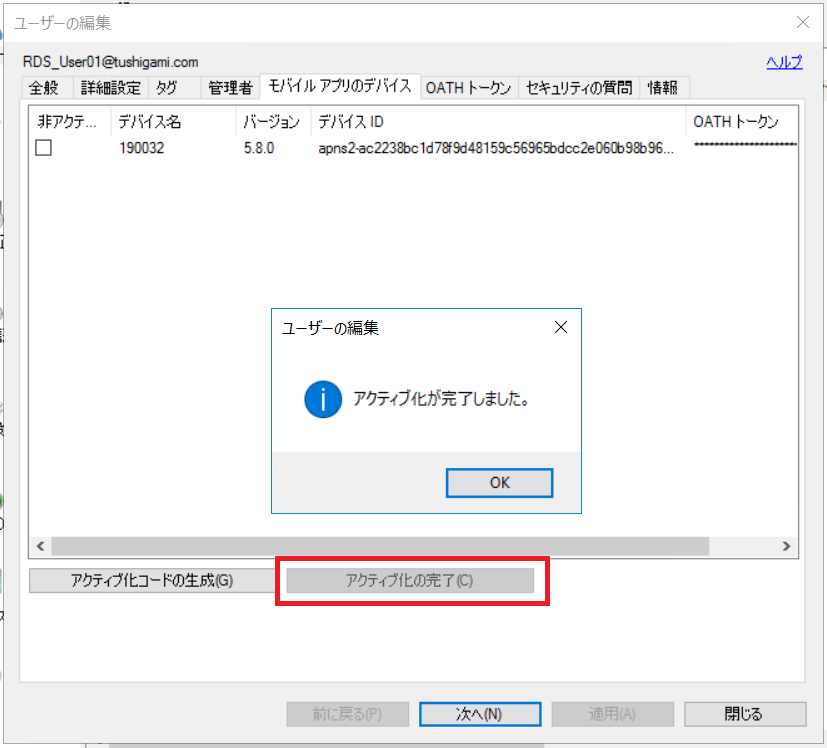

[アクティブ化コードの生成]を選択し、「コード/URL」をコピーしておく

ユーザーの携帯電話に「Microsoft Authenticator」をインストール

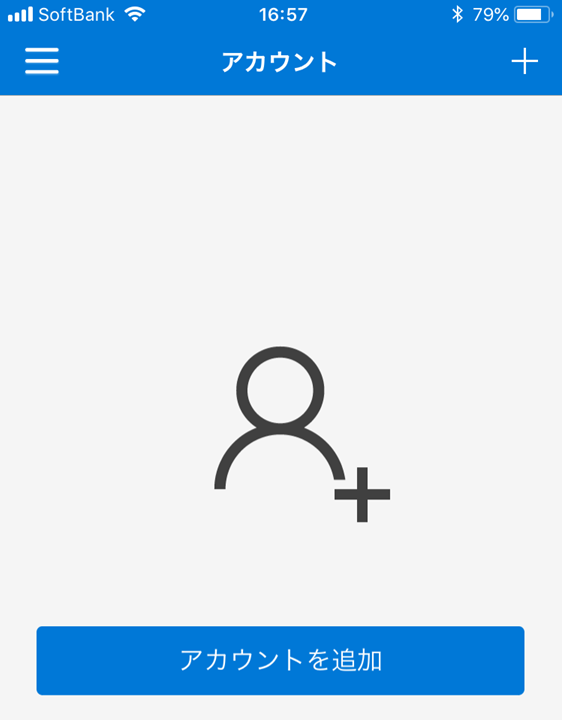

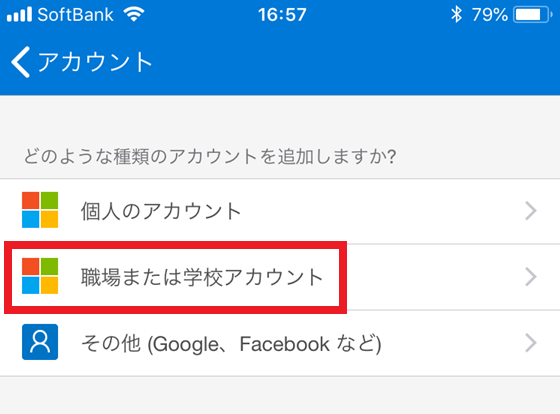

[アカウントを追加]を選択

[職場または学校アカウント]を選択

事前にコピーしておいた、「コード/URL」を入力

登録完了!!

上記登録を確認後に[アクティブ化の完了]を選択

例:Standard:「承認」ボタンを押す事で認証

例:PIN:自身が作成したPINコード(TouchID可)を入力する事で認証

これにて、多要素認証の設定は完了です!

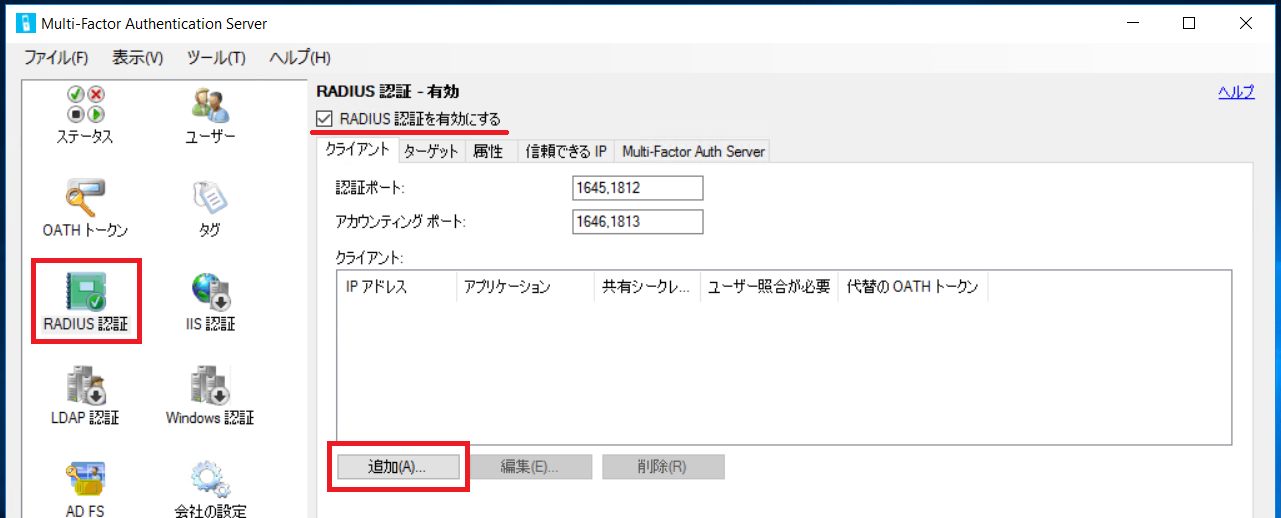

Step4:RADIUS認証の設定

※MFAサーバーでは、[PAP] [MSCHAPv2]のみサポート

[RADIUS認証]ー[クライアント]タブ

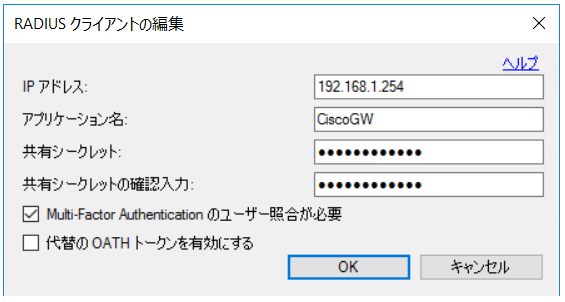

RADIUSクライアントを追加

Step5:LDAP認証の設定

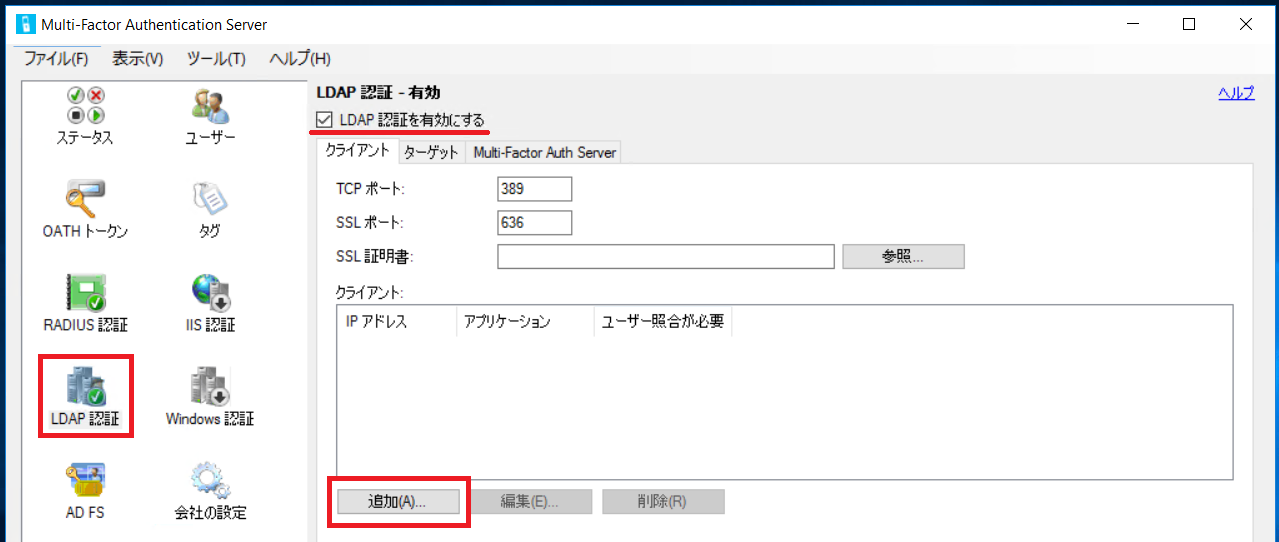

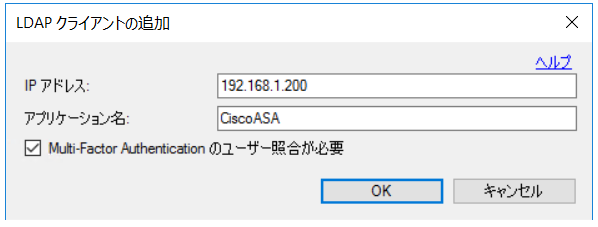

[LDAP認証]ー[クライアント]タブ

LDAPクライアントを追加

これにて、一通りの作業が終了しました。

あとは、RADIUSクライアントやLDAPクライアントの設定を行えば、多要素認証の環境が出来上がりです!