前回「Azure AD でシングル サインオン!! ~パスワード編~」では、事前にアカウント情報を Azure ADに登録しシングル サインオン環境を構成しました。

今回は、事前にアカウント情報を設定しない、フェデレーションでのシングル サインオン環境を構成していきます。

※ディレクトリ作成やユーザー作成の手順は、前回と同様なので省略します。SaaS アプリケーションの追加まで、進めてからご覧下さい。

今回は、フェデレーションに対応している SaaS アプリ「Salesforce」で設定していきます。

先ずは、「Salesforce」側の設定から行ないます。

※通常の「Salesforce」試用版だとシングル サインオンを構成できないので、(購入すれば可能です)、開発者用を利用します。

開発者用アカウントを作成し、ログインして下さい。

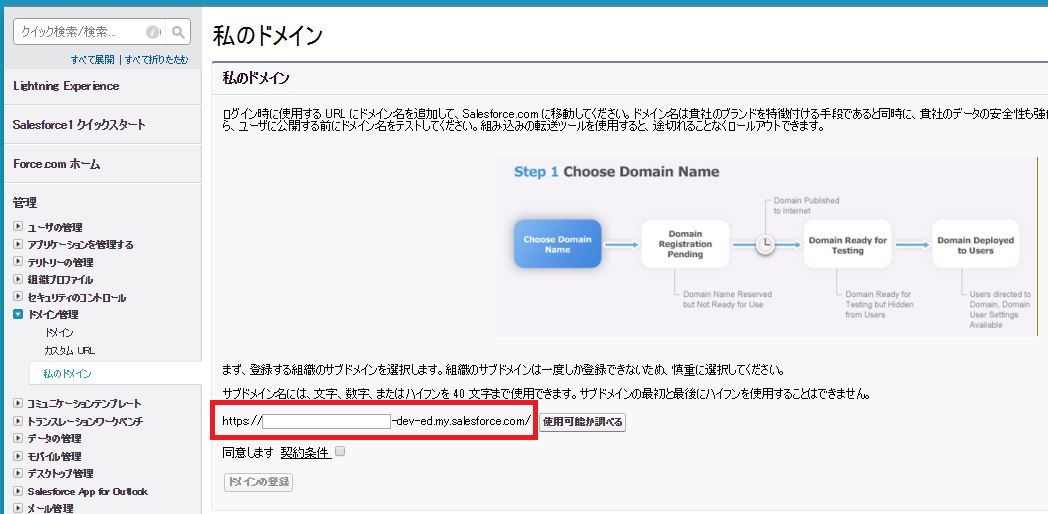

[ドメイン管理]ー[私のドメイン]を表示し、

「サブドメイン」を記入後、[使用可能か調べる]を押下し、

[契約条件]をチェック、[ドメインの登録]を押下します。※登録に3分ほど待ちます。

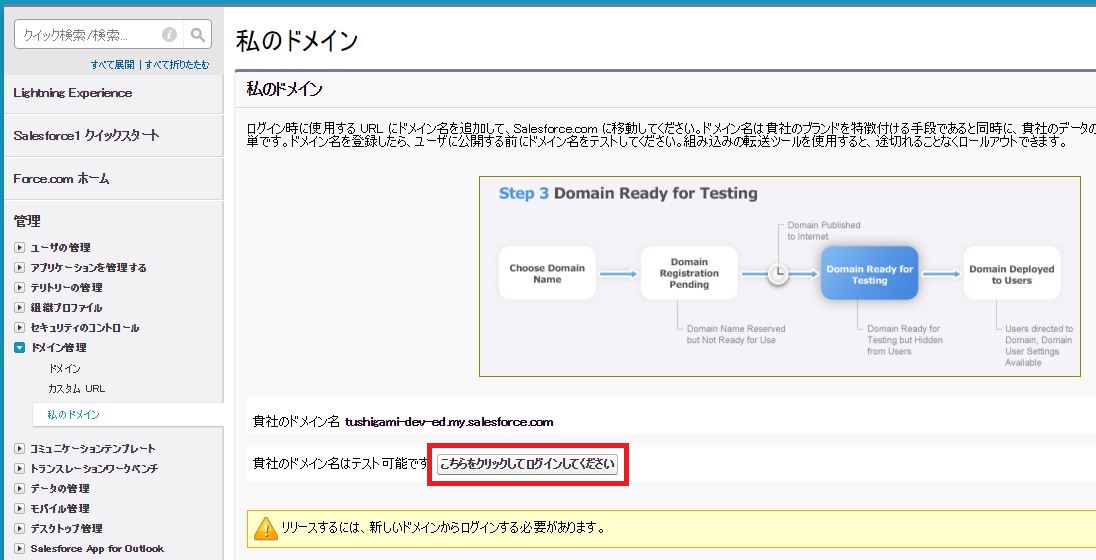

[こちらをクリックしてログインしてください]を押下します。※画面はそのまま

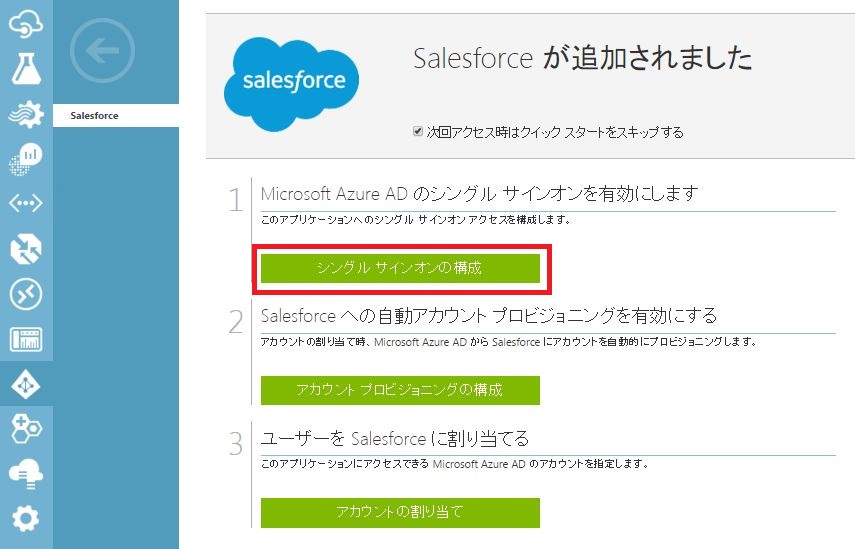

クラシックポータルから、「Salesforce」を追加します。

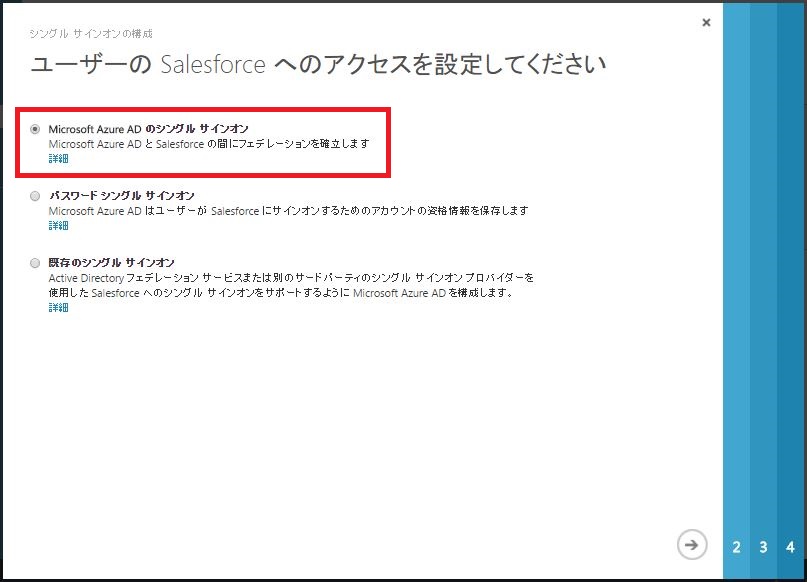

[シングルサインオンの構成]を選択

[Microsoft Azure AD のシングル サインオン]を選択

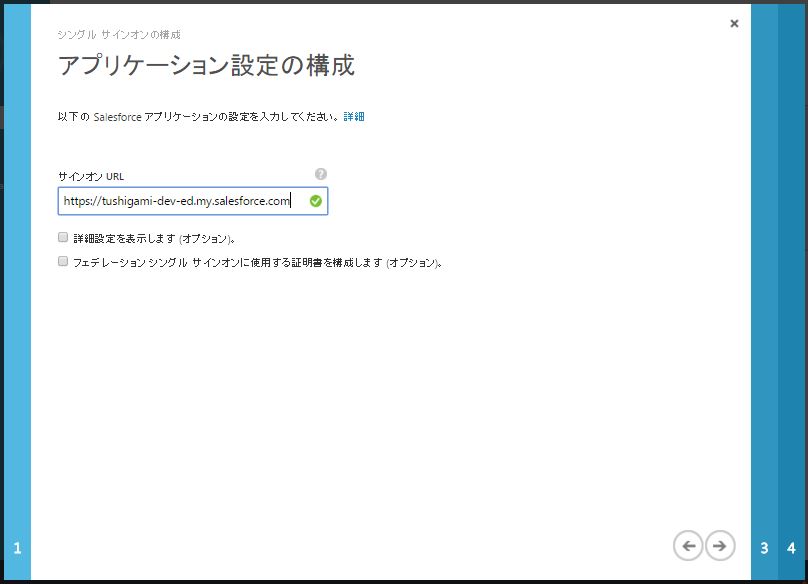

[サインオン URL]に Salesforceで作成した「https://貴社のドメイン名」を入力

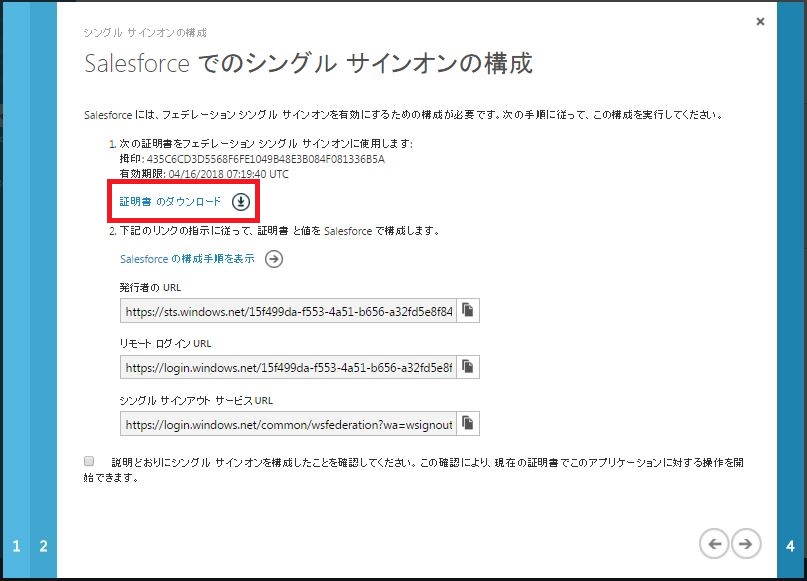

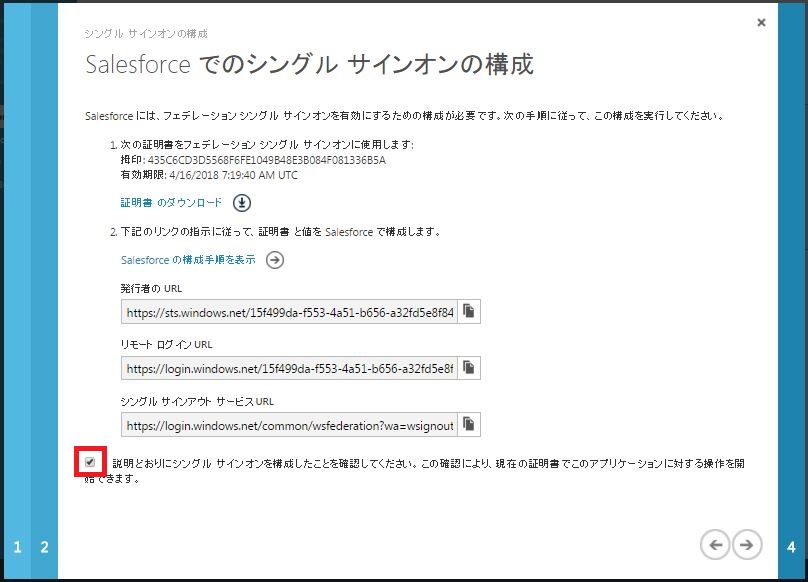

[証明書のダウンロード]を押下し、証明書を保存しておいて下さい。※画面はそのまま

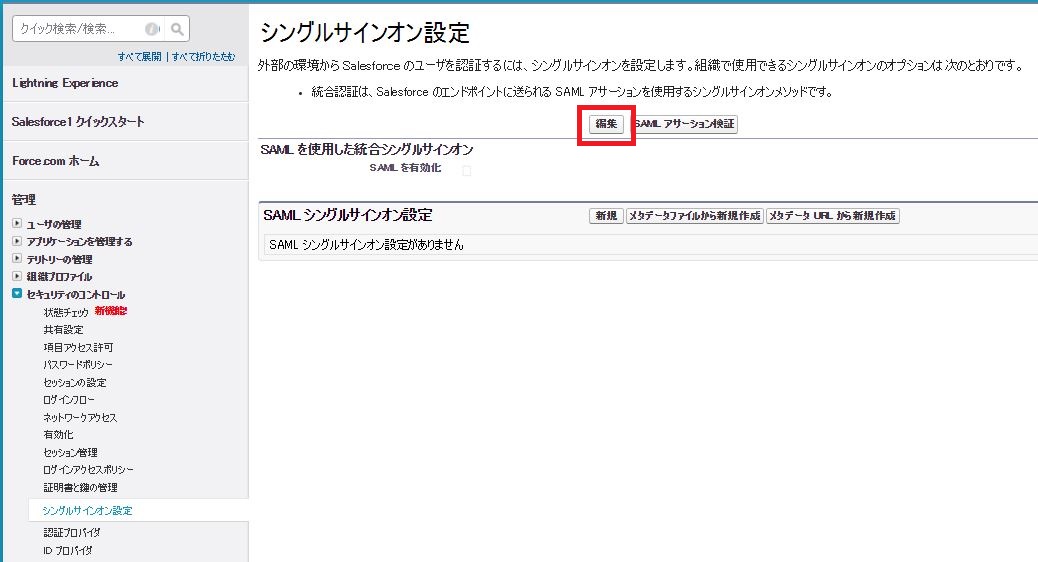

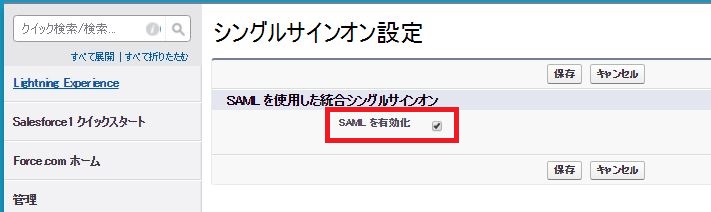

Salesforce に戻り、[セキュリティのコントロール]ー[シングルサインオン設定]を表示し、[編集]を押下

[SAML を有効化]をチェックし[保存]

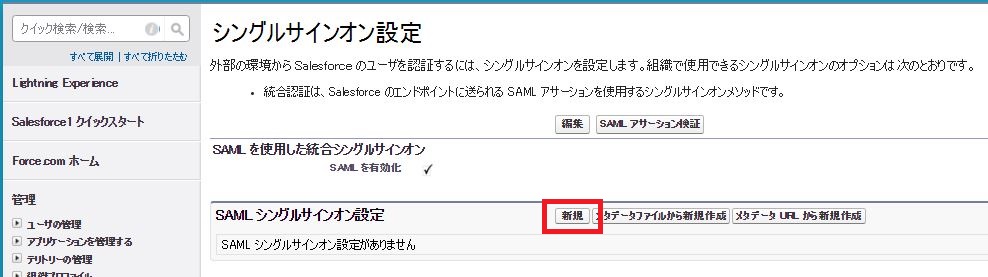

[新規]を押下

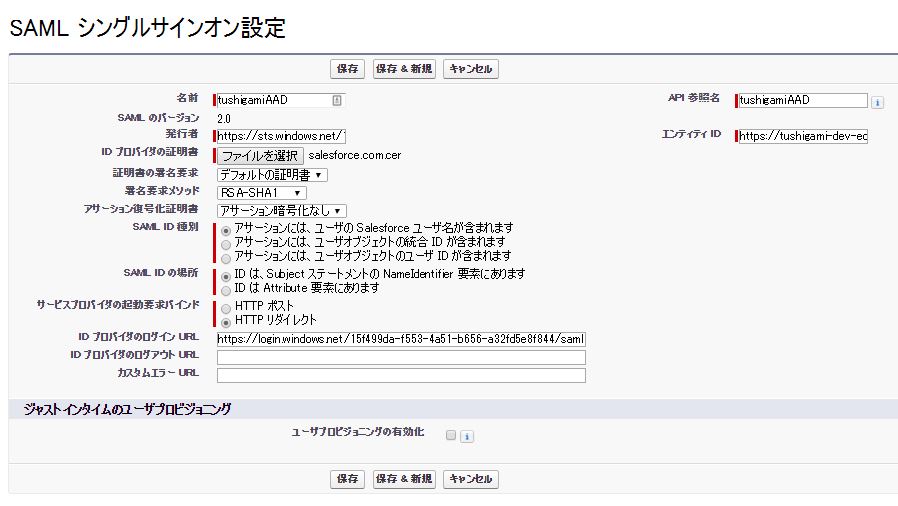

名前:識別名

API参照名:上記を入力すると自動入力される

発行者:クラシックポータルから[発行者のURL]をペースト

エンティティID:[https://貴社のドメイン名]

IDプロバイダの証明書:クラシックポータルからダウンロードした証明書

SAML ID種別:デフォルト

SAML IDの場所:デフォルト

サービスプロバイダの起動要求バインド:[HTTPリダイレクト]を選択

IDプロバイダのログインURL:クラシックポータルから[リモートログインURL]をペースト

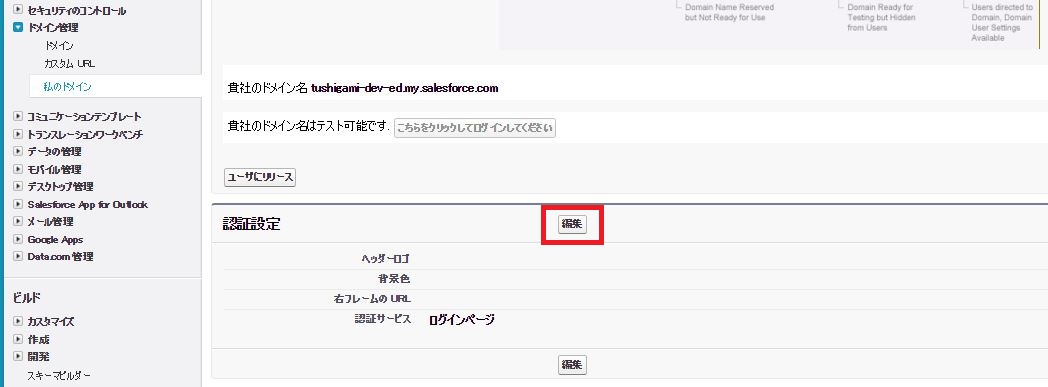

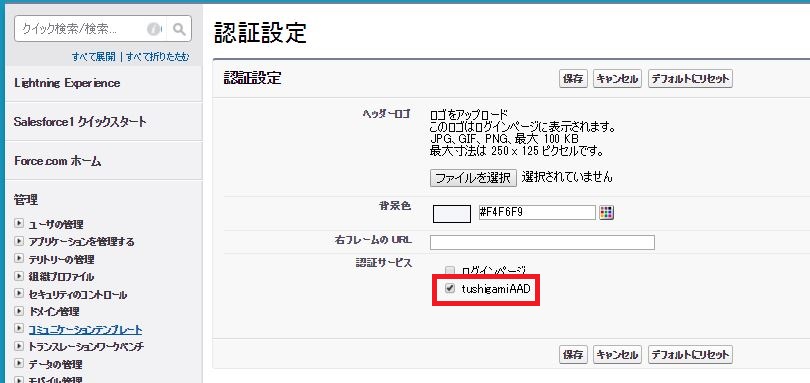

[ドメイン管理]ー[私のドメイン]を表示し、[編集]を押下

[認証サービス]の項目で、先ほど作成した SAML設定の[名前]を選択し、[保存]を押下 ※画面はそのまま

クラシックポータルに戻り、「説明どおりに~」をチェックし、次へ

[通知電子メール]を記入し、次へ

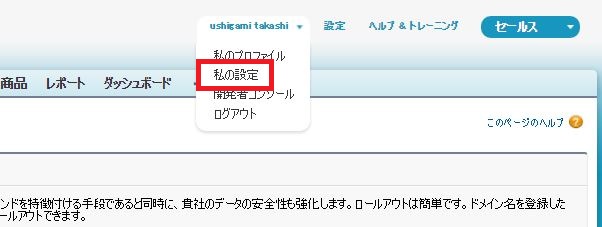

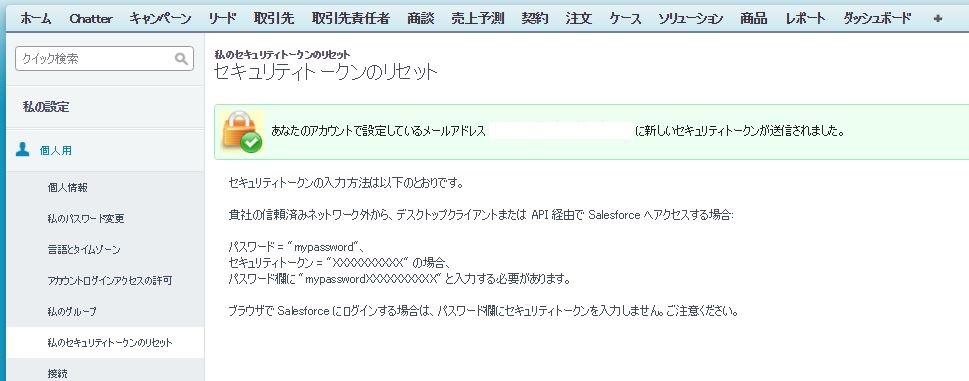

Salesforce に戻り、画面右上の名前から「私の設定」を選択

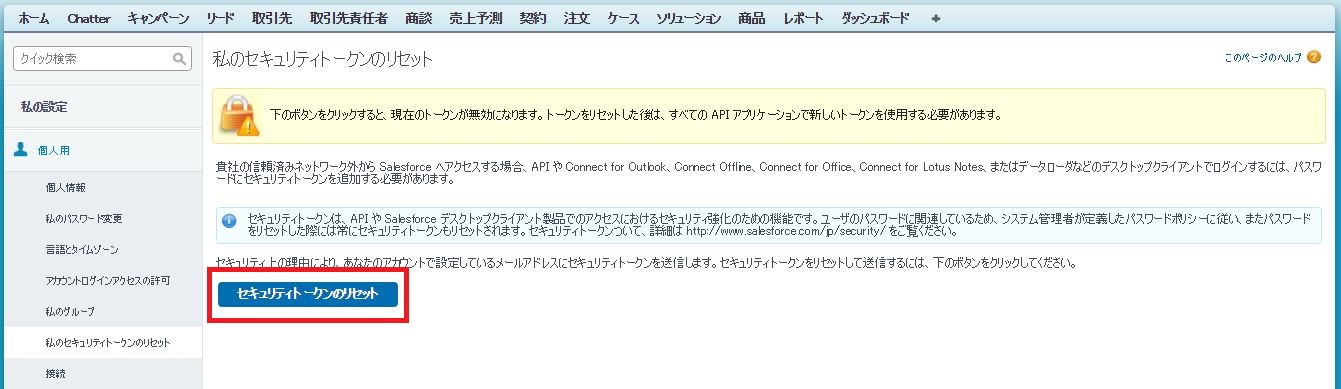

[個人用]ー[私のセキュリティトークンのリセット]を表示し、「セキュリティトークンのリセット」を押下

登録したメールアドレスに「セキュリティトークン」が送信されます。

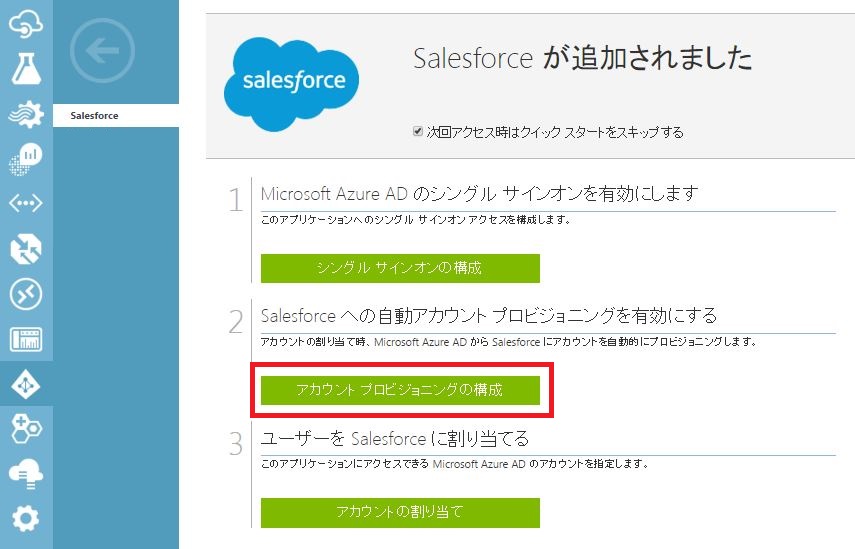

クラシックポータルに戻り、「アカウント プロビジョニングの構成」を押下

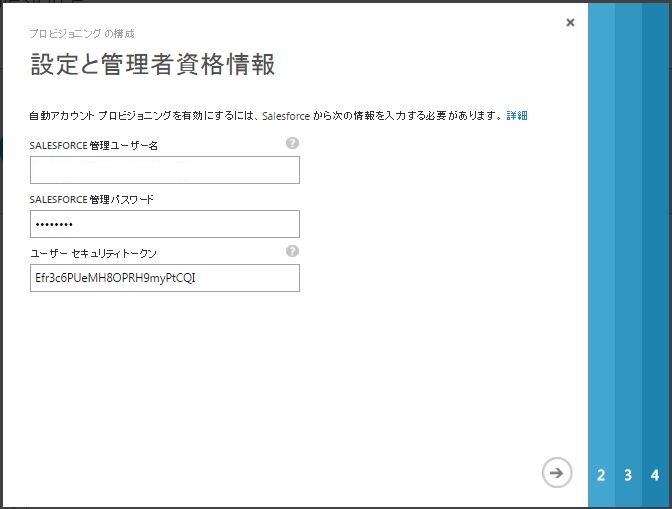

SALESFORCE管理ユーザー名:Salesforceで作成した管理者ID

SALESFORCE管理パスワード:Salesforceで作成した管理者パスワード

ユーザーセキュリティトークン:メールで受信したセキュリティトークン

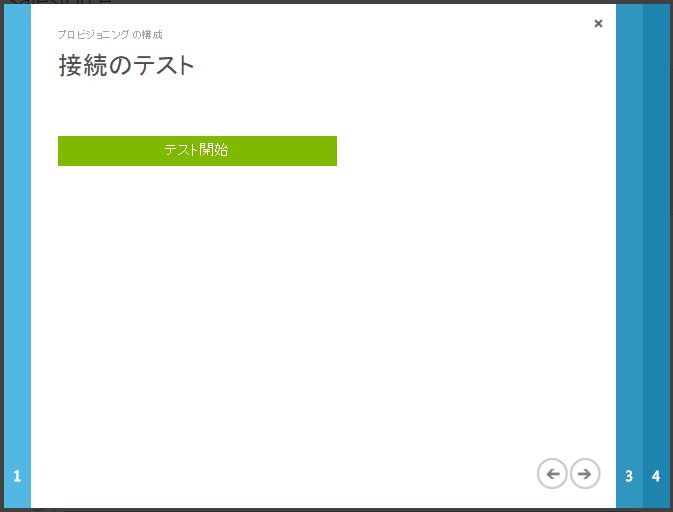

「テスト開始」を押下し、次へ

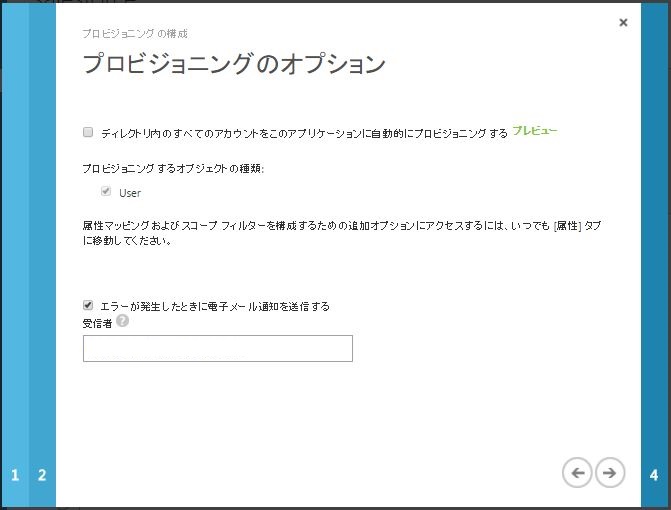

「エラーが発生した~」に メールアドレスを入力し、次へ

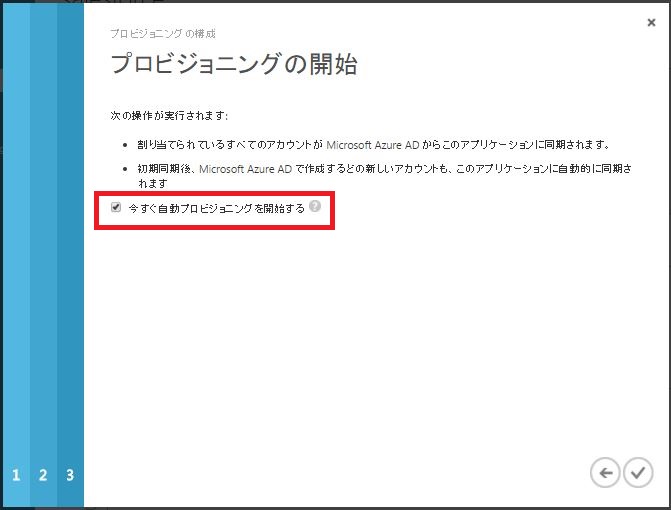

「今すぐ自動プロビジョニングを開始する」をチェックし、次へ

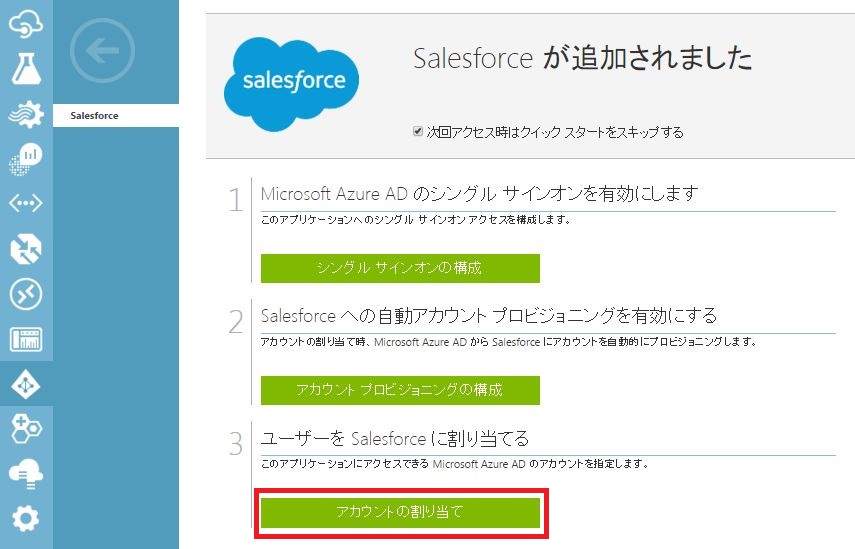

「アカウントの割り当て」を押下

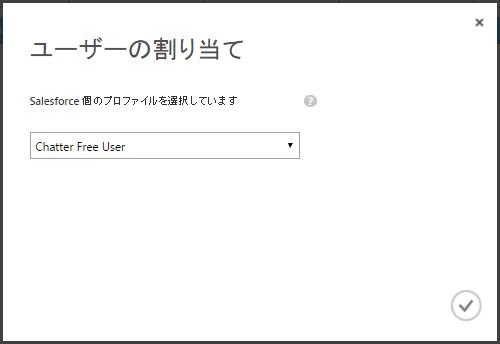

「Salesforce」へのアクセスを許可するユーザーを選択し、「割り当て」を押下

試用版でも無制限に割り当てができる「Chatter Free User」を選択

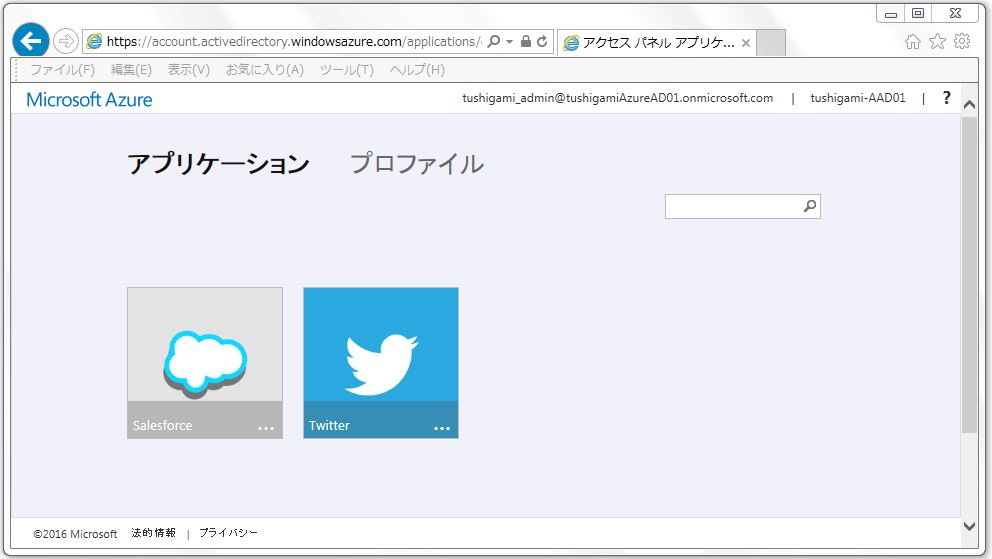

アクセスパネルのURL [https://myapps.microsoft.com] にログオンすると、「Salesforce」が追加されています。

「Salesforce」パネルをクリックすると、シングル サインオンができました!!

お疲れ様でした!