Azure ポータルで取得できるログには[監査ログ][イベントログ][カウンターログ]がありますが、ネットワークセキュリティーグループ(NSG) で取得できるのは[イベントログ]と[カウンターログ]になります。

今回は、ログの取得方法とLog Analytics のソリューション機能を検証したいと思います。

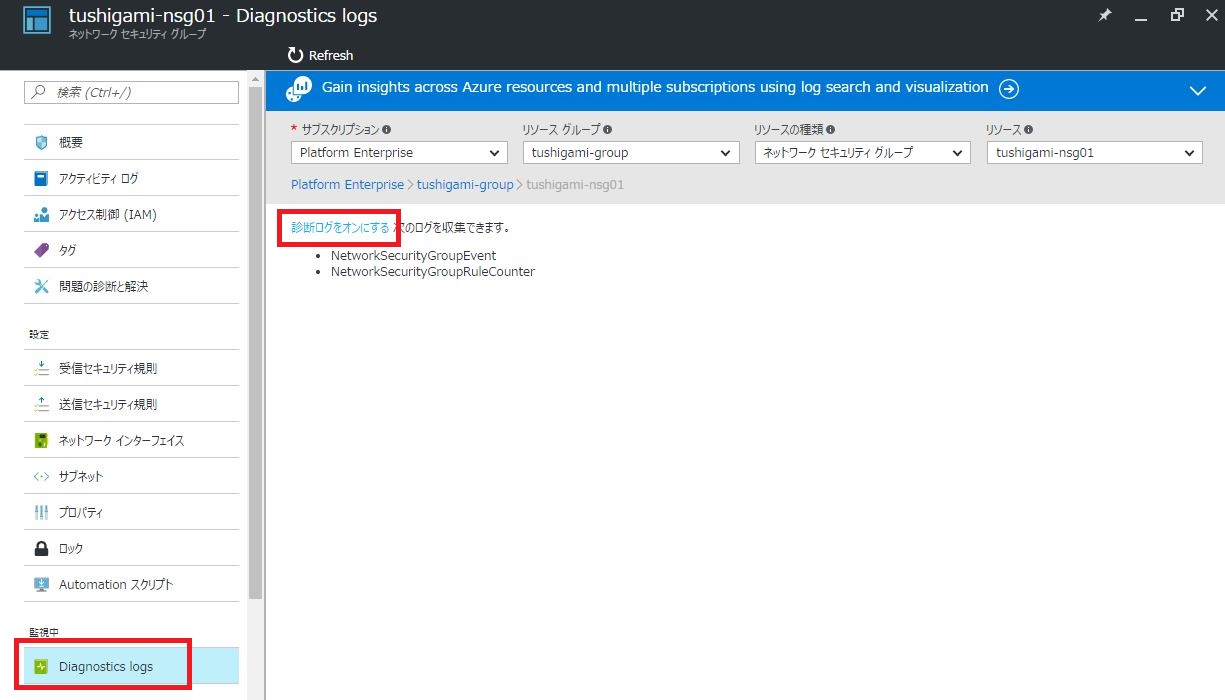

【ログの取得設定】

(作成したNSGを選択)ー[Diagnostics logs]ー[診断ログをオンにする]

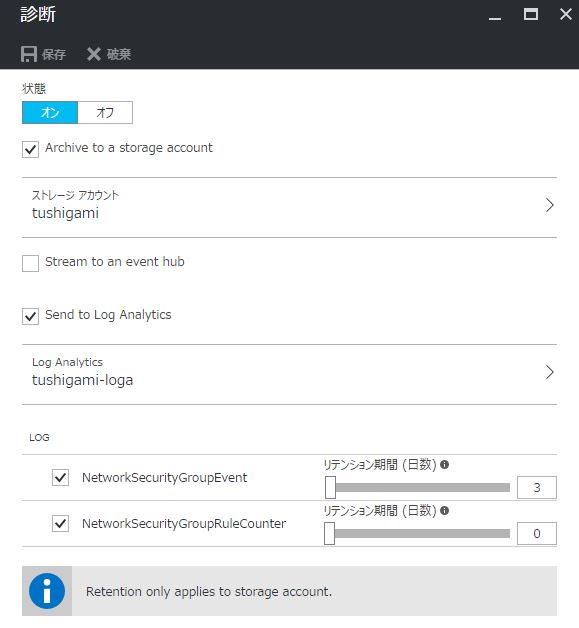

状態:オン or オフ

Archibe to a storage account:ログをストレージに保存

Stream to an event hub:ログをイベントハブに渡す

Send to Log Analytics:ログをLog Analyticsに渡す

NetworkSecurityGroupEvent:NSGルールに合致したパケットを、MACアドレスを軸に送信元と宛先のペアを60秒単位で収集する。

NetworkSecurityGroupRuleCounter:NSGの各ルールに合致したパケットの回数を表示

リテンション期間:0~365。0は削除しない。

※取得設定はこれで完了です。

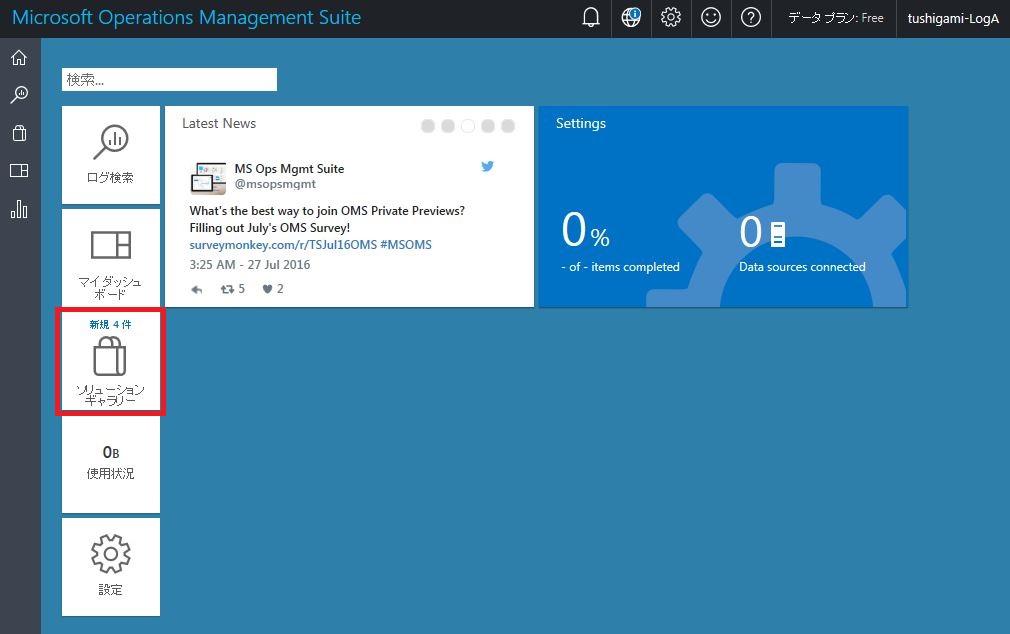

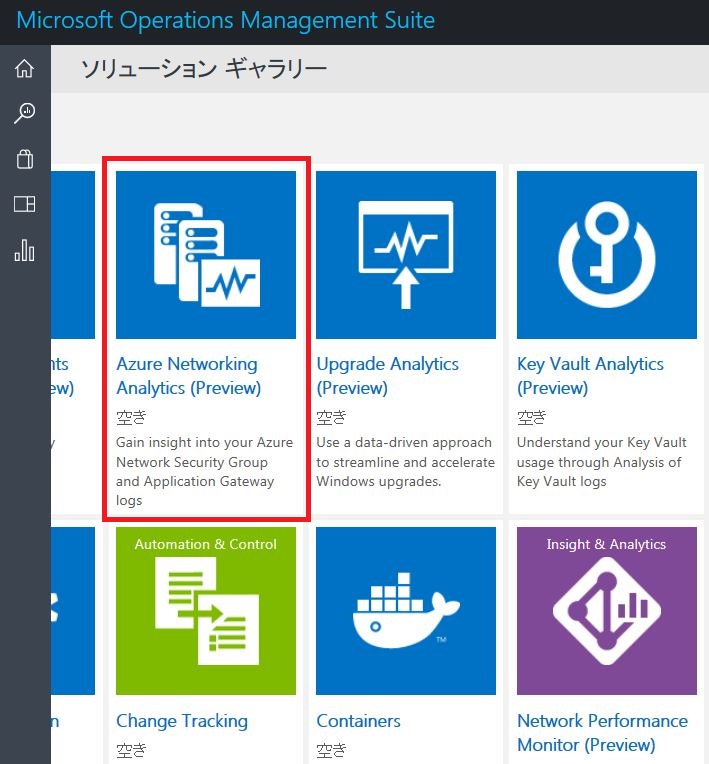

【ソリューションの追加】

(OMSポータル)[ソリューション ギャラリー]を選択

【ログ収集の開始】

PowerShellにて下記を実行すると、ウィザードが走るので進めて下さい。

> Add-AzureDiagnosticsToLogAnalyticsUI ※PowerShell 5.0が必要

・サブスクリプションの選択

・NSGの選択(ログ設定済みのNSGのみ表示される)

・OMS ワークスペースの選択

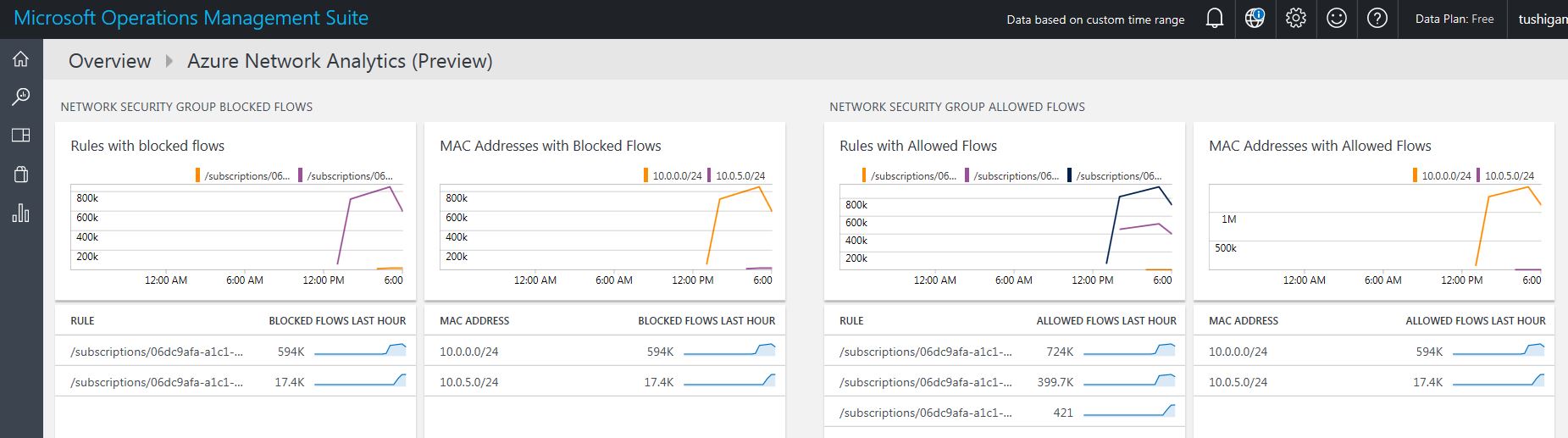

【ログ情報を見る】

[Block,Rule][Block,IP][Allow,Rule][Allow,IP]でのマッチカウント数が表示される。

※NSGをサブネットに適用すると、セグメント単位で表示されます。

![VPNゲートウェイの作成 [VNet対VNet (V2V)]](https://www.cloudou.net/wp-content/uploads/2016/10/vnet007-1.jpg)